こんにちは、ハブロフスクの住民。 企業環境でWindows 8 RPをテストすると、マイクロソフトがファイルリソースのネットワークアクセスモデルを著しく再設計したことに驚いた。 これは、Microsoft OSの最も保守的なサブシステムの1つです。 少なくともWin 2000 Server以降、セキュリティグループを介したアクセスの分布は変わっていません。 虫眼鏡で武装し、詳細を調べに行きます。

フォルダー共有自体には、インターフェースの最小限の変更が含まれており、問題は発生しません。 私が注意したい唯一のことは、以前のバージョンのWindowsでは、共有フォルダーの名前を変更しようとすると、この場合ネットワークアクセスが銅の流域で覆われることを厳密に警告されたことです。 従順なハーレムの妻のように、8つは異議なしにフォルダの名前を変更しますが、それでもネットワークアクセスはカバーされます。 注意してください。

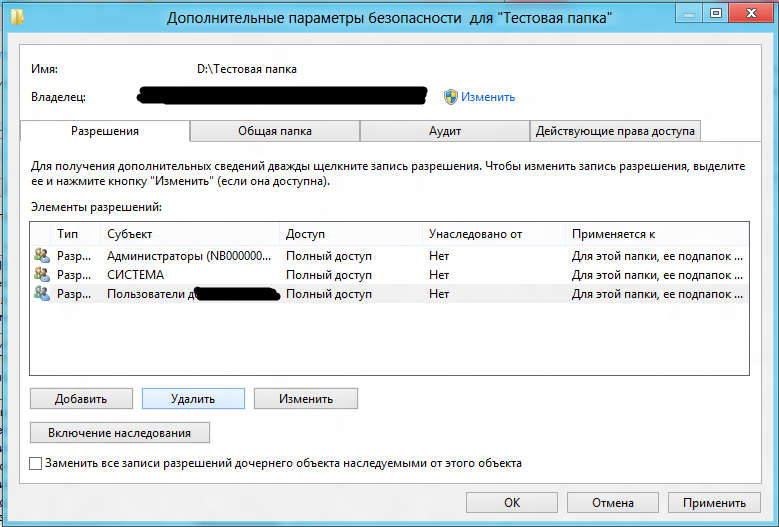

フォルダーのプロパティに移動します:セキュリティ-詳細設定。

すぐに明らかな変更:アクセス権のモデルでは、サブジェクトとオブジェクトが区別されます。 サブジェクトには、ユーザー、セキュリティグループ、コンピューター、および組み込みセキュリティプリンシパルが含まれます。 オブジェクトは、実際にはアクセス権の適用場所です。

継承チェックボックスは、大きな「継承の有効化/無効化」ボタンに置き換えられました。 この置換の意味は不明です。

現在、フォルダの所有者には個別のタブがなく、ウィンドウの上部にある[変更]をクリックして設定します。

タブのリストに「共有フォルダー」が追加されました。 その上で、プロセスを中断することなく、ネットワークアクセスの許可を確認できます。 これはプラスです-以前のバージョンでは、セキュリティダイアログを完全に終了するか、別のプロパティウィンドウを開く必要がありました。

「監査」タブには特別な変更はありませんが、適切な権限がある場合にのみ監査を有効にできることをすぐに警告します。

さて、最後のタブ「有効なアクセス権」。 名前が示すように、これは最終的なアクセス許可を確認するためのテストの場です。 アクセスパラメータを指定し、結果を確認します。 主観的に、新しいウィンドウは以前のバージョンのWindowsの類似物よりもはるかに便利です。

次に、新しいユーザーを追加して、提供されているものを確認します。

[件名を選択]をクリックして、目的のドメインユーザーまたはグループを標準で指定します。 許可と禁止は1つのウィンドウで指定できなくなり、メニューで適切な項目を選択することで順番に設定されます。 私の意見では、これは不便です。 ウィンドウには十分なスペースがあり、1つのフィールドに両方を自由に実装することができました。

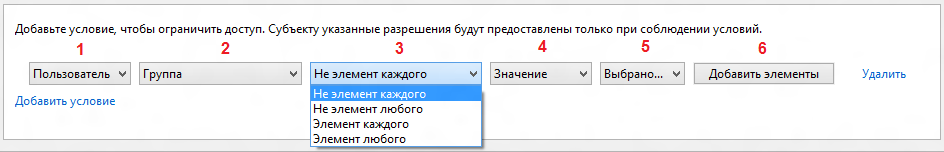

アクセス許可のリストには予期しないものは含まれていないため、最もおいしいものに切り替えます。 これらの標準項目に加えて、Microsoftはポリシートリガーシステムを導入しました。 そして、方向転換する場所があります。 許可ウィンドウの下部に条件ゾーンがあります。 新しい条件を追加して、次の構造を確認します。

フィールドの機能を考慮してください。

1.ルールが形成されるサブジェクトを定義します。 以下の値を取ります。

ユーザー-ユーザーアカウントまたはセキュリティグループ。

デバイス-入力が行われるコンピューター。

2.グループ-関係ありません。 どうやら将来のために予約されています。

3.要素-強力な機能を提供しますが、非常に曲がって翻訳されています。 ロシア語では適切な翻訳がないことを認めていますが。 フィールドには、選択した値に対して実行される論理演算が記述されます。 意味は次のとおりです。

- 各要素ではなく、 AND-NOTオペランド、サブジェクトは選択されたすべての要素に一度に含めるべきではありませんが、要素の1つに含めることができます。

- いずれの要素でもない:オペランドOR NOT、選択した要素のいずれにもサブジェクトを含めないでください。

- 各要素:オペランドAND、選択したすべての要素にサブジェクトを含める必要があります。

- 任意の要素:オペランドOR、選択した要素の少なくとも1つにサブジェクトを含める必要があります。

4.値-予約済み。

5.選択-このフィールドは、操作が実行される要素を示します。

6.要素値を追加するためのボタン。

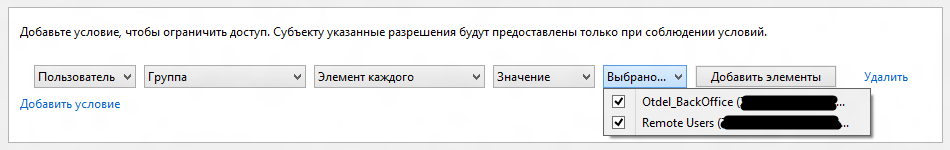

このようなメカニズムにより、複数のグループのクロスメンバーシップに基づいてアクセスを許可または拒否できます。逆に、グループが存在しない場合も同様です。 したがって、たとえば、次の条件では、バックオフィスの従業員であり、リモートユーザーのメンバーであるテストグループのメンバーのみがスキップされます。

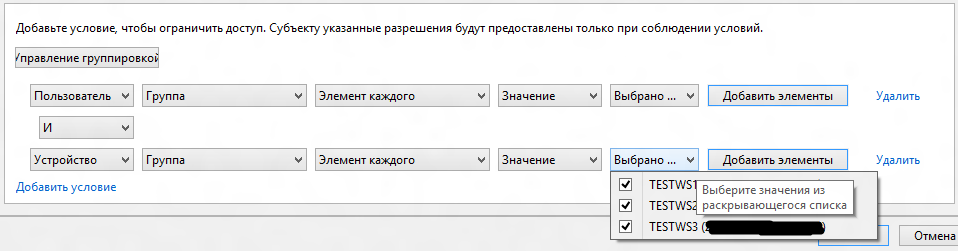

今度はデバイスにもう1つの条件を追加します。 スクリーンショットからわかるように、個々の条件も論理演算によってリンクされています。 値のリストに複数のコンピューターを含めることで、より洗練された構造が得られます。現在、リモートユーザーのメンバーであり、リストにあるマシンからのみ来ているバックオフィスの従業員のみがファイルにアクセスできます。 パスワードが漏洩しても、外部のマシンからデータにアクセスすることはできません。

そして、条件間の論理演算をANDからORに置き換えるだけで、信頼できる従業員はどこからでも行くことができるが、それほど信頼できない従業員は

gunpointの特別なコンピューターからのみであるスキームを取得します。 可能な用途はあなたの想像力によってのみ制限されます。

3つ以上の条件がある場合、それらの間の論理演算は順番に実行されますが、回路は読みにくくなり、カオスになります。 別の技術革新が救助に来ます-条件をグループ化し、したがって論理演算のシーケンスを設定する機能。 2番目の条件を作成すると、[グループ化管理]ボタンが表示されます。 クリックすると、各グループ化ルールの横にチェックボックスが表示され、2つの条件を選択してリンクできます。

これで、アクセス許可は完全に猛烈な形になります。

確かに、再び軟膏にハエがありました。 作成されたルールを適用してから戻って確認すると、グループ化レベルが表示されるかどうかがわかります。 いくつかの内部的な理由により、システムはそれらを完全に任意に表示します/表示しません。 さらに、グループ化自体のレベルは消えませんが、それらがどのように関連するべきかを覚えるよりも、すべての条件を破壊して再描画する方が簡単です。

要約すると、新しいアクセス権モデルは成功だと思います。 いくつかの短所と議論の余地がありましたが、幅広く興味深い機能を備えた完全な機能を提供します。 操作のネストの3つのレベル(条件内、条件間、条件グループ間)は明らかに冗長であり、正直なところ、3つすべてが必要になるもっともらしい状況は考えられません。 これは将来の成長のストックであると想定しています。 アクセスモデルは例としてWindows 8を使用して説明されましたが、Windows Server 2012でも同じメカニズムがあり、ファイルサーバーの役割(クォータ、ファイルとアクセスカテゴリを分類するシステム)によってのみ悪化すると思います。 ファイルリソースの構築はさらに興味深いものです。