Check Point R75のコメントの

インストールと初期セットアップでの議論は、この記事を書くように促しました。 Check Point多機能セキュリティゲートウェイは、有名な競合他社であるCisco、Juniper、PaloAltoなどをどのように凌doesしていますか?

このソリューションには多くの長所がありますが、その主な点は、単一の管理コンソールからの集中型ITセキュリティポリシー管理システムです。

手始めに、チェックポイントのクイックツアー。

歴史的に、これは

ステートフルインペクションテクノロジー(セッション状態監視)を使用する最初のファイアウォールです。 Check Pointは、x86互換サーバー/ Sparc-servers / Nokiaプラットフォーム(実際には、これはCheck Point Software Technologies社の名前に反映されています)にインストールするソフトウェア製品を提供し、2007年以降、オペレーティングシステムとセキュリティソフトウェアがプリインストールされたハードウェアゲートウェイが登場しました。 同じ運命がSmartCenter制御システムにもたらされました。ソフトウェアとハードウェアSmart-1デバイスの両方の形態で利用できます。

2012年4月以来、Gaiaはすべてのプラットフォームのオペレーティングシステムであり、SPLAT(Secure PLATform Check Point、RHELベース)の機能とIPSOオペレーティングシステムおよびIPアプライアンスハードウェアによるNokiaビジネスの買収を組み合わせた結果です。

UTM-1 EdgeおよびSafe @ Officeの小規模オフィス/支社向けの機器は、他の簡素化されたファームウェアと専用ハードウェアを使用します。

Check Pointの全機能は

セキュリティブレードとマネジメントブレード用にライセンスされて

おり 、シグネチャセキュリティブレード(IPS、ウイルス対策、スパム対策、URLフィルタリング、アプリケーション制御、DLP)はサブスクリプションを毎年更新する必要があります。 Endpoint Securityには別のブランチ(フルディスク暗号化、ポート保護とメディア暗号化、FW + AV +など)がまだありますが、現在はそうではありません。

集中管理とスケーラビリティ

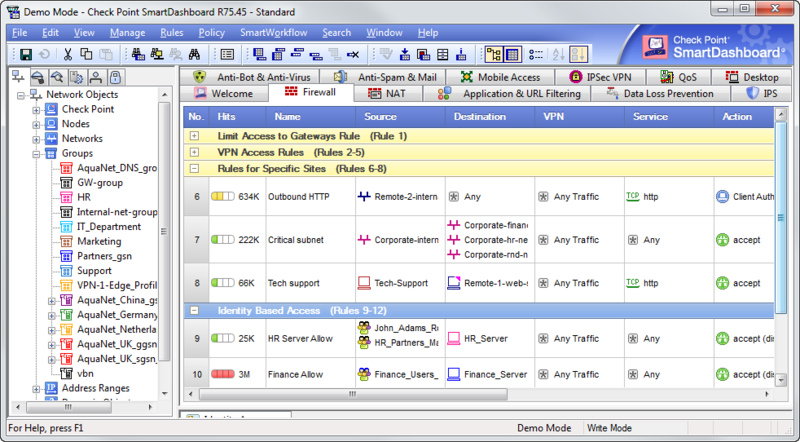

顧客のネットワークの規模やブランチオフィスの数に関係なく、すべてのセキュリティゲートウェイは単一のポイント、つまり上記のインターフェイスの一部であるSmartCenterサーバーから管理されます。 3層管理システム:SmartConsoleがインストールされた管理者はSmartCenterに接続し、SmartCenterはポリシーをゲートウェイに配布し、ログを収集します。

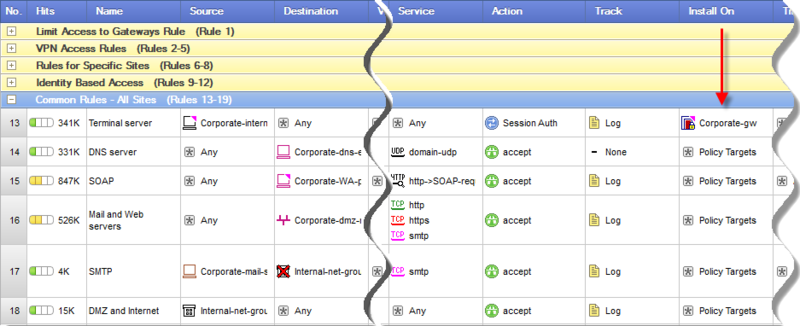

そして、キラー機能があります。管理者は、特定のセキュリティゲートウェイにバインドせずにセキュリティポリシーを規定します。

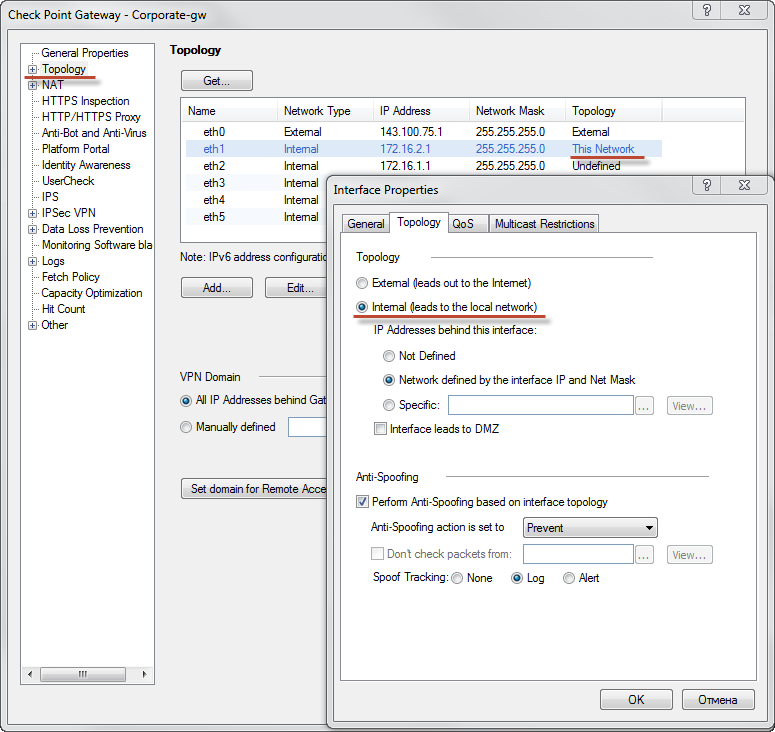

これは、SmartCenterが各セキュリティゲートウェイの背後のインターフェイスとネットワークトポロジに関する情報に基づいて、セキュリティゲートウェイにポリシー(ポリシーパッケージ)を自動的に生成および配布するために実現されます。 そして、トポロジーは管理者によってSecurity Gatewayのプロパティで決定されます。

エンタープライズネットワークオブジェクト(ネットワーク、ノード、オブジェクトのグループ、LDAPディレクトリのユーザー)の単一のデータベースと単一の全体的なセキュリティポリシーの存在により、ポリシーの可読性が向上し、人的要因によるエラーが減少します。 各インターフェイスのコマンドラインで設定を構成する必要のないグラフィカルインターフェイスからの管理により、ルーチン作業の量が大幅に削減されます。

ブランチの数を増やす場合、新しいセキュリティゲートウェイをSmartCenter管理サーバーに接続する必要があります(ネットワークオブジェクトを作成し、それらとのセキュアなSIC接続を確立します-セキュアな内部通信)。 その後、通常どおりポリシーを設定できます-サーバーはそれらのポリシーパッケージも生成します。

ブランチ間のサイト間VPNトンネルを構成する

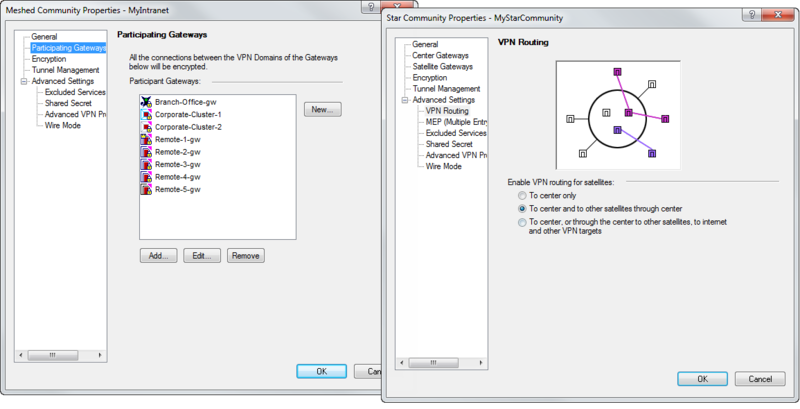

ブランチ間のVPNの構成も、中央で数回クリックするだけで実行されます。

- 特定のトポロジ(スター型または完全接続型)で新しいVPNコミュニティを作成し、この「VPNコミュニティ」に関係するゲートウェイを示します。

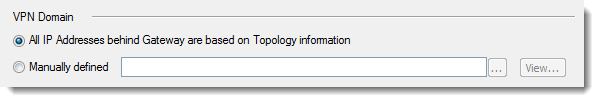

- 「VPNドメイン」のプロパティで各ゲートウェイを定義します。 トラフィックが自動的に暗号化されるネットワーク。 デフォルトでは、これらはすべてトポロジ情報に基づいてゲートウェイの背後にあるネットワークですが、手動で指定することもできます。

- ファイアウォールルール(「from-to-where-type of traffic-action」)で、特定のVPNコミュニティのトラフィックタイプを指定します。

- ポリシーをインストールする それだけです、サイト間VPNをセットアップします!

このような便利なVPNセットアップ(およびテンプレートに基づいて多くの同様のゲートウェイを管理するSmartProvisioningツール)のおかげで、Check Pointソリューションは、特に大規模なブランチネットワークとATMトラフィックを保護するために使用されます。 したがって、ウクライナでは、銀行の1つが上記の集中管理方式に従って3000台のATMを正常に運用しています。

セキュリティイベント(組み込みのSIEMシステムSmartEvent)とログの表示の相関

集中管理の存在にはもう1つの利点があります。すべてのセキュリティイベント(ログ)が集中的に収集および処理されます。 管理者には、ログを操作するための3つのツールがあります。

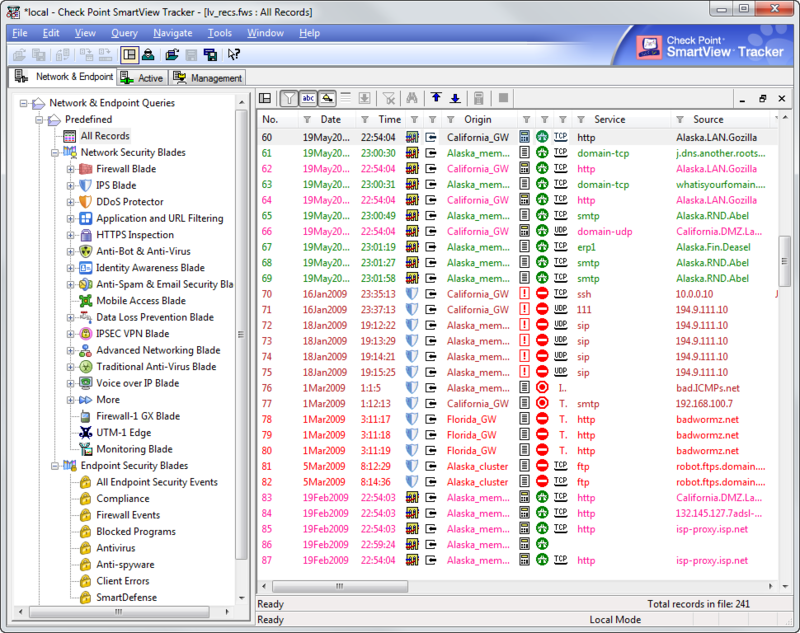

- テーブルの形式ですべてのイベントをクラシック表示するためのSmartView Tracker、およびログを生成したソースブレードのフィルター(ファイアウォール、ウイルス対策、または攻撃のIPSリフレクションの前)。

- ログデータベースのインデックス作成を利用して、関心のあるフィルターによる迅速な選択のためのSmartLog-結果はほぼ瞬時に出力されます。

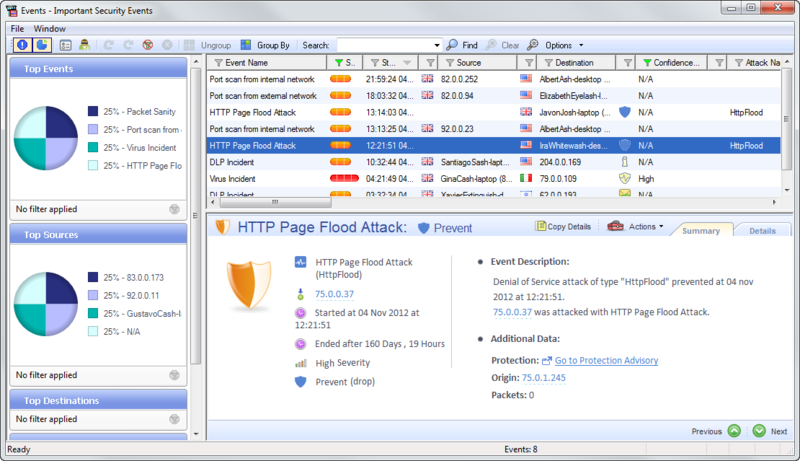

- 単一のタイムライン上のすべてのブレードからのセキュリティイベントの相関(グループ化)のためのSmartEvent。 このツールを使用すると、複雑な攻撃や傾向を追跡することができ、セキュリティガードの派遣ポイントと見なすことができます。現在の違反の危険性(イベントの重要性)と強度(応答数)をすぐに確認できます。 ドリルダウンメカニズムも便利です-管理者は、一般情報(5つのセキュリティイベントなど)からプライベート(3つのIPSイベント、1つのDLPイベント、1つのアンチウイルスイベント)に移動し、詳細な情報に移動します-トリガーが発生したIPS署名に応じて、署名と攻撃のメカニズムは何ですか。

そして、上の行の8つのイベントのグループをダブルクリックすると、詳細な説明が表示されます。

マーケティングの議論

Check Pointはこれまでも現在もベンダーであり、ITセキュリティに100%焦点を当てています。 現在、フォーチュン500社500社すべてが自社製品を使用しています。

Gartner Quadrantの年次分析レビューでは、エンタープライズネットワークファイアウォール(2011年12月)および統合脅威管理(2012年3月)の市場における主導的地位も確認しています。

結論として

もちろん、ITセキュリティに対する理想的なアプローチは存在しません。 この記事は、「誰が優れているか」というホリバーを開始することを目的としておらず、ネットワーク境界保護ゲートウェイを選択する際に決定的なチェックポイントソリューションの強みを示すことを目的としています。

PS制御システムインターフェイスのスクリーンショットは、デモデータ(ネットワークオブジェクト、ルール、ログ)に基づいて作成されます。 自分で知り合うことができます-このためには、完全な

SmartConsole管理コンソール(

mirror 、

offsite )をダウンロードし、インストールして、「デモ」モードで実行する必要があります。

MUK-Service-あらゆる種類のIT修理:保証、非保証修理、スペアパーツの販売、契約サービス