本日、

Win32 / Gapzブートキット分析の最後の部分を公開します。また、この興味深い脅威の分析とすべての技術的詳細を含むPDFを提出したいと思います。 彼の分析には数ヶ月の集中的な逆転が必要でした。 Gapzでは、これらの種類の脅威の開発者が新しいレベルの複雑さに達していることがわかりました。

また、Win32 / Gapzは実際、これまで見た中で最も複雑なブートキットであると考えています。 この脅威の詳細な技術分析は、PDFドキュメント

Mind the Gapz:これまでに分析された中で最も複雑なブートキットですか? 。

同僚の

Yevgeny Rodionovと

Alexander Matrosovは、2012年12月からWin32 / Gapzコードを分析しています。 この分析により、この脅威に関するさらに興味深い詳細が明らかになりました。

すでにGapzについてすでに書いています。

Win32 / Gapzの有病率はかなり低いレベルです(最初の検出の開始から、100未満のアクティブなサンプルを記録しました)。 これらの発見のほとんどはロシアにありました。 既知のC&Cパネルはすべて、2012年12月に分析が開始された時点ですでに閉鎖されていました。 追加のペイロードをロードするためのドメインは、DynDNSサービスを介して登録されています。 以下は、開梱後にドロッパーで見つかったURLのリストです。

- hxxp://xpiracyrt.is-into-cars.com/apps/32.lz

- hxxp://retguard.is-into-cars.com/apps/32.lz

- hxxp://soparesolv.is-into-cars.com/apps/32.lz

- hxxp://xpiracyrt.is-into-cars.com/upds/7/1/upd.lz

- hxxp://retguard.is-into-cars.com/upds/7/1/upd.lz

- hxxp://soparesolv.is-into-cars.com/upds/7/1/upd.lz

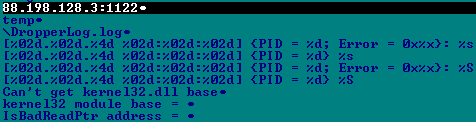

MBR感染の機能を含む

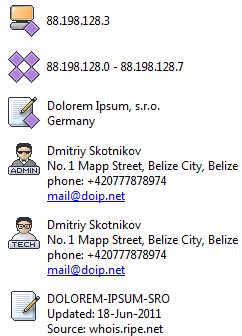

Win32 / Gapz.Cの変更は、感染プロセスのデバッグ情報を次のIPアドレスに送信します。

このIPアドレスのホストはドイツにあり、公開時点ではまだオンラインです。

このIPは、meetafora.ru、sukarabotay.comという複数のドメインに関連付けられていることがわかりました。 これらのドメインは両方とも2011年に登録され、2013年半ばに有効期限が切れます。 現在、このIPはボットからのデバッグ情報の受け入れを既に停止しています。

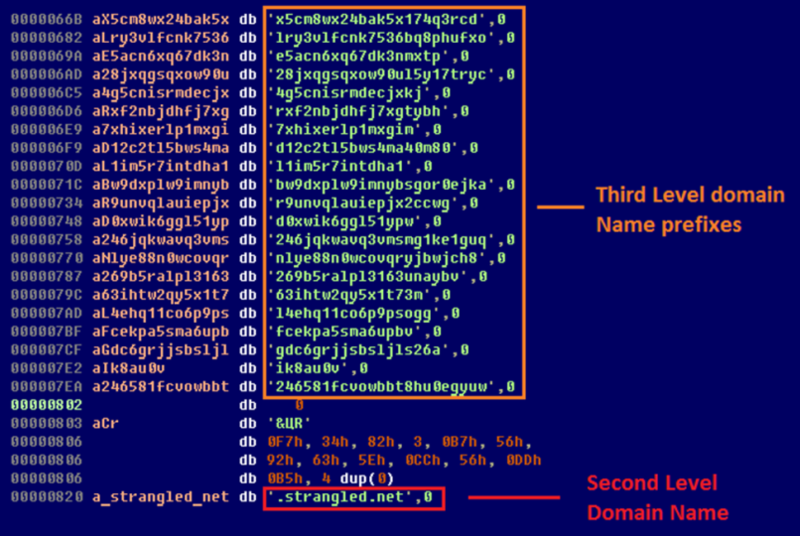

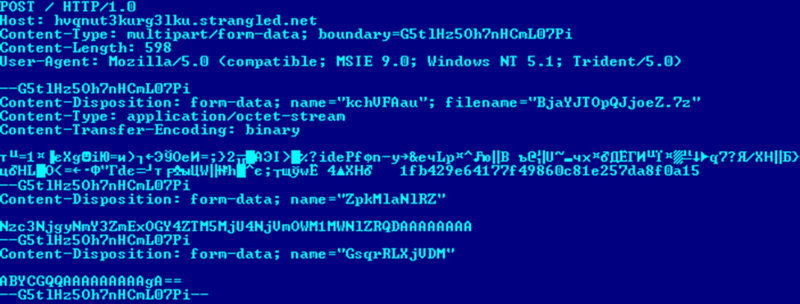

ブートキットを含むすべてのGapzの変更では、追加のC&Cのアドレスが構成ファイルから抽出され、非表示のFSに保存されています。 このファイルは、隠しドライブにあるメインのカーネルモードコンポーネントに埋め込まれています。 C&Cドメインは、ダイナミックDNSサービスstrangled.net(

Win32 / Gapz.Aで使用)を使用して、第3レベルドメイン(可変コンポーネント-第3レベルドメイン)として生成されます。

そのようなドメインとのネットワーク相互作用の例を以下に示します。

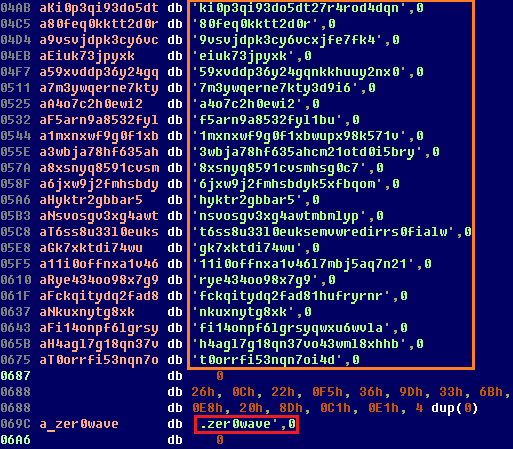

Win32 / Gapz.Cの変更

Win32 / Gapz.Cの変更は、異なるドメイン生成スキームを使用します。

カーネルモードネットワーキングは、ローカルIPS / IDSを使用した検証を回避するために、TCP / IPスタックとHTTPプロトコルの手動実装に基づいています。

カーネルモードネットワーキングは、ローカルIPS / IDSを使用した検証を回避するために、TCP / IPスタックとHTTPプロトコルの手動実装に基づいています。 スタック実装の詳細については、

こちらをご覧

ください 。

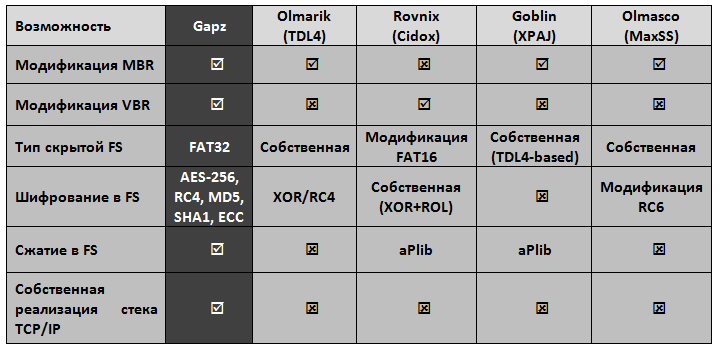

Win32 / Gapzファミリーは、これまで見た中で最も複雑なブートキットであると考えています。 以下は、Gapzの機能と他の著名なブートキットの代表者を比較した表です。

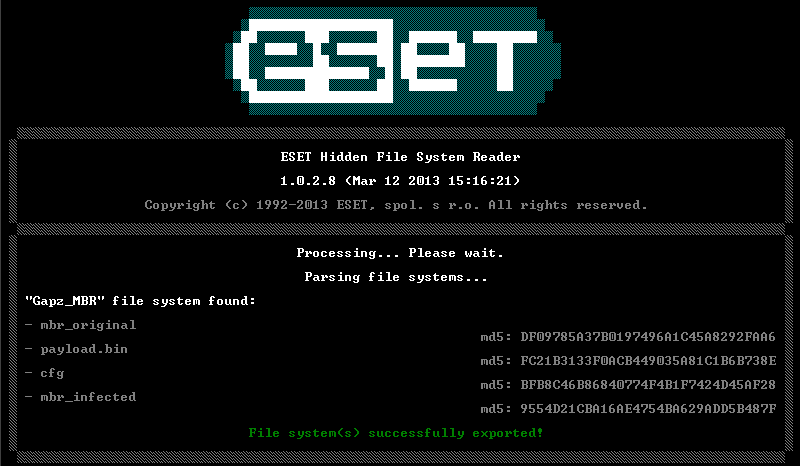

FS Gapzをサポートする隠しファイルシステムリーダー

FS Gapzをサポートする隠しファイルシステムリーダーGapzに遭遇したセキュリティ専門家とAV再販業者を支援するために、このブートキットの要件でHidden File System Readerツールを更新しました。 また、非表示のFSコンポーネントをGapzから保存できるようになりました。

こちらからユーティリティをダウンロードできます。