それはすべて、白い方法でハブへの招待を取得する試みから始まりましたが、残念ながら、それは異なって判明し、招待は完全に不正な方法で取得しました。

不運であり、招待が私によって使用されたユーザーに事前に謝罪します。

いつものように、Habrに注目して招待状を送る記事の興味深いトピックを探していましたが、興味深いアイデアがありました:

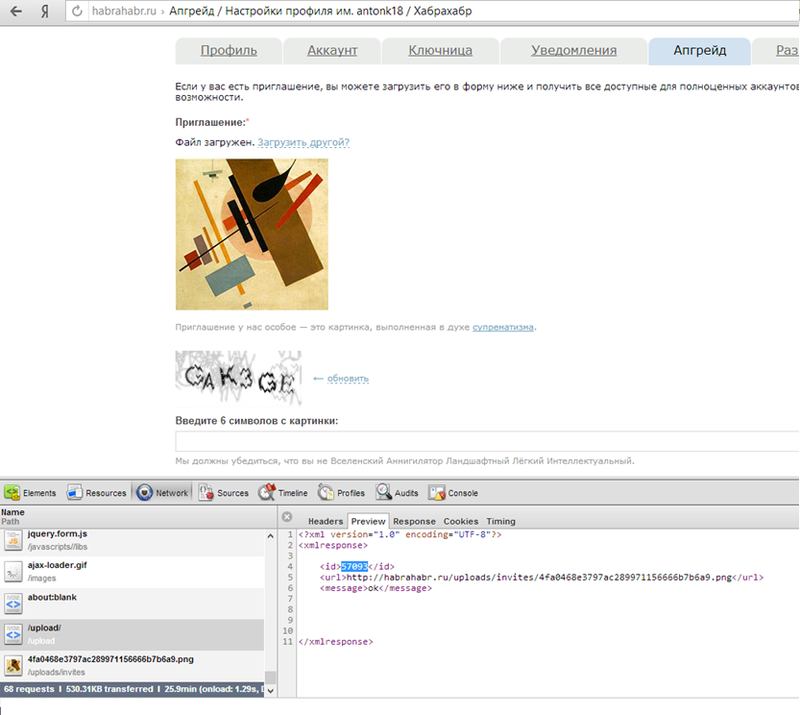

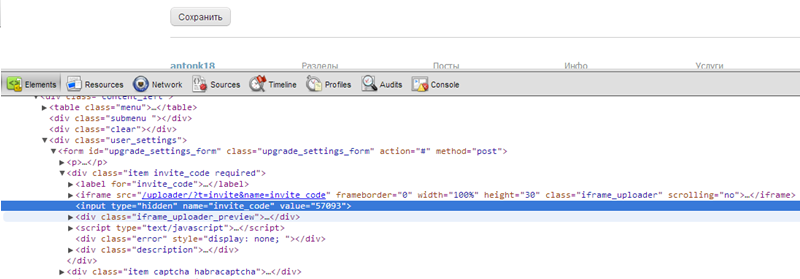

「Habrに何らかの脆弱性を見つけて、この記事について書いたらどうでしょうか?」それだけです、目標が選ばれ、私はサイトのボトルネックを探し始めました。長い試みの後、招待状をダウンロードするページに落ち着きました。ここでいくつかの実験を行った後、画像はPNG形式でなければならないことが明らかになりました(フォームが他の形式に応答しなかったため)、最初に遭遇した画像を読み込んで、ajaxがいくつかの次にID

一種の

invite_codeとして隠しフォームフィールドに置き換えられました

実験後、これはダウンロードされたファイルの一種のカウンターであることに気付きました。「フィールドでこのIDを置き換える場合、値を+2または+3に変更するだけです」と、誤ったIDでフォームを送信すると、システムが認識します招待状をサイトにアップロードしたかのように。 そして実際、キャプチャのハード入力の10分後、他の人の招待ファイルのIDをインターセプトし、キャプチャに入る前に自然にインターセプトしました、そして!!! !!!、設定が保存されたというメッセージが表示され、すぐにページに移動して表示されます

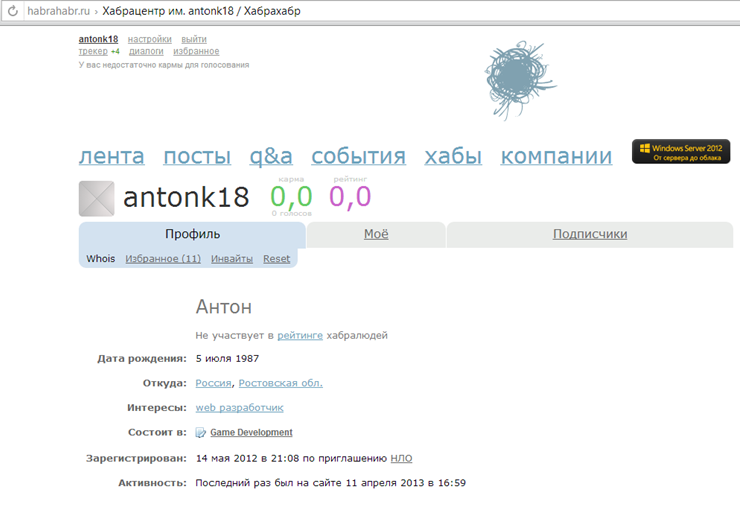

私の喜びは際限がなく、最終的に私はコミュニティの本格的なメンバーです。

私はすぐにサポートの契約を解除し、電話番号でTM会社に電話をかけましたが、30分以内にメールで連絡を受けました。 この脆弱性について会社の専門家に詳細に説明しました。 1時間後、脆弱性はローカライズされ、会社から招待状の形で感謝を受け取りましたが、実際にはそれが盗まれました。

もう一度、私は犠牲者に謝罪します。