2要素認証-2種類の認証からシステムに入るための情報を提供します。ほとんどの場合、最初のソースはユーザー名とパスワードであり、変更されておらず、侵害される可能性があります(トロイの木馬、キーロガーなど)。 このために、2番目のタイプの認証が使用されます。これは、短期(5〜30秒)有効な一意の一時パスワード/コードを生成するデバイスであり、一時パスワードが傍受されてもセキュリティを確保します。

さらに、通常、次のようなハードウェアキーを使用して、傍受リスクの影響を受けないデバイスによって一時パスワードが生成されます。

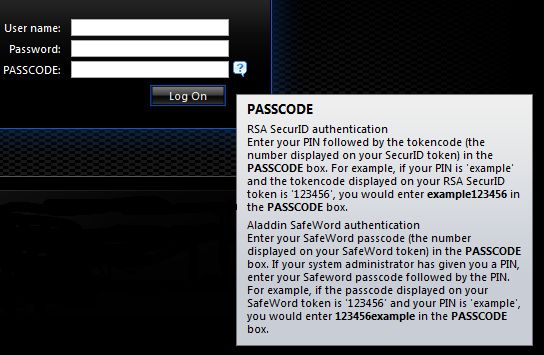

Citrix Webインターフェースは「そのまま」で、Aladdin SafeWordおよびRSA SecurIDハードウェアキーを使用

した 2要素認証を

サポートします。そのコストは25〜50USDで、RADIUSサーバーを使用した2要素認証はキーをより安く接続できます(約5USD)

この目的のためにさらに大きな節約を達成するために、携帯電話でソフトトークンを使用できます。 ところで、ソフトウェアトークンを導入する目的は、エンドユーザーにとっても便利です。ハードウェアキーは、常に持ち歩く必要がある追加のデバイスであり、ほとんどのユーザーは常に電話を持っています。

Google Authenticatorなど、市場には携帯電話用のフリーソフトウェアトークンが多数ありますが、次の理由により、

Mobile-OTPプロジェクトが選択されました。

- すべての電話のクライアントの存在(ios / android / blackberryだけでなく)-J2ME、WP7、PalmOS、webOS、Maemo、Openmoko

- PINコード(Google Authenticatorでは利用できません)による追加の保護、つまり、デバイスが失われた場合でも、ピンのない一時的なパスワードは生成されません

- すべての顧客のソースコードの存在-本当に必要な場合は、ブランディングで再構築できます

OK、選択は正当化されました。実装に移りましょう。

MOTP用のRADIUSサーバーのインストールと構成

既製のRADIUSサーバーを使用して、MOTPのpamモジュール(たとえば

motpy )を接続するだけです。 しかし、MOTP-ASの既製のアセンブリを使用する方が簡単です

MOTP-AS

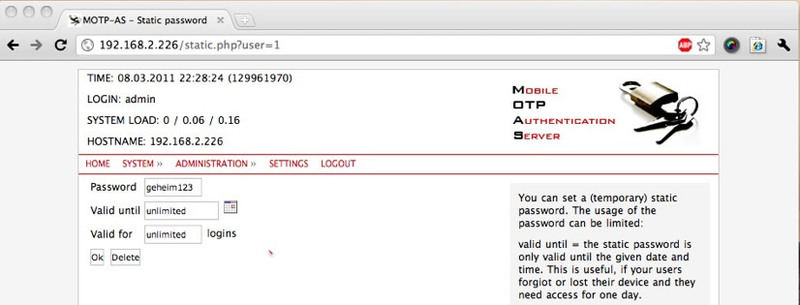

MOTP-ASは、Mobile-OTPに加えて、ユーザーを作成および接続するためのWebインターフェイスをサポートするRADIUSサーバーです。 VMWareイメージをダウンロードして、WIがインストールされているマシン、または同じグリッド内の別のホストで直接実行できます。 MOTP-ASサーバー

は外部からアクセス可能ではないことが理解されます。

ユーザー接続

MOTP-ASは便利な管理インターフェイスを提供し、ソフトウェアトークンをユーザーに接続するのは非常に簡単です。

1. RADIUS用のクライアントを追加します

「システム」=>「RADIUS」=>「新しいRADIUSクライアントを追加」

名前:Citrix Web Interface

Secret:RADsecret-Radius secret(WI設定で指定します)

IP:192.168.0.100-WIサーバーが使用可能になるアドレス

2.ユーザーを追加する

「管理」=>「ユーザー」=>「新しいユーザーを追加」

ユーザー:john

名前:ジョン・ドー

役割:ユーザー

3.ソフトトークンを追加する

=>「管理」=>「デバイス」=>「新しいデバイスの追加」

名前:nokia 6310i

秘密:1234567812345678

ここで、Secretフィールドの値は、電話で生成されたクライアントから取得されます。特定のクライアントが秘密を生成する手順を参照してください。

第2認証要素としてMOTP-ASを使用するためのCitrix Webインターフェイスの構成

RADIUSサーバーの共有秘密をWIに向ける

RADIUSサーバーの共有シークレットはローカルドライブ上のテキストファイルに格納され、そのパスはweb.configファイルの変数RADIUS_SECRET_PATHで示されます(パスは/ WEB_INFに相対的でなければなりません)

XenAppサイトのRADIUS認証をアクティブにします

-Citrix Web Interface管理コンソールで、右クリックして「認証方法」を選択します

-[プロパティ]をクリックし、[2要素認証]を選択します

-Two-Factor設定リストでRADIUSを指定します

-MOTP-ASサーバーにアクセスできるアドレスを指定します(ポート標準-1812のままにします)

-[OK]をクリックします

まあ、基本的には、それですべてです

次のように機能するはずです。システムに入ると、追加のパスコードコードが要求されます。ここで、一時的なパスワードを入力する必要があります。

WIバージョン5.3および5.4に正常に適用されました。

ユーザーの接続に関する詳細情報は

こちら