今日、Internet Explorerバージョン8(バージョン6、7、9、10を除く)の新しい0dayが実際に悪用され、マルウェアのインストールに使用されたことが判明しました。 特に、攻撃の痕跡は、核研究を担当する米国政府職員のコンピューターで

発見され

ました。 この脆弱性のタイプは

「リモートコード実行」 (CVE-2013-1347)です。

マイクロソフトセキュリティアドバイザリ(

2847140 )からの情報によると、解放されたメモリブロック(use-after-free)にアクセスするときに脆弱性が存在します。

マイクロソフトは、Internet Explorer 8の脆弱性に関する公開レポートを調査しています。マイクロソフトは、この脆弱性を悪用しようとする攻撃を認識しています。

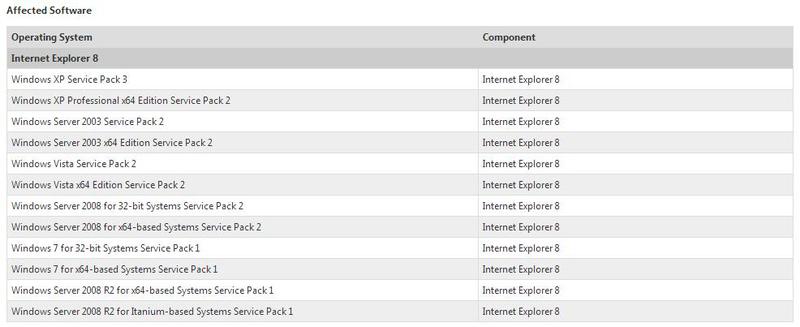

Internet Explorer 6、Internet Explorer 7、Internet Explorer 9、およびInternet Explorer 10はこの脆弱性の影響を受けません。

これはリモートでコードが実行される脆弱性です。 この脆弱性は、Internet Explorerがメモリ内の削除されたオブジェクトまたは適切に割り当てられていないオブジェクトにアクセスする方法に存在します。 この脆弱性により、メモリが破損し、Internet Explorer内の現在のユーザーのコンテキストで攻撃者が任意のコードを実行する可能性があります。 攻撃者は、Internet Explorerを介してこの脆弱性を悪用するように設計された特別に細工されたWebサイトをホストし、ユーザーにそのWebサイトを表示させる可能性があります。

感染の最初のポイントは、侵害された米国労働省のWebサイトでした。これは、ユーザーを

Poison Ivy RATのその後のインストールで一連のエクスプロイトにリダイレクトしました。

この種の攻撃を防ぐために、EMETを使用することをお勧めします。

ここでIEのEMETを設定し

ます 。