Positive Hack Days IIIフォーラムでは、

NetHackネットワークセキュリティの専門家を対象としたコンテストが開催されました。 競技中、参加者は5つのネットワークデバイスにアクセスし、50分以内にフラグを保存する必要がありました。 このコンテスト専用に作成されたゲームネットワークには、セキュリティ監査および侵入テスト中にPositive Technologiesの専門家が遭遇した典型的な脆弱性とネットワークインフラストラクチャエラーが含まれていました。 今日、競争力のあるタスクの分析に注目します。

NetHackレジェンド

競争にハイライトをもたらすために、特別な伝説が開発されました。 彼女はそこにいます。

大規模な水力発電所では、機器の誤動作が発生し、その結果、中央自動制御システム(ACS)と水を排出するユニットとの接続が失われました。 周辺地域の長期的な豪雨により、貯水池に水が大幅に追加されました。 専門家によると、貯水池は50分で溢れ出し、その後、水はダムを通って街にあふれます。 大災害を防ぐには、5つの障害のあるノードにアクセスし、それらをセントラルACSに再接続して、緊急ゲートウェイを開く可能性を確保する必要があります。

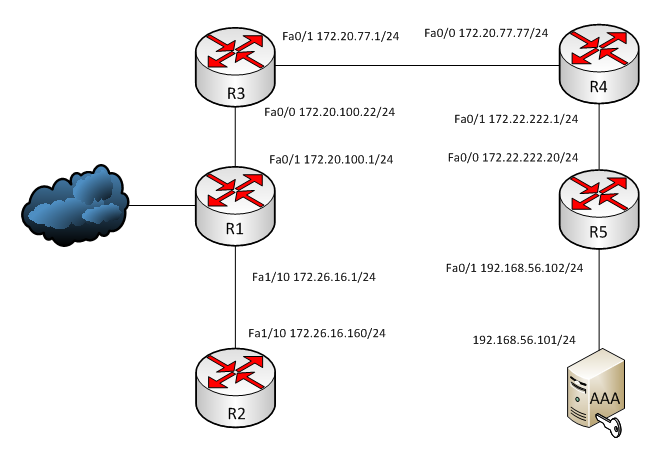

競争スキーム

競争インフラストラクチャは次のように構築されました。

コンテストの参加者は、ネットワーク上の5つのデバイスにアクセスし、構成に特別に残っているmd5フラグを見つけて、特別なWebページに入力する必要がありました。 勝利は、5つのフラグすべてを最初に見つけて入力した参加者に授与されました。

最初のフラグを取得する

R1へのログインは簡単で、デフォルトのciscoアカウントとciscoパスワードを使用するだけです。 そして、デバイスに入るとすぐに最初のフラグを取得します:

2番目のフラグを取得する

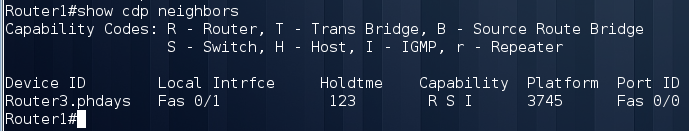

2番目のフラグを取得するには、すでに特定の知識とスキルが必要です。 デバイスを訪問した後、最初にすべきことは、構成にすばやく慣れて、ネットワーク上の隣接デバイスを確認することです。

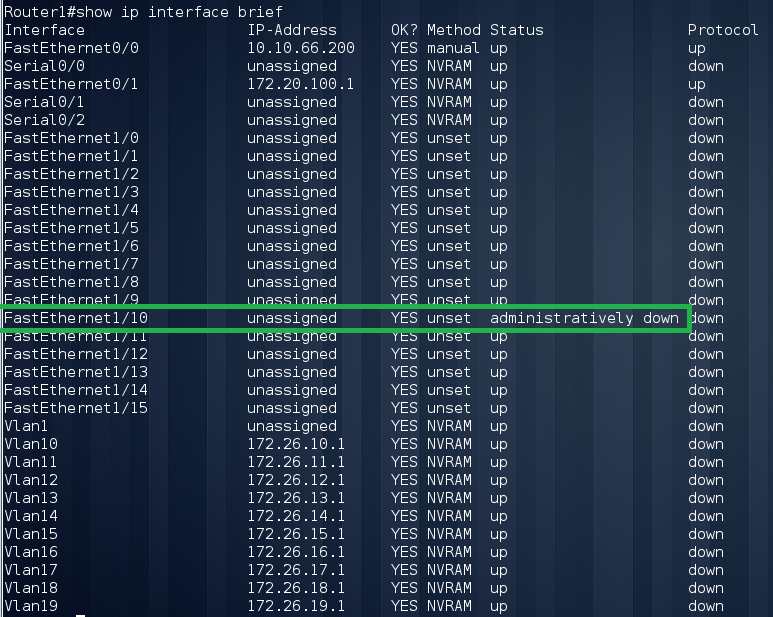

Fa0 / 1を介してRouter3に接続されていることがわかります。 Router2と多数のインターフェイスが存在しないことは疑念を喚起するはずなので、次のコマンドを実行します。

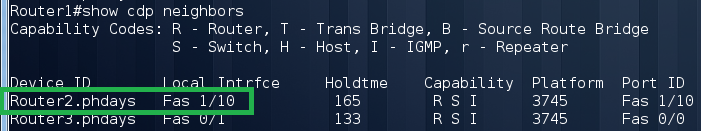

Fa1 / 10インターフェースは強制的に無効にされていますが、これは非常に疑わしいものです。 インターフェースをオンにした後、再び近隣を確認します。

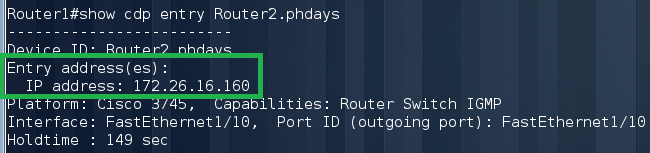

最後に、Router2を確認します。 次に、Router2のIPアドレスを見つける必要があります。

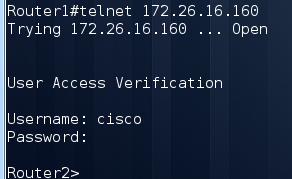

cisco / ciscoアカウントでデバイスにログインしようとしています。 しかし、それほど単純ではありません。

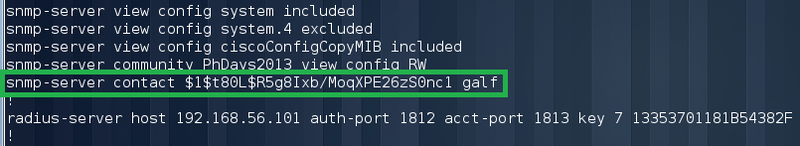

応答時間に基づいて、中央認証が使用されていると想定できます。 Router1の構成では、radiusサーバーに関する情報が表示されます。

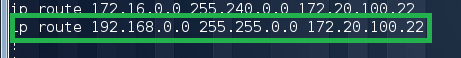

それへのルートも表示されます:

したがって、Router2で半径を使用できないようにする必要があります。 私たちの場合、Fa0 / 1インターフェースを完済するだけで十分です。 もう一度Router2にアクセスしてみてください。

さて、2番目のデバイスに移動し、特権を増やしました。 幸いなことに、イネーブルパスワードが設定されていません。 構成の簡単な調査の後、いくつかのフラグが存在する可能性があることがわかります。 それらだけを表示しようとします。 md5に適合する行は1行のみです。これが私たちのフラグです。

3番目のフラグを取得する

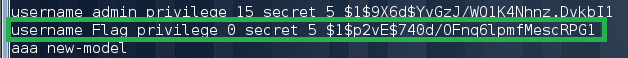

cisco / ciscoアカウントを使用してRouter3にログインしようとすると、これは機能しません。 必要なアカウントを探してみましょう。 もう一度、Router2の構成を注意深く調べて、次の行を確認します。

タイプ7は可逆暗号化であるため、パスワードTf7NszYCndを簡単に取得できます。

これで、Router3の準備が整いました。 新しい管理者アカウントを使用してログインを試みます。

素晴らしい、3番目のノードにいます。 フラグを探しています:

4番目のフラグを取得する

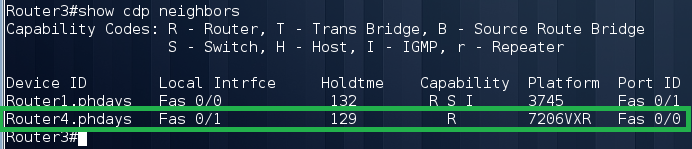

今最も難しい部分。 Fa0 / 1インターフェイスでcdpを有効にした後、ネイバーを確認します。

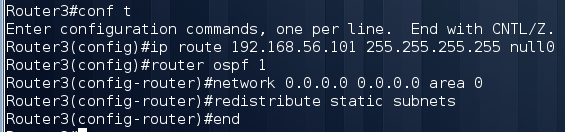

Router4にログインして、radiusがそこで使用されていることを認識しようとしています。 Router3の構成を慎重に検討し、書き込み権限を持つコミュニティストリングPHDays2013を確認します。 ルーティングを修正した後、snmpプロトコルを使用してRouter4の構成を選択することができます。

設定を受信すると、ospfがRouter4で設定されていることがわかります。 次に、ルートを半径方向にスリップする必要があります。 これは次のように実行できます。

次に、cisco / ciscoとしてデバイスに移動し、4番目のフラグを見つけるだけです。

最後から5番目のフラグを取得する

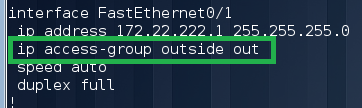

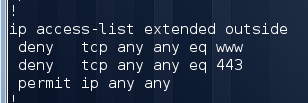

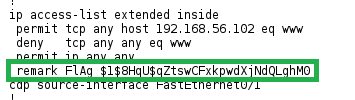

再度、隣人を見て、Router5のIPアドレスを見つけ、sshまたはtelnet経由でアクセスしてみます。 残念ながら、これはうまくいきません。 ここでも、設定を慎重に検討し、ルーター5 80ポートへのトラフィックをブロックする発信Fa0 / 1インターフェイスのACLを確認します。

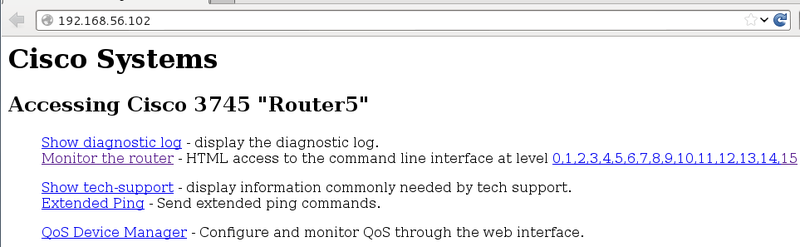

インターフェイスからACLを削除し、必要なルートを追加して、入力を試みます。

これで、フラグを見つけることができます。

勝者

戦いは本質的に頑固でした:出場者の誰も先を打つことができず、競合他社を大幅に上回ることができませんでした。 PHDaysフォーラムの訪問者は、ホールの1つに設置された大きなスクリーンで放送された特別な視覚化のおかげで、競技の進行状況を見ることができました。

最初に決勝に割り当てられた50分間では、参加者が5つすべてのフラグを獲得できなかったため、コンテストの勝者を特定できませんでした。 その結果、コンテストは15分間延長され、コンテストの結果が決まりました。 余分な時間の最後の数秒で、Perm Stanislav Mironovのネットワーク管理スペシャリストが、

なんとか 5番目のフラグを獲得しました。 彼はこれをやった唯一の人でした。 ユーリシュコディンが2位、セルゲイスタンケビッチが3位になりました。 受賞者の皆さん、おめでとうございます:)。

今日は以上です! コメントでご質問にお答えいたします。