マルウェアの拡散方法は、サイバー犯罪者にとって重要な要素です。この脅威の拡散が早ければ速いほど、より多くの損害が発生する可能性があるためです。 2013年5月中旬、SkypeとGtalkで大規模なスパムキャンペーンが発生し、攻撃者はソーシャルエンジニアリングの手法を使用しました。

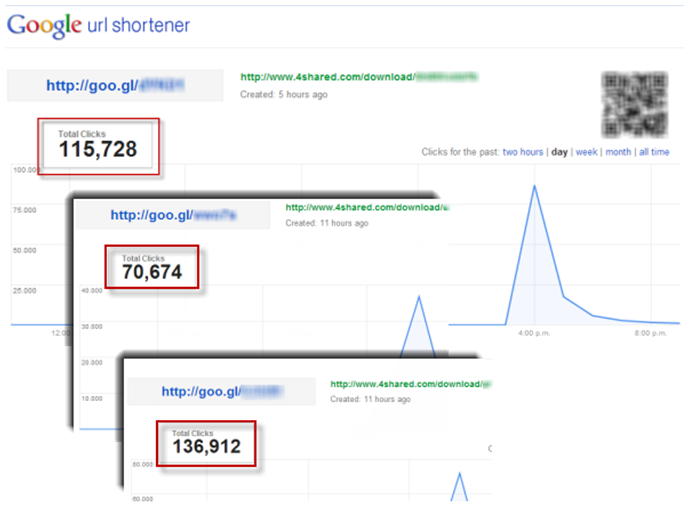

このキャンペーンの開始から48時間以内に、50万人以上のユーザーがメッセージで送信された悪意のあるリンクをクリックしました。 これらのリンクが短縮され、さまざまなWebサービスを使用して完全なアドレスに変換されたことにより、これらのリンクをクリックしたユーザーに関する統計を取得できたことに注意することが重要です。 GoogleサービスURL Shortenerの使用が記録されました。このサービスのアドレスはgoo.glで始まり、490,000人を超えるユーザーがこれらのリンクをクリックします。

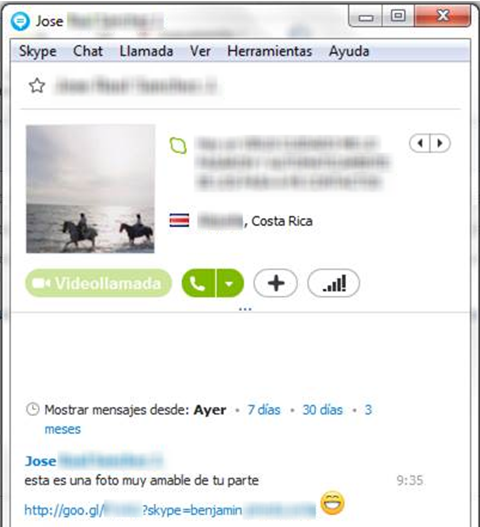

図 スパムメッセージの1つ。

このスパムキャンペーンで最も重要な要因の1つは、世界中のユーザーが被害者であることです。 次の国の最も影響を受けたユーザー:ロシア、ドイツ、ブラジル、コロンビア、メキシコ、アメリカ。 これによれば、攻撃者はスパムメッセージの各国で独自の言語を使用したと想定できます。 これにより、スパムキャンペーンの効果が大幅に向上しました。 次のスクリーンショットは、スパムキャンペーンの開始から数時間以内に行われたクリックスルーの数を示しています。

図 短縮されたGoogle URL Shortenerサービスリンクのコンバージョン統計。

これらすべてのリンクは、

Win32 / PowerLoader.Aとして発見したマルウェアをダウンロードするようにユーザーをリダイレクトし

ました 。 このマルウェアは、15分ごとにユーザーの連絡先にメッセージを送信する機能を備えたDorkbotワームのドロッパーをダウンロードして実行します。

URLを通常の形式に変換するサービスによると、すべてのクリックの83%がWindowsを実行しているシステムから実行されました。 残りの17%は、iOS、Mac OS X、Linux、BlackBerryに分かれています。

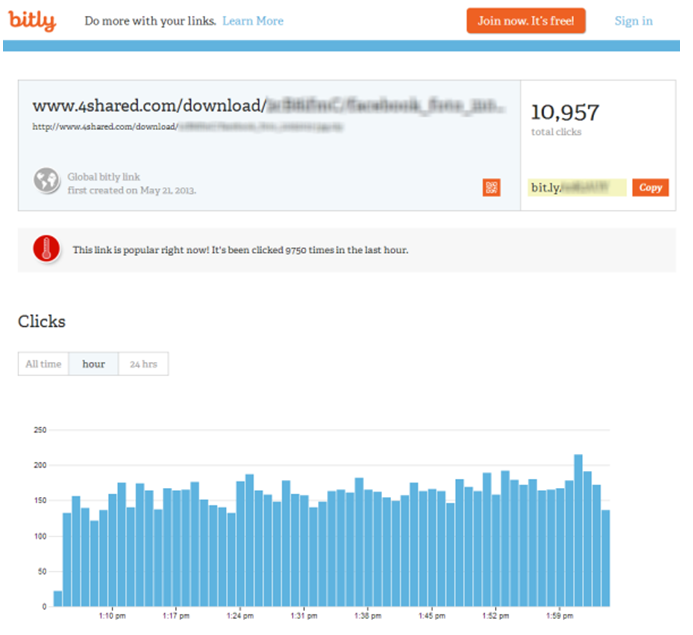

しばらくして、サイバー犯罪者はGoogle URL Shortener以外のリンク展開サービスを使用するようになりました。 つまり、bit.ly、ow.ly、urlq.d、is.gd、fur.ly。 ユーザーが感染したシステムを生成したリンクをクリックし続けたため、この変更は実際に脅威の拡散速度に影響しませんでした。

図 短くされたサービスリンクの遷移統計。

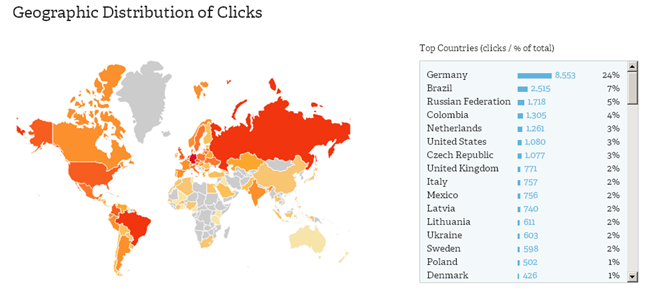

幸いなことに、ほとんどのリンク展開サービスは悪意のあるリンクをブロックしていますが、攻撃者は依然としてボットに指示することができ、今後も攻撃を続けることができます。 bit.lyサービスによると、クリックスルーのほとんどはドイツで行われ、8,000以上のクリックスルーが記録されました。

図 悪意のあるリンクを最も頻繁にクリックした国のユーザーを示す国の統計。

メッセージ内のリンクを介してユーザーのコンピューターに配信するために使用された悪意のあるコードは、Power Loaderに基づくローダーであり、その主な目的はDorkbotドロッパーをダウンロードすることでした。