こんにちは、Khabrovchans!

この記事では、ロシアの暗号化アルゴリズムを使用して、Check Point R75.40VSゲートウェイでIPSec VPNをセットアップするプロセスについて説明します。 この記事は、主にCheck Pointの製品を構成およびサポートするエンジニアを対象としています。

ロシアの暗号化を使用してCheck PointゲートウェイでIPSec VPNをセットアップするタスクがあったとき、このプロセスを説明する情報が不足しているという問題に遭遇しました。 このトピックでは、プロセスを一般的な用語で説明する公式ガイドや、インターネット上に散らばった情報を見つけることができます。 個人的に、それらを研究した後、この記事でカバーしようとした多くの質問がありました。

GOST暗号化を使用すると、ロシアの法律の要件によって定められている場合に、組織は通信チャネルの暗号化保護の要件を満たすことができます。 現時点では、Check Pointゲートウェイは暗号情報保護ツール(暗号情報保護ツール)としてFSBによってまだ認定されていますが、メーカーは近い将来に証明書を受け取ることを約束していることに注意してください。 暗号ライブラリ自体はFSBによって認定されていますが、それらの統合を制御するという問題は残っています。

暗号通貨の埋め込みの制御のトピックは非常に曖昧であり、FSBのみがいくつかの質問に最終的な答えを出すことができます。

このトピックに関する興味深い投稿はここで読むことができます:

www.cryptopro.ru/forum2/default.aspx?g=posts&t=1534このトピックに関する簡単な説明は、記事の最後にあります。

Check PointゲートウェイでのGOST暗号化のサポートは、このメーカーのファイアウォールのFSTECバージョンでの認証および認証の準備のためにかなり前から行われています。 Check PointゲートウェイでGOST暗号化を使用する機能は、CryptoProによって製造された特別なパッチ(Check Point用語では修正プログラム)と暗号化ライブラリのインストールにより表示されます。 R65.50を除くすべてのバージョンでは、IPSecサイト間ドメインベースのVPN構築のみが利用できます。バージョンR65.50では、IPSecサイト間ルートベースのVPNを構築する機能も利用できます。 現在、Check Pointの次のバージョンには、GOST IPSec暗号化の修正プログラムが存在します。

•R65.50(cryptoPro CSP 3.6暗号化ライブラリが使用されます);

•R71.20(CryptoPro CSP 3.6 R2暗号化ライブラリが使用されます)。

•R75.30(CryptoPro CSP 3.6 R3暗号化ライブラリが使用されます);

•R75.40VS(CryptoPro CSP 3.6 R3暗号ライブラリが使用されます)。

バージョンR65.50およびR71.20は、ロシアのFSTECによって3番目のセキュリティクラスのファイアウォールとして認定されており、バージョンR71.20はさらに、侵入検知システムの認定と、4番目のレベルで宣言されていない機能がないことの認定を受けています。

また、R75.30およびR75.40VSのGOST-packのバージョンでは、マルチスレッドのサポートが実装されており、パフォーマンスに良い影響を与えることに注意する必要があります。

この記事では、最新バージョン(R75.40VS)でGOST暗号化をセットアップするプロセスについて説明します。

バージョンR71.20のGOST暗号化設定の説明は、この記事でかなり詳しく説明されています。

www.masterlab.ru/CheckPoint/Knowledgebase/GOST-VPN-on-Check-Point説明をわかりやすくするために、最も簡単な展開オプションが選択されたわけではありません。 説明には、GOST証明書とパスワード(PSK)に基づくパートナー認証を使用したサイト間ドメインベースのVPNのセットアップが含まれます。 GOST証明書に従ってパートナーの認証を構成するには、リリースを保証するために認証センターが必要です;この説明では、CryptoPro CSPがインストールされたMicrosoft証明機関が使用されます。 CryptoPro CSPとMicrosoft Certification Authorityの統合については、別途説明する必要があるため、この記事では説明しません。 テスト目的で、GOST証明書の発行用の認証センターを展開したくない場合は、次のアドレスにあるCryptoProテスト認証センターを使用できます。

www.cryptopro.ru/certsrvたとえば、CryptoProを使用したMicrosoft証明機関のセットアッププロセスは、CSP VPN GateおよびCSP VPN Clientの管理ガイドでS-Terraの担当者によって詳しく説明されています。

www.s-terra.com/documents/R31/Gate/CSP_VPN_Appendix.pdfwww.s-terra.com/documents/R311/Client/CSP_VPN_Client_Admin_Guide_cp.pdf一般に、プロセス全体は次の段階に分けることができます。

1. Check Pointおよび証明機関のインストールおよび初期構成に関連する準備手順。

2.ゲートウェイで使用される擬似乱数センサー用の外部ガンマファイルの生成。

3.ホットフィックスおよび暗号化ライブラリのインストール。

4.擬似乱数センサーの作成と設定。

5. VPNのセットアップ:

5.1。 証明書を使用してVPNを構成します。

5.2。 パスワードを使用してVPNを構成します。

以下では、ポイントはすべてのステージと見なされます。

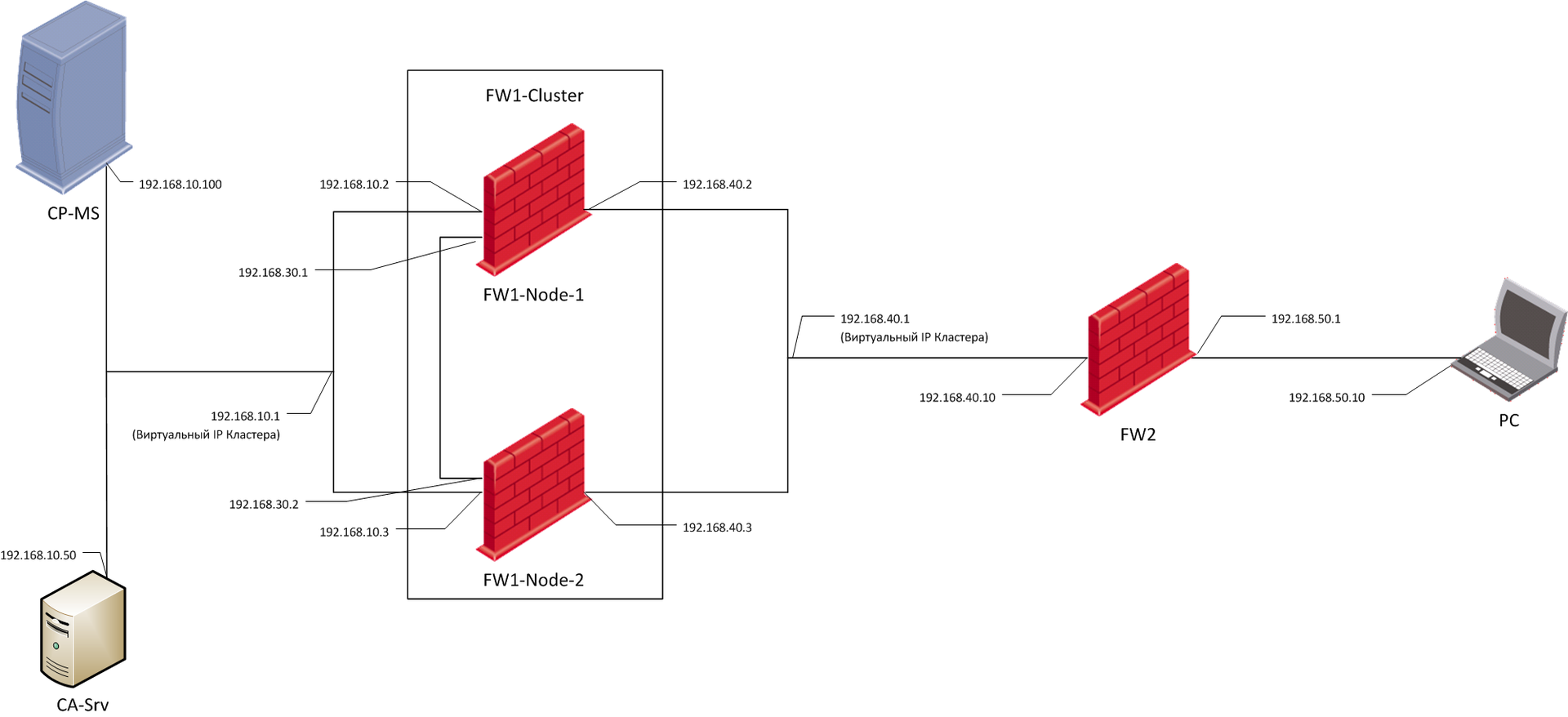

スタンドのレイアウト:

ノード名

| オペレーティングシステム

| 役割

|

|---|

CPMS

| Check Point Gaia R75.40VS

| Check Point Gateway Server(プライマリ管理サーバー)

制御ゲートウェイ:FW1-Node-1、FW1-Node-2

|

FW1-Node-1

| Check Point Gaia R75.40VS

| Check Point Gateway(セキュリティゲートウェイ)、クラスターメンバーFW1-Cluster、クラスターモード:マルチキャストロードシェアリング

|

FW1-Node-2

| Check Point Gaia R75.40VS

| Check Point Gateway(セキュリティゲートウェイ)、クラスターメンバーFW1-Cluster、クラスターモード:マルチキャストロードシェアリング

|

Fw2

| Check Point Gaia R75.40VS

| Check Point Gateway Server(プライマリ管理サーバー)、Check Point Gateway(セキュリティゲートウェイ)

|

パソコン

| Windows 7

| ゲートウェイ間のトラフィックフローを確認するために使用されるマシン

|

CA-Srv

| Windows Server 2003エンタープライズ

| 認証局(CryptoProがインストールされたMicrosoft CA)

|

Check PointゲートウェイでGOST暗号化を構成するには、次のソフトウェアが必要です。

•Windows用CryptoPro CSP 3.6 R3配布キット(x86 / x64)、ここからダウンロード(登録が必要):

www.cryptopro.ru/sites/default/files/private/csp/36R3/7491/CSPSetup.exe•Check Point SPLAT / GAiA(x86 / x64)用のCryptoPro CSP 3.6 R3ディストリビューション、ここからダウンロード(登録が必要):

www.cryptopro.ru/sites/default/files/private/csp/36R3/7491/splat-gaia.tgz•Check Point R75.40VS Gaiaディストリビューション、ここからダウンロード(登録が必要):

supportcenter.checkpoint.com/supportcenter/portal/user/anon/page/default.psml/media-type/html?action=portlets.DCFileAction&eventSubmit_doGetdcdetails=&fileid=18503•ゲートウェイおよびCheck Point管理サーバーでGOSTをサポートするためのユニバーサルホットフィックス(パッチ)およびGOST構成要素をサポートするCheck Point SmartConsole管理ユーティリティの特別なバージョンは、ここからダウンロードできます(公式ソースが必要な場合は、ディストリビューターまたはメーカーに問い合わせてください):

ngfw.ru/2013/gost-ipsec-v4-r75-40vsR65.50およびR71.20バージョンとは異なり、R75.30およびR75.40VSバージョンのGOST暗号化設定には、Check Pointからの追加ライセンス(GOST暗号化機能の無料ライセンス)は必要なく、試用ライセンスを使用してテストセットアップを完全に実行できます。

1.予備措置

•ゲートウェイとCheck Point管理サーバーをインストールして初期化します。

•CryptoPro CSPでMicrosoft証明機関を構成します。

2.外部ガンマファイルの生成

この説明では、認証局を作成するためにマシンにインストールされたCryptoPro CSP 3.6 for Windowsに含まれている生物学的乱数センサーを使用して、外部ガンマファイルがCA-Srvマシン上に作成されます。 実際の条件で認定ソリューションを作成するには、ドキュメント「外部ガンマを開発するためのAWP」(ZHTIA.00050-03 90 05)の要件を満たすマシンで外部ガンマファイルを作成する必要があります。このファイルはここからダウンロードできます(登録が必要です)。

www.cryptopro.ru/sites/default/files/private/csp/36R3/7491/doc.zipこのファイルには、秘密暗号化キーの生成に使用される擬似乱数センサーを初期化するためのガンマが含まれています。

ガンマを生成するには、次の一連のアクションを実行します。

1)ソース素材ファイル用のディレクトリを作成します(説明した場合、技術的には可能ですが、異なるゲートウェイで同じファイルを使用することは許可されていないため、これは各ゲートウェイの個別のディレクトリです)。

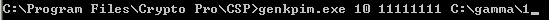

2)CryptoPro CSP 3.6がインストールされたマシンのコマンドラインから、C:\ Program Files \ CryptoPro \ CSPディレクトリに移動し、次のコマンドを実行します。

genkpim.exe yn <p>

ここで:

o y – ( 2 , 10 , 1000 ); o n – (8 16- ), , 11111111; o <p> - ( , 1).

コマンド入力の例:

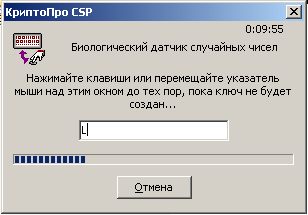

3)外部ガンマを生成する「正しい」ワークステーションでは、Sobol電子ロックの一部であるハードウェア擬似乱数センサーが使用されます。テストケースでは、生物学的擬似乱数センサーが使用され、キーを押すかマウスを動かすように求められます。

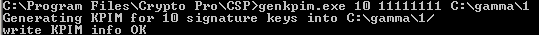

genkpim.exeユーティリティが正常に起動すると、コマンドラインに次のメッセージが表示されます。

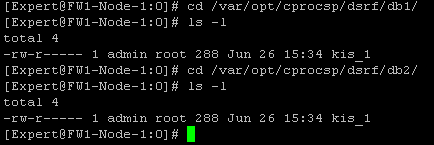

生物学的乱数センサーが完了すると、指定された数のガンマセグメントがそれぞれ36バイトの長さで作成されます(32バイトの擬似乱数シーケンスと4バイトのCRC /セグメント)。 コマンドで指定されたディレクトリに、db1およびdb2という名前の2つのディレクトリが作成され、kis_1という名前の1つのファイルが含まれます。これらのファイルは信頼性のために同一で重複しています。

3.ホットフィックスおよび暗号化ライブラリのインストール

暗号ライブラリは、ゲートウェイにのみインストールする必要があります。 唯一のCheck Point管理サーバーとして機能するマシンでは、暗号化ライブラリのインストールはオプションです。 修正プログラムは、ゲートウェイと管理サーバーの両方にインストールする必要があります。

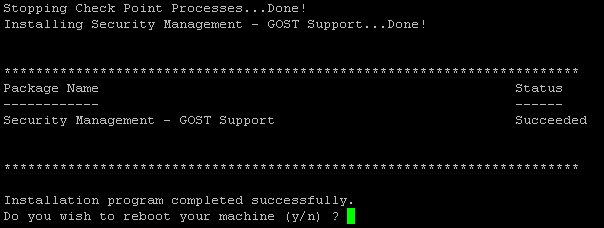

唯一のCheck Point管理サーバーとして機能するマシンに修正プログラムをインストールするには、次の手順を実行します。

1)ホットフィックスファイル(VPN_R75.40VS_HF_GOST_V4.0_EAという名前のアーカイブ)をサーバー上の一時ディレクトリにコピーします。

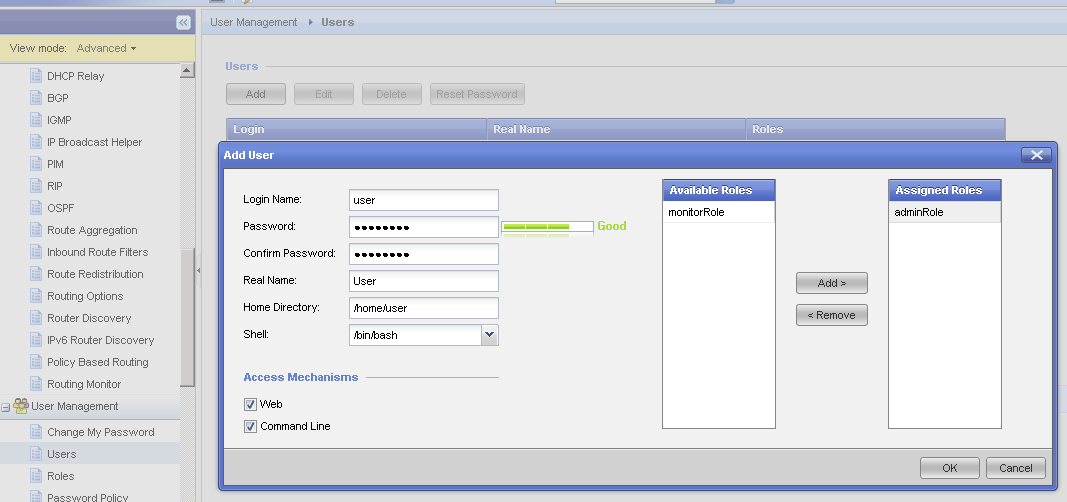

チェックポイントからファイルを転送/ダウンロードするためにWinSCPユーティリティを使用すると便利です。 WinSCPユーティリティを使用してCheck Pointに接続できるようにするには、認証時にbashを認証として使用するユーザーを指定する必要があります。 これを行うには、設定でログインしているユーザーが使用する設定を一時的に変更するか、このユーザーを継続的にハングさせるユーザーを作成する必要があります。 Gaia OSでは、これはWebインターフェースを介して行うことができます。ユーザーの設定ウィンドウがどのように見えるかの例を次に示します。

2)SSH経由でサーバーにアクセスします。

3)エキスパートモードに切り替えます。

4)アーカイブを現在のディレクトリに解凍します。

5)次のコマンドを実行して、インストールスクリプトを実行します。

./UnixInstallScript

6)修正プログラムをインストールすると、管理サーバーによって提供されるサービスが中断され、これに関する警告に同意します。

7)インストールが完了すると、次のメッセージが表示され、サーバーを再起動するように求められます。同意します。

8)再起動後、管理サーバーへの修正プログラムのインストールは完了したと見なすことができます。修正プログラムと暗号化ライブラリをゲートウェイにインストールする必要があります。

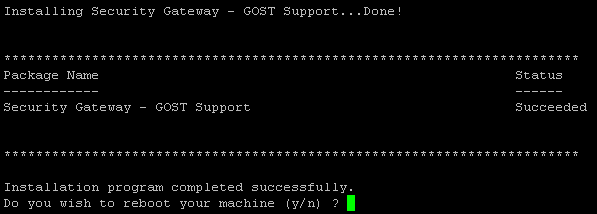

9)ゲートウェイまたは管理サーバーと組み合わせたゲートウェイとして機能するマシンに修正プログラムと暗号化ライブラリをインストールするには、次の一連のアクションを実行します。

•SSHを介してゲートウェイにログインします。

•エキスパートモードに切り替えます。

•ゲートウェイに次のディレクトリを作成します。

/var/gost_install/rpm /var/gost_install/kis

•Check Point SPLAT / GAiA(x86 / x64)用のCryptoPro CSP 3.6 R3配布キットに含まれるrmpファイルを/ var / gost_install / rpmディレクトリのゲートウェイにコピーします。

•対応する外部ガンマファイルkis_1を/ var / gost_install / kisディレクトリのゲートウェイにコピーします。ファイルは同一であるため、genkpim.exe ynpコマンドで指定されたディレクトリの任意のファイルおよびアドバイザリディレクトリdb1またはdb2にできます。

•修正プログラム(VPN_R75.40VS_HF_GOST_V4.0_EAという名前のアーカイブ)をゲートウェイの一時ディレクトリにコピーします。

•アーカイブを現在のディレクトリに解凍します。

•次のコマンドを実行して、インストールスクリプトを実行します。

./UnixInstallScript

•修正プログラムをインストールすると、ゲートウェイによって提供されるサービス(ゲートウェイを介したトラフィック転送を含む)が中断され、これに関する警告に同意します。

•インストールの最後に、次のメッセージが表示され、ゲートウェイを再起動するよう求められます。同意します。

ゲートウェイとして機能するマシンの場合、メッセージは次のようになります。

管理サーバーと組み合わされたゲートウェイとして機能するマシンの場合、次のとおりです。

10)インストールが完了したら、CryptoProでライセンスキーを入力する必要があります。 これを行うには、次のコマンドを使用します。

/opt/cprocsp/sbin/ia32/cpconfig -license -set < >

ライセンスステータスを表示するには、次のコマンドを使用します。

/opt/cprocsp/sbin/ia32/cpconfig -license -view

テスト環境では、この項目をスキップして、CryptoProの試用版ライセンスを使用できます。

11)Gaia OSの64ビットバージョンを使用している場合は、コマンドラインから起動されるcpconfigユーティリティを使用してSecureXLテクノロジーを無効にする必要があります。

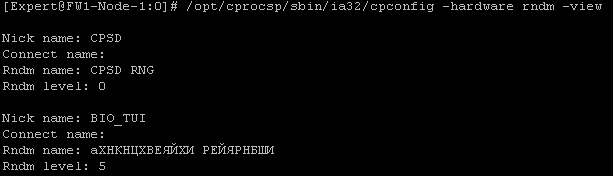

4.擬似乱数センサーの作成と設定

これらのアクションは、管理サーバーと組み合わせたゲートウェイを含むゲートウェイで実行されます。

1)SSH経由でゲートウェイに移動します。

2)エキスパートモードに切り替えます。

3)/ var / gost_install / kisディレクトリから/ var / opt / cprocsp / dsrf / db1 /および/ var / opt / cprocsp / dsrf / db2 /ディレクトリにkis_1ファイルをコピーします。

4)次のコマンドを実行して、擬似乱数センサーを作成します。

/opt/cprocsp/sbin/ia32/cpconfig -hardware rndm -add cpsd -name 'CPSDRNG' -level 0

5)次のコマンドを実行して、作成された擬似乱数センサーが外部ガンマファイルを使用するように構成します。

/opt/cprocsp/sbin/ia32/cpconfig -hardware rndm -configure cpsd -add string /db1/kis_1 /var/opt/cprocsp/dsrf/db1/kis_1 /opt/cprocsp/sbin/ia32/cpconfig -hardware rndm -configure cpsd -add string /db2/kis_1 /var/opt/cprocsp/dsrf/db2/kis_1

次のコマンドを使用して、新しい擬似乱数センサーが作成されたことを確認できます。

/opt/cprocsp/sbin/ia32/cpconfig -hardware rndm -view

コマンドの出力は次のようになり、CPSDRNGという名前でゼロに等しい最大優先度レベルのセンサーに関する情報が含まれます。

kis_1ファイルは、センサーが初期化されると、たとえば秘密鍵コンテナーを作成するために消費されます;証明書を追加すると、シーケンスの2つのセグメントが必要になります。 シーケンスのセグメントはファイルの最後から取得され、使用済みのセグメントは削除されます。

例:

証明書を追加する前のファイルサイズ:

証明書を追加した後のファイルサイズ:

5. VPNのセットアップ

5.1。 証明書を使用してVPNを構成する

証明書パートナーの認証を使用してGOST暗号化を構成するには、次の一連のアクションを実行する必要があります。

1)Check Point SmartConsoleの特別バージョン(SmartConsole_GOST_R75.40VS_EAという名前のファイル)をインストールします。

2)このユーティリティを使用して管理サーバーに移動します。

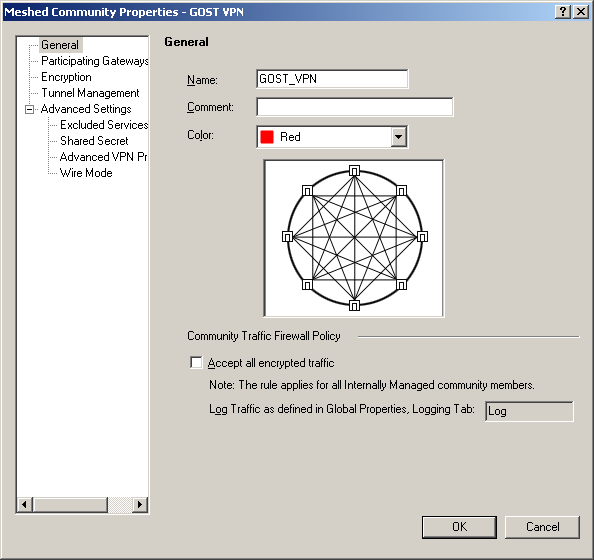

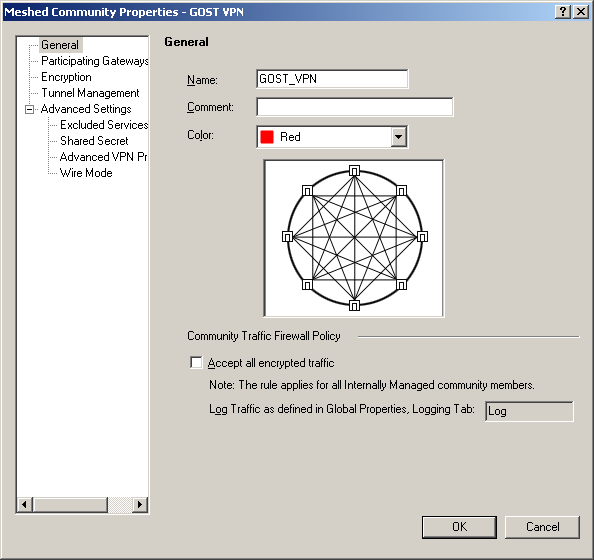

3)新しいVPNコミュニティを作成します。

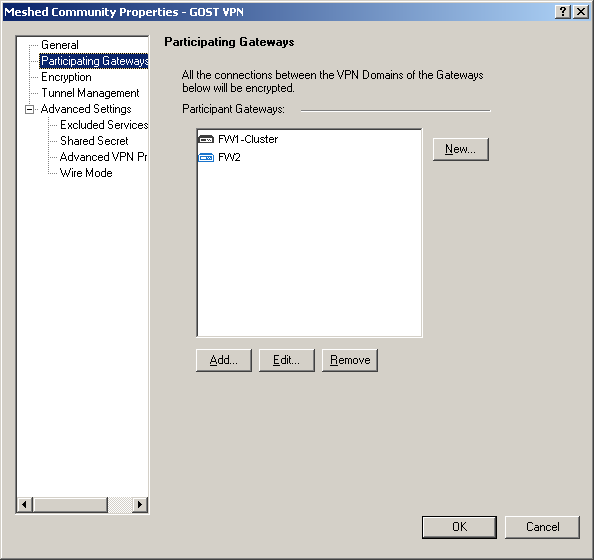

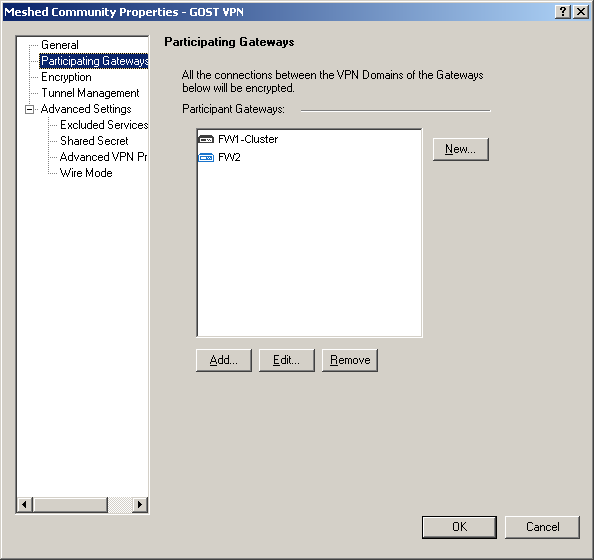

4)VPNコミュニティによって作成されたゲートウェイを配置し、その間にVPN接続を構築します。

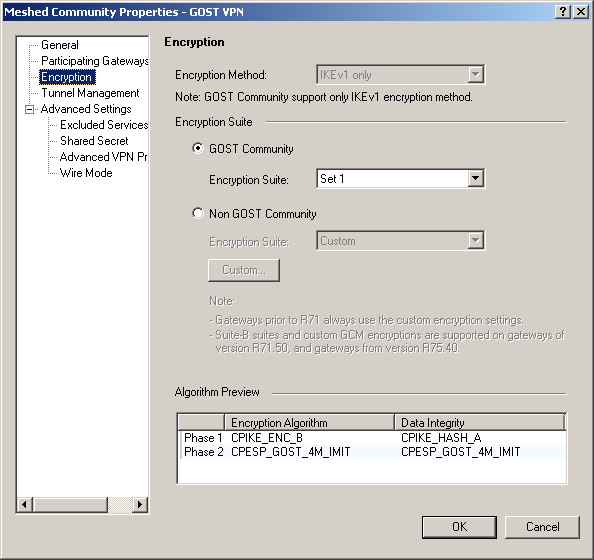

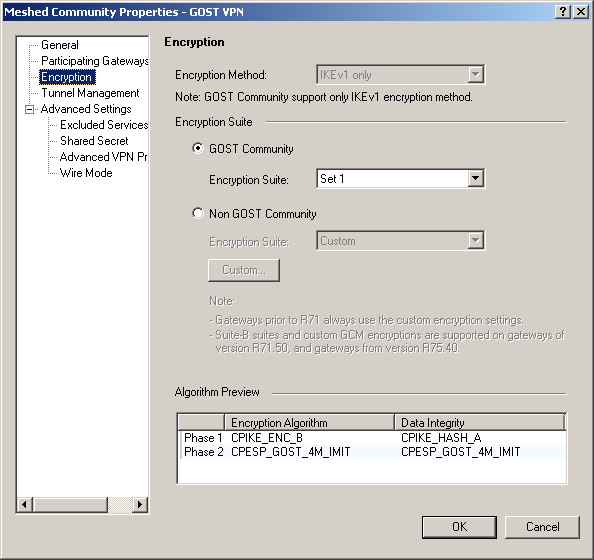

5)GOST暗号化を使用するようにVPNコミュニティを構成します。

3つのオプションが提供されます。

セット1およびセット2-使用されている暗号化モードが異なり、いずれを使用することも可能です(R65.50を除くGOSTが存在するすべてのバージョンでサポートされています)。

レガシー-このバージョンのCheck Pointで動作するゲートウェイでVPNトンネルを構築する必要がある場合、Check Point R65.50のGOSTとの互換モード。

6)[OK]をクリックして、新しいVPNコミュニティを作成します。

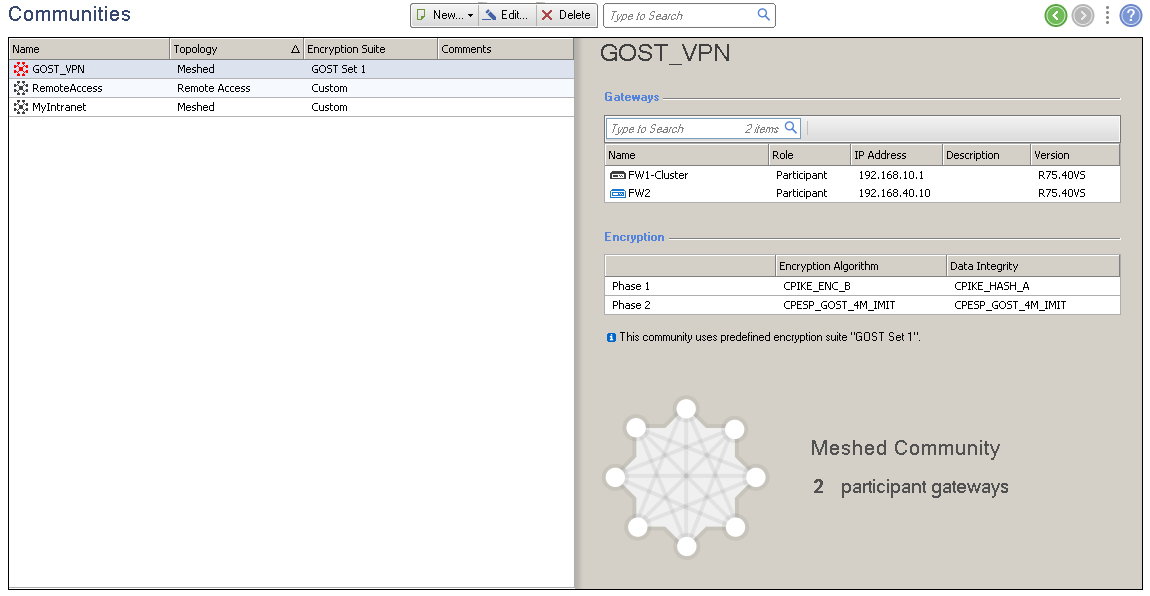

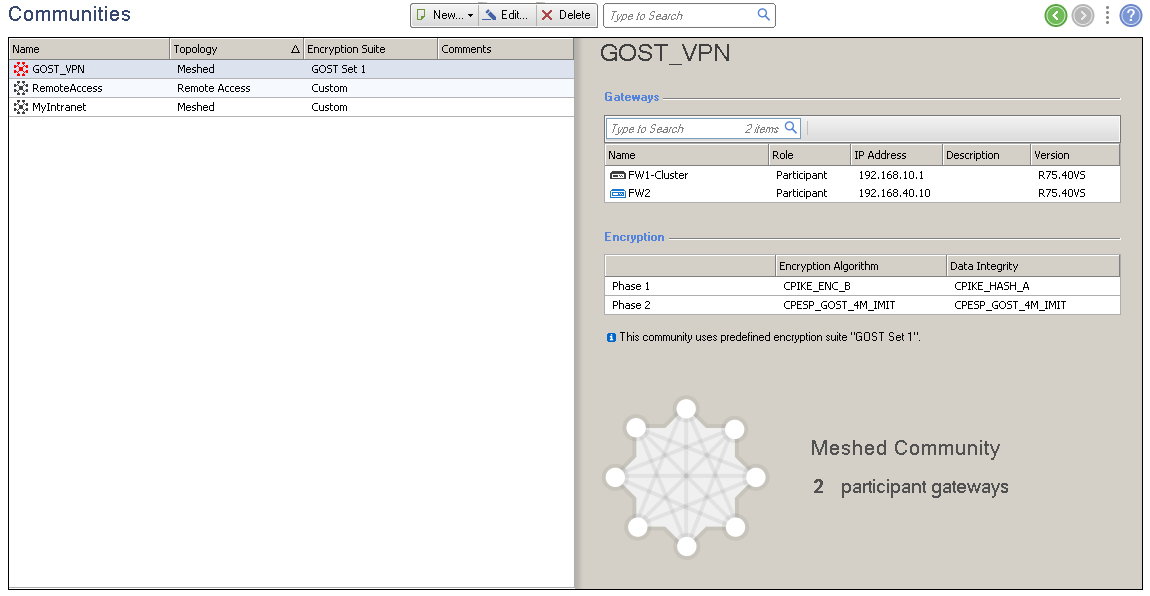

VPNコミュニティリストは次のようになります。

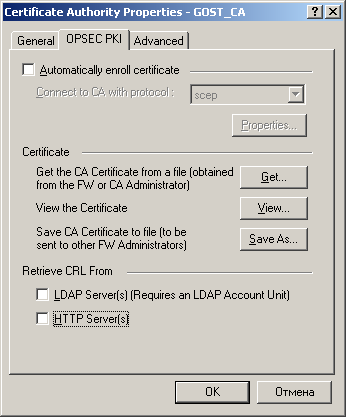

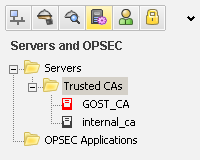

7)VPNコミュニティを作成してゲートウェイを追加した後、ゲートウェイの証明書を発行するGOST証明機関に関する情報を管理サーバーの構成に入力する必要があります。 新しい信頼できる認証局を構成に追加します。

8)CRL配布ポイント(この例では認証局サーバー)が1つのゲートウェイの背後にあり、他のゲートウェイがVPN接続を介して接続する場合、これらのゲートウェイは不可能のためにVPNを構築できないため、CRLをロードできません。最初のゲートウェイの証明書を確認します。 悪循環を味わってください。 この場合、この認証局のCRLチェックを無効にする必要があります。 これを行うには、[OPSEC PKI]タブの[Retrieve CRL From]セクションのすべてのボックスをオフにします。

または、CRL配布ポイントを、それを保護するゲートウェイのVPNドメインの外側に移動して、他のゲートウェイがVPN接続を介してアクセスしないようにすることができます。

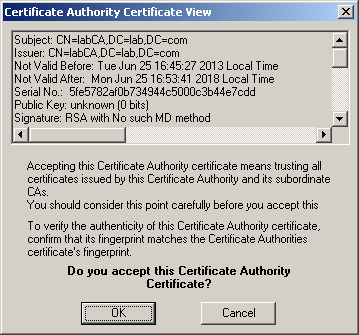

9)認証局のルート証明書をDER形式でアンロードし、Check Point構成に追加します。

10)新しい認証局を追加した後、ゲートウェイ用の証明書を発行する必要があります。 クラスタゲートウェイと非クラスタゲートウェイの証明書を発行および追加する順序はわずかに異なります。

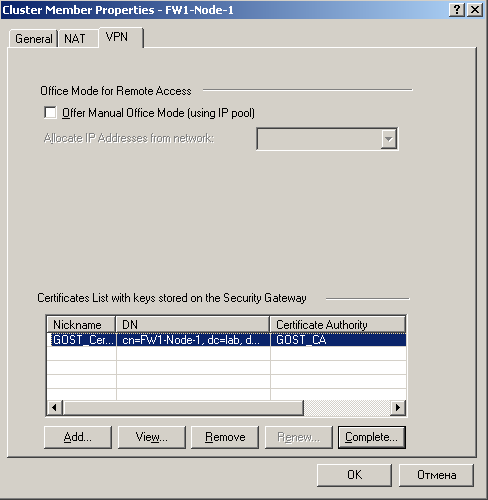

ゲートウェイクラスターの場合、すべてのクラスターメンバーに証明書が発行されます。 証明書を発行するには、次の手順を実行します。

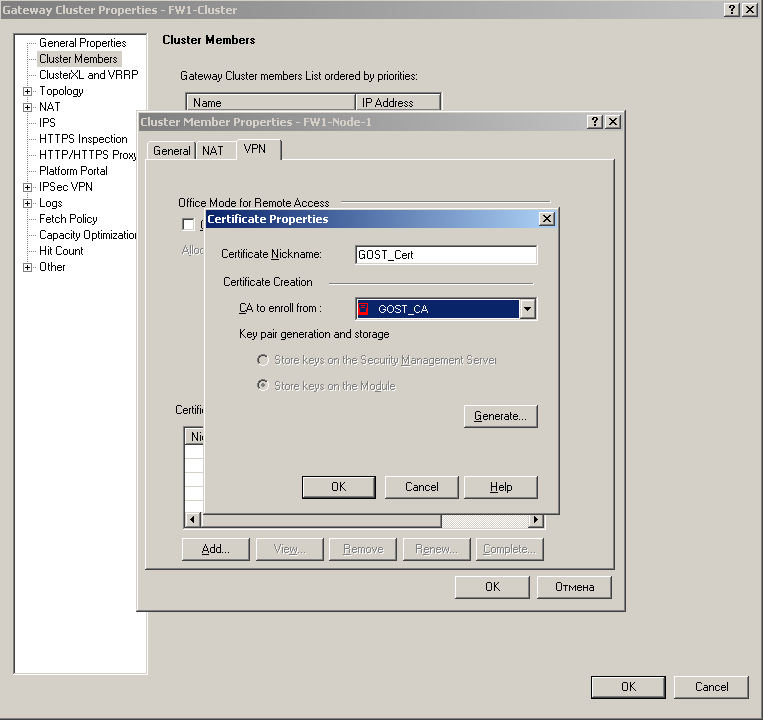

•ゲートウェイクラスターオブジェクトのプロパティウィンドウを開きます。

•「クラスターメンバー」タブに移動します。

•クラスターメンバーのオブジェクトをダブルクリックします。

•開いた[クラスタメンバープロパティ]ウィンドウで、[VPN]タブに移動し、[セキュリティゲートウェイにキーが保存された証明書リスト]フィールドで、[追加]ボタンをクリックします。

•証明書の名前を入力してください。

•[登録元のCA]フィールドで、追加されたGOST証明機関を選択し、[生成]ボタンをクリックします。

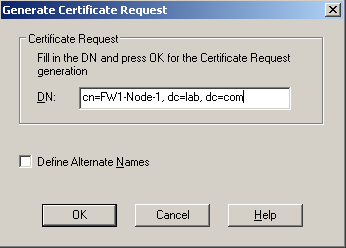

•たとえば、クエリの識別名を入力します。

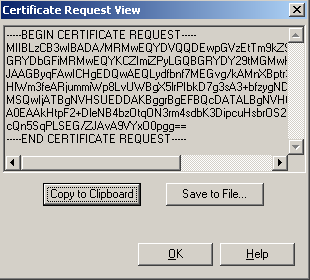

•証明書要求が生成されます。[クリップボードにコピー]をクリックします。

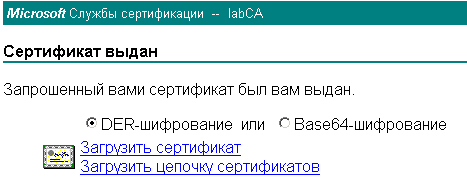

•認証局ポータルの「保存された要求」フィールドに証明書要求を挿入し、「発行」をクリックします。

•DER形式で証明書ファイルを保存します。

•「Security Gatewayにキーが保存された証明書リスト」フィールドで、「完了」ボタンをクリックし、開いたウィンドウで、保存された証明書ファイルを選択します。

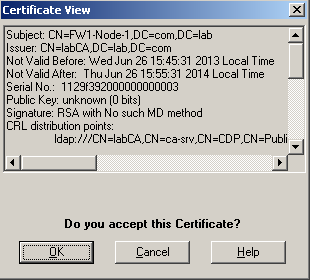

•証明書を受け入れます。

•クラスターのメンバーごとにこのプロセスを繰り返します。

クラスター化されていないゲートウェイに対して証明書が発行された場合、ゲートウェイプロパティウィンドウの[IPSec VPN]セクションの[ゲートウェイで利用可能な証明書のリポジトリ]列に証明書要求が作成されます。 また、「追加」キーを押します。クラスタ化されていないゲートウェイの場合にのみ、暗号化キーを保存する場所を選択できます。 この場合、「モジュールにキーを保存する」列を選択します。そうでない場合、手順は上記の手順とまったく同じです。

証明書を追加すると、ポリシーをインストールした後、クラスター化されていないゲートウェイはGOST VPNを構築する準備ができますが、これはクラスターだけではありません。 CryptoProは、サイトキーまたはサイト証明書を使用して、クラスターメンバー間およびゲートウェイ上のライブラリ間で送信されるトラフィックを暗号化します。 クラスタ化されていないゲートウェイの場合、発行されてゲートウェイに追加された証明書がサイト証明書として使用されます。 クラスターの場合、これらの目的に使用できるのはサイトキーのみであり、生成して構成に追加する必要があります。

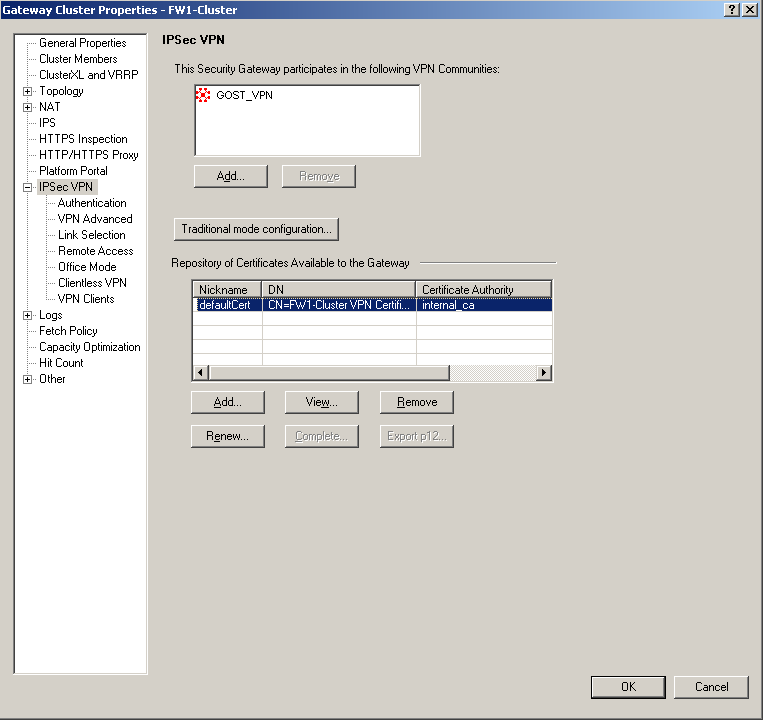

11)サイトキーを生成するには、次の一連のアクションを実行する必要があります。

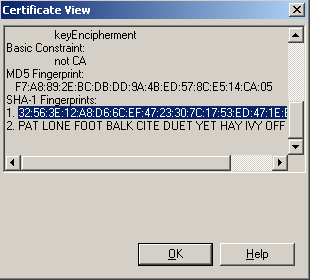

•ゲートウェイオブジェクトのプロパティウィンドウを開き、[ゲートウェイで使用可能な証明書のリポジトリ]列の[IPSec VPN]セクションで、内部認証局(Check Point internal_ca)によってゲートウェイに発行された証明書を選択し、[表示]ボタンをクリックします。

•開いた証明書のプロパティウィンドウで、SHA-1証明書ハッシュの最初の行を見つける必要があります。これは、サイトキーを生成するために必要です。

•CryptoProがエキスパートモードからインストールされているゲートウェイでは、次のコマンドを実行する必要があります。

bash /opt/cprocsp/bin/ia32/cp-genpsk.sh <machine_name> <net_id> <expiry> <Site_ID>

ここで:

o <machine_name> - ; o <net_id> - , , Net, , Net , , Site Key ; o <expiry> - , 6; o <Site_ID> - SHA-1 .

コマンドの実行と出力の例:

[Expert @ FW1-Node-1:0]#bash /opt/cprocsp/bin/ia32/cp-genpsk.sh FW1-Cluster Net 6 32:56:3E:12:A8:D6:6C:EF:47: 23:30:7C:17:53:ED:47:1E:BD:7F:7D

ゲンプスク

UTC水6月26日12:15:53 2013

FW1-クラスター。 ネット。 ステーション数1。

ステーション:32563E12A8D66CEF4723307C1753ED471EBD7F7D

パート0。有効期間(月)6。

FW1-Cluster UTC Wed Jun 26 12:15:53 2013

32563E12A8D66CEF4723307C1753ED471EBD7F7Dパート0の有効期間(月)6

W6426WLHP3C8TMW6426WLHP3C8TM

W6426WLHP3C8TM

ゲンプスク

UTC水6月26日12:15:53 2013

FW1-クラスター。 ネット。 ステーション数1。

ステーション:32563E12A8D66CEF4723307C1753ED471EBD7F7D

パート1.(月)に有効6。

FW1-Cluster UTC Wed Jun 26 12:15:53 2013

32563E12A8D66CEF4723307C1753ED471EBD7F7Dパート1の有効期間(月)6

41NKET2QC6B3NW41NKET2QC6B3NW

41NKET2QC6B3NW

•コマンド出力には、生成されたサイトキーの2つの部分が含まれており、それらを結合してクラスター構成に追加する必要があります。 最初の部分は緑でマークされ、2番目の部分は赤でマークされます。 これらを次のように組み合わせる必要があります。

W6426WLHP3C8TM 41NKET2QC6B3NW次の場合、サイトキーを再生成する必要があります。

•サイトキーの有効期限が切れています。

•VPNのオンとオフが切り替えられました。

•内部証明機関(internal_ca)によって発行された証明書が更新されました。

•サイトキーを取得したら、それをクラスター構成に追加する必要があります。 クラスタオブジェクトのプロパティウィンドウ、IPSec VPNセクション、VPN Advanced列を開き、GOST StandardセクションのPre-Shared Secretボタンをクリックします。

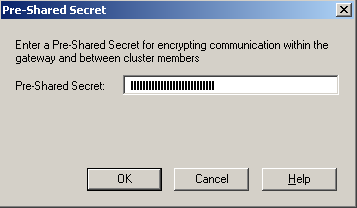

•開いたウィンドウで、サイトキーを入力して[OK]をクリックします。

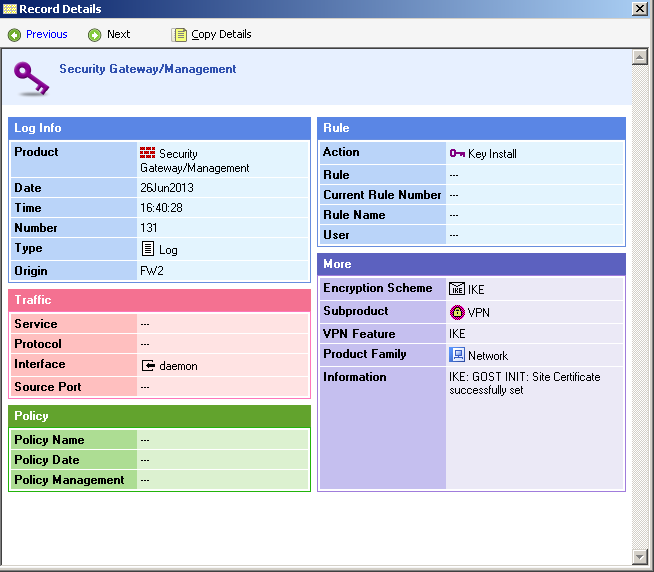

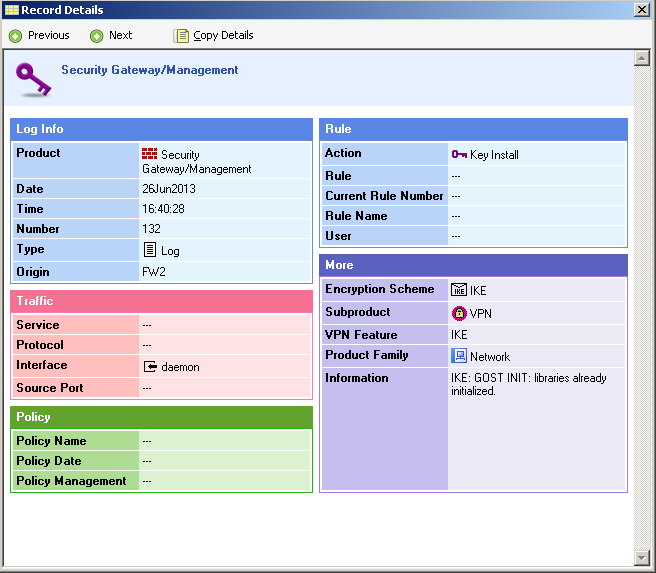

12)これで、ゲートウェイにポリシーをインストールし、VPNが正常に収集されたことをログで確認できます。 ログには、サイトキーまたはサイト証明書の正常なインストールに関するメッセージと、暗号化ライブラリの初期化およびVPN接続を介して送信されるトラフィックの暗号化/復号化タイプのメッセージが含まれている必要があります。 メッセージの例:

13)ポリシーがエラーなしで確立され、これらのメッセージがログに存在する場合、おめでとうございます。GOST暗号化を使用してVPNを正常に構成できました。

5.2。 パスワードを使用したVPNセットアップ

状況の組み合わせにより、証明書に煩わされる欲求や能力がない場合、パスフレーズを使用してパートナー認証を設定できます。 多数のパスワードを使用することは複雑であるため、多数のゲートウェイでこのオプションを使用することは強くお勧めしません。また、ゲートウェイの各ペアにパスワードを指定する必要があるため、それらの数は本当に膨大になる可能性があります。 そのため、パスワードを使用してGOST VPNを構成するには、次の一連のアクションを実行する必要があります。

1)Check Point SmartConsoleの特別バージョン(SmartConsole_GOST_R75.40VS_EAという名前のファイル)をインストールします。

2)このユーティリティを使用して管理サーバーに移動します。

3)新しいVPNコミュニティを作成します。

4)VPNコミュニティによって作成されたゲートウェイを配置し、その間にVPN接続を構築します。

5)GOST暗号化を使用するようにVPNコミュニティを構成します。

3つのオプションが提供されます。

セット1およびセット2-使用されている暗号化モードが異なり、いずれを使用することも可能です(R65.50を除くGOSTが存在するすべてのバージョンでサポートされています)。

レガシー-このバージョンのCheck Pointで動作するゲートウェイでVPNトンネルを構築する必要がある場合、Check Point R65.50のGOSTとの互換モード。

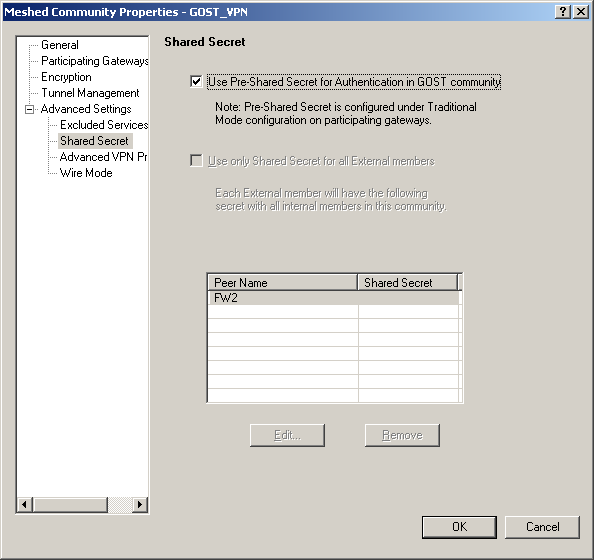

6)VPNコミュニティ設定で認証用のパスワードを設定します。 これは、[詳細設定]セクションの[共有シークレット]のVPNコミュニティプロパティで実行されます。

7)[OK]ボタンをクリックして、新しいVPNコミュニティを作成します。

VPNコミュニティリストは次のようになります。

8)セクション5.1、条項11で説明されているように、すべてのゲートウェイのサイトキーを生成します。ゲートウェイクラスターの場合、クラスターごとに1つのサイトキーが生成されます。 非クラスター化ゲートウェイにGOST証明書がインストールされている場合、このゲートウェイのサイトキーを生成できません。 非クラスター化ゲートウェイの場合、サイトキーとサイト証明書の両方を使用できます。 サイト証明書が望ましく、証明書がある場合はそれが使用されます。

9)サイトキーを生成してインストールした後、ゲートウェイのペアのパスワードを生成する必要があります。 Check Pointでの「従来の」VPNセットアップとは異なり、GOST VPNのセットアップ時に任意のパスワードを使用することはできません。サイトキーとの類推によって生成する必要があります。 ゲートウェイのペアのパスワードを生成するには、次の手順を実行します。

•CryptoProがエキスパートモードからインストールされているゲートウェイでは、次のコマンドを実行する必要があります。

bash /opt/cprocsp/bin/ia32/cp-genpsk.sh <pair_name> <net_id> <expiry> <GW_1_Site_ID> <GW_2_Site_ID>

ここで:

o <pair_name> - ; o <net_id> - , Net, Net , ; o <expiry> - , 6; o <GW_1_Site_ID> - SHA-1 ; o <GW_2_Site_ID> - SHA-1 .

どのゲートウェイが最初で、どのゲートウェイが最初ではないかという根本的な違いは、<pair_name>フィールドに任意に入力できます。

コマンドの実行と出力の例:

Expert @ FW1-Node-1:0]#bash /opt/cprocsp/bin/ia32/cp-genpsk.sh FW1-FW2 Net 6 32:56:3E:12:A8:D6:6C:EF:47:23 :30:7C:17:53:ED:47:1E:BD:7F:7D A6:F0:24:9A:16:AA:7F:42:9A:3A:A2:83:66:FA:67: E9:75:08:46:1B

ゲンプスク

UTC土6月29日11:17:26 2013

FW1-FW2。 ネット。 ステーション数2。

ステーション:32563E12A8D66CEF4723307C1753ED471EBD7F7D A6F0249A16AA7F429A3AA28366FA67E97508461B

パート0。有効期間(月)6。

FW1-FW2 UTC土6月29日11:17:26 2013

32563E12A8D66CEF4723307C1753ED471EBD7F7Dパート0の有効期間(月)6

BC1HGFATY4N6QMBC1HGFATY4N6QM

BC1HGFATY4N6QM

FW1-FW2 UTC土6月29日11:17:26 2013

A6F0249A16AA7F429A3AA28366FA67E97508461Bパート0の有効期間(月)6

ZPYLCHU36QNZNMZPYLCHU36QNZNM

ZPYLCHU36QNZNM

ゲンプスク

UTC土6月29日11:17:26 2013

FW1-FW2。 ネット。 ステーション数2。

ステーション:32563E12A8D66CEF4723307C1753ED471EBD7F7D A6F0249A16AA7F429A3AA28366FA67E97508461B

パート1.(月)に有効6。

FW1-FW2 UTC土6月29日11:17:26 2013

32563E12A8D66CEF4723307C1753ED471EBD7F7Dパート1の有効期間(月)6

WKDHN8MRYD599UWKDHN8MRYD599U

WKDHN8MRYD599U

FW1-FW2 UTC土6月29日11:17:26 2013

A6F0249A16AA7F429A3AA28366FA67E97508461Bパート1の有効期間(月)6

FN4T4X8Z5YRT0UFN4T4X8Z5YRT0U

FN4T4X8Z5YRT0U

•コマンド出力には、生成されたパスワードの4つの部分が含まれており、これらを組み合わせて構成に追加する必要があります。 最初の部分は緑でマークされ、2番目の部分は赤でマークされ、3番目の名誉は青でマークされ、4番目はオレンジでマークされますが、サイトキーとは対照的に、次のようになります:パート1 +パート3 +パート2 +パート4パーツ:

BC1HGFATY4N6QM WKDHN8MRYD599U ZPYLCHU36QNZNM FN4T4X8Z5YRT0Uパスワードは、次の場合に再生成する必要があります。

•パスワードの有効期限が切れています。

•VPNのオンとオフが切り替えられました。

•内部証明機関(internal_ca)によって発行された証明書が更新されました。

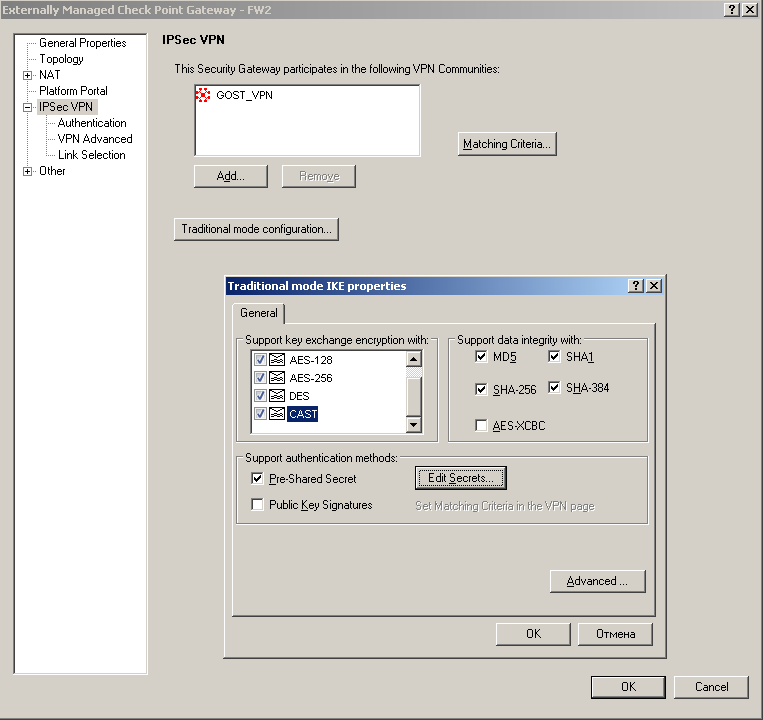

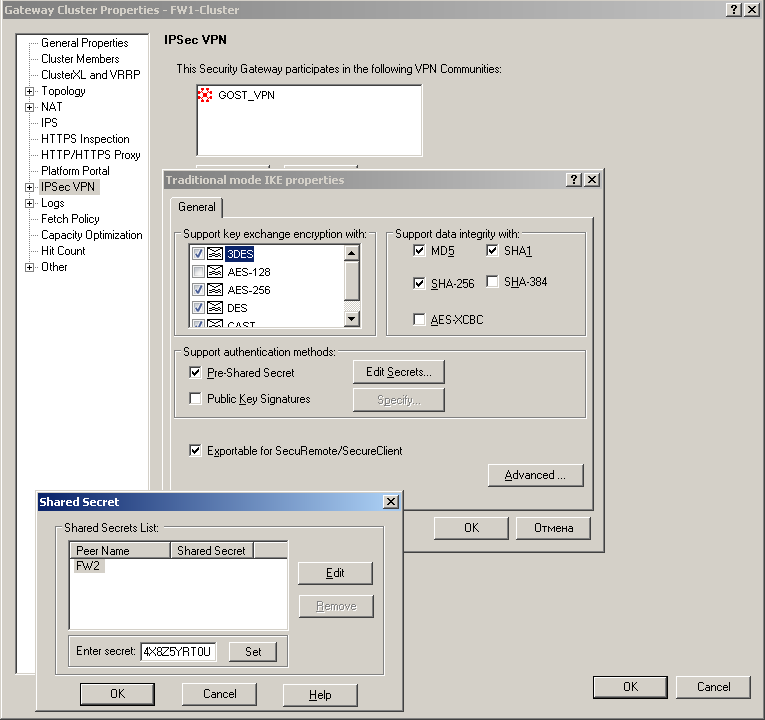

10)パスワードを取得したら、構成に入力する必要があります。 ゲートウェイのプロパティウィンドウの[IPSec VPN]セクションを開き、[トラディショナルモードの構成]ボタンをクリックして、[事前共有秘密]チェックボックスをオンにします。

11)[シークレットの編集]ボタンをクリックし、ゲートウェイペアの別のメンバー用に生成されたキーを入力して、[OK]をクリックします。

12)例のように、他の管理サーバーによって管理されているゲートウェイがある場合、それらにキーを追加する操作を繰り返します。

13)これで、ゲートウェイにポリシーをインストールし、VPNが正常に収集されたことをログで確認できます。 ログには、サイトキーまたはサイト証明書の正常なインストールに関するメッセージと、暗号化ライブラリの初期化およびVPN接続を介して送信されるトラフィックの暗号化/復号化タイプのメッセージが含まれている必要があります。

14)ポリシーがエラーなしで確立され、これらのメッセージがログにある場合、おめでとうございます。GOST暗号化を使用してVPNを正常に構成できました。PS暗号通貨の統合を制御する必要はありますか?

「暗号通貨の埋め込みを制御する必要はありますか?」という質問は、個人データの保護を整理するときに発生します。 「PKZ-2005の規制」という文書は、ロシア連邦の法律により強制的な保護が規定されている場合、情報を保護するために暗号通貨を使用する場合、暗号通貨の埋め込みを制御することを義務付けています。ただし、「自動化ツールを使用して個人データ情報システムで暗号通貨を処理する場合、暗号通貨で個人データのセキュリティを確保するための方法論的推奨事項」というタイトルのドキュメントがあります。セクション5では、個人データを保護するために暗号通貨を使用する場合の暗号通貨の統合を制御するための要件を提供しています。要件に基づいて、適切に設計された脅威モデルでは、暗号通貨の統合を制御する必要はありません。しかし、CryptoProである情報保護の認定された手段とともに提供されたフォームなどの文書は、手段、保護の動作条件を記述しており、PKZ-2005の規則に従って作成されており、統合を監視する義務があります。