はじめに

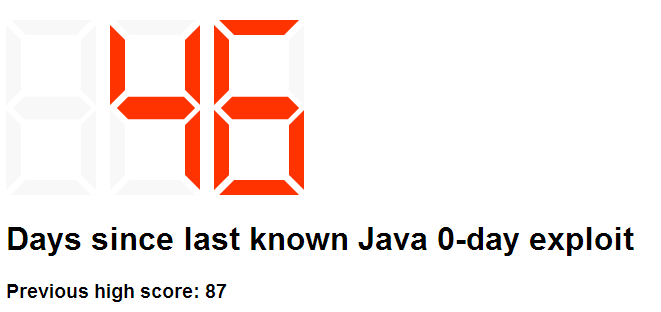

ブラウザプラグイン、特にJavaの脆弱性についてよく耳にします。 企業のセキュリティ部門はこれを認識しており、ユーザーからのjava / flashおよびその他のプラグインを無効にし、更新を監視し、セキュリティメーリングを読みます。 私たちはそれらについて非常に頻繁に耳にします。すでに積極的な人々が、0day escloitsが公開されなかった日をカウントダウンする特別なサイトを作成しました

-java-0day.com

拡張機能VSプラグイン

しかし、ブラウザに埋め込まれ、データと対話する拡張機能もあります。 彼らの安全性はそれほど前に上げられず、最初のかなり深い研究は

クシシュトフコトウィッツによって行われました。 彼の研究と見つかった0day脆弱性(

gmailに特別な手紙を送ることでXSSを介してすべてのサイトのデータにアクセスできるようにする)の簡単な言い直し。

拡張機能の脆弱性

WebKit(Opera / Chrome)を検討してください。

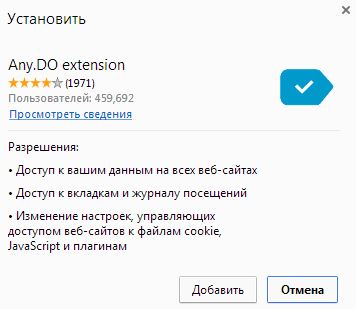

要するに、ブラウザー拡張機能はブラウザーAPIを使用してJavaScriptで記述されています。 彼らはコンテンツと対話し、それを修正し(例えば、中央の画像)、追加の統計を収集し、メールを暗号化し、追加のユーティリティを呼び出すなど。 インストールする前に、彼らは許可を求めます-どのサイト/データにアクセスするか、そして非常に頻繁にすべてのサイトへのアクセスが要求されます。

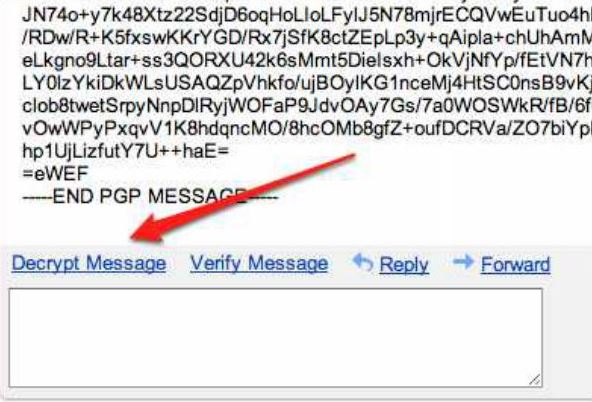

これは、拡張機能がそれらの入力データを正しく処理しないときにボトルネックが始まる場所です。 例としてCr-gpg v 0.7.4拡張(gmailのgpg)を使用して、新しいバージョンですでに修正されているいくつかの脆弱性を検討します。

手紙の解読

手紙の解読手紙を解読するとき、データが「そのまま」置換されたため、XSSを実行できました。

また、システムコマンドを実行し、復号化に関しては

NPAPIにアピールしました

チームインジェクション

チームインジェクションこれはすべて修正されており、通常、脆弱性は

あまり普及して

いない拡張機能にありました。

Any.DOの0day (459,692ユーザー)

かなり人気のある拡張機能があります

-Any.DO 、私自身が使用しました(最近まで)。 通常のTODOシートには、いくつかのトリックがあります-Gmailが開いたときに文字を解析し、新しいタスクを追加するように提案します。 拡張機能は、Gmailインターフェースの要素を置き換えます

XSSの脆弱性が見つかりました。 そして今、主なものについて-これはこのドメイン(mail.google.com)のコンテキストでのみ実行できるXSSだけではありません。このXSSを使用すると、ユーザーのブラウザーをプロキシサーバーに変えることができます。 。 なんで? XSSはすべてのサイトにアクセスする権限を持つ拡張機能のコンテキストで実行されるため

脆弱性は開発者に報告されましたが、応答はありませんでした

脆弱性は開発者に報告されましたが、応答はありませんでした 。 ログ:

08/16/2013-脆弱性の最初の手紙。

08/26/2013-無視されたツイート 。

08/31/2013-開発者への繰り返し手紙。

09/06/2013-脆弱性に関する一般公開、開発者からの応答なし。

Krzysztofは、Google Chrome拡張機能の脆弱性を通じて攻撃を実行するための2つのツールを開発しました(当然、Operaでは脆弱性が繰り返されます)。 それらの1つ-蚊は、次のビデオでデモンストレーションされます

(2要素認証Gmailの回避のデモンストレーションを含む)参照資料