8月中旬に、チェコ共和国を標的としたマルウェア配布キャンペーンを発見しました。 マルウェアのファイルはチェコの郵便局の住所に非常によく似たURLを介して配布されたため、私たちの注目を集めました。 ファイルをさらに分析すると、バンキングマルウェアを扱っていることがわかりました。これは、ZeusやSpyEyeと機能が似ていますが、機能の技術的な実装が既知のファミリーとは異なります。

新しいトロイの木馬は

Win32 / Spy.Hesperbotと呼ばれ、オンラインバンキングデータを盗むための強力なツールです。 Hesperbotには次の機能があります。

- ネットワークトラフィックとHTMLインジェクションの傍受。

- キーロガー;

- デスクトップのスクリーンショットを作成します。

- ビデオキャプチャ;

- リモートプロキシ接続の作成。

- 隠しVNCサーバーの作成。

コレクションには、

Win32 / Agent.UXOとして見つかったこのトロイの木馬の以前のバージョンがいくつかありました。

攻撃者の目的は、ユーザーがアカウントのオンラインバンキングシステムにログインするために使用する資格情報を取得することです。 さらに、悪意のあるコードは、Symbian、Blackberry、またはAndroidを実行している電話にモバイルコンポーネントをインストールするようにユーザーを説得します。

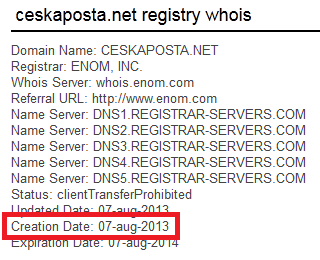

このマルウェアの配布を目的としたチェコのキャンペーンは2013年8月8日に開始されました。このため、攻撃者はceskaposta.netというドメインを登録しました。これはアドレスceskaposta.czを持つチェコの郵便サービスのWebサイトに似ています。

図 ドメインが作成された日付。

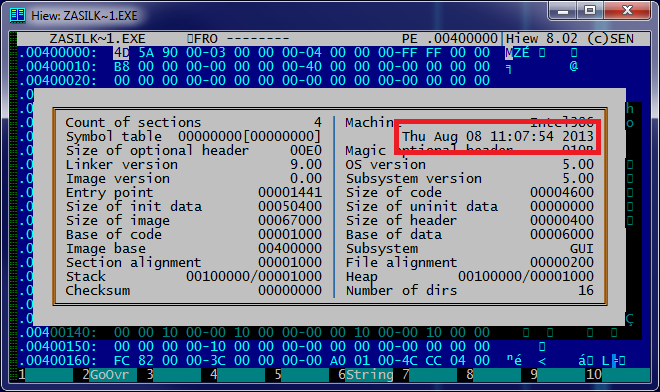

図 ファイルのコンパイル日。

ドメインは今年8月7日に登録され、チェコ共和国で配布された最初のHesperbotサンプルは8月8日の朝にコンパイルされ、その後LiveGridシステムによってキャプチャされました。

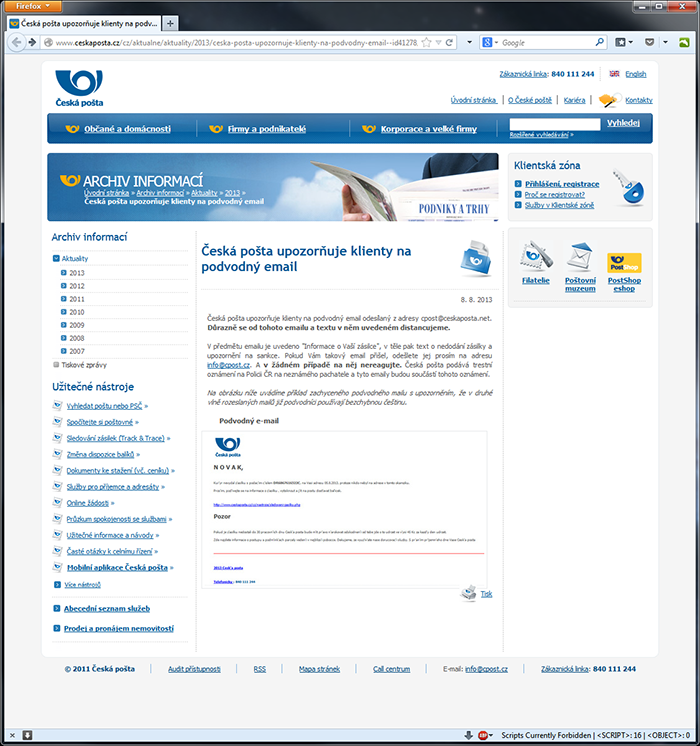

チェコの郵便サービスに非常によく似たURLに加えて、攻撃者はより説得力のあるものにするために、手紙の主題を使用しました。 手紙には、郵便局から送られたとされる手紙のステータスに関する情報が含まれていました。 ファイル自体の名前には、zasilka.pdf.exeなどの対応する名前がありました。 「zasilka」という言葉は、チェコ語では「文字」と訳されています。 メッセージの中で、攻撃者はアドレスceskaposta.netを使用して、正当なceskaposta.czとして偽装しました。

図 詐欺に関するチェコの郵便サービスの報告。

チェコのキャンペーンが注目を集めたという事実にもかかわらず、トルコはこの銀行のトロイの木馬の活動によって最も影響を受けた国でした。 トルコのHesperbotサンプルは、8月8日より前にコンパイルされました。 ボットネットアクティビティの最後のピークは2013年7月にトルコで検出され、さらに古いサンプルは2013年4月にさかのぼります。トロイの木馬プログラムのサンプルの中には、デバッグ情報をC&Cコマンドサーバーに送信するものがあります。

トルコの悪人によって行われたキャンペーンは、チェコの攻撃と同様の性質を持っています。 攻撃者は、潜在的な被害者に送信したメールを送信するときに、同様のアプローチを使用しました。 後に、ポルトガルとイギリスのユーザーに対する標的型攻撃に関して同じアプローチが使用されていることを発見しました。

調査の過程で、Win32 / Spy.Hesperbotで使用される追加のコンポーネントに出会いました。 これは悪意のあるコード

Win32 / Spy.Agent.OECで、感染したマシンで電子メールアドレスを収集し、それらをリモートサーバーに送信します。 収集された電子メールアドレスは、マルウェア配布キャンペーンで使用された可能性があります。

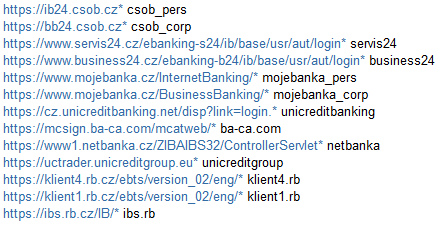

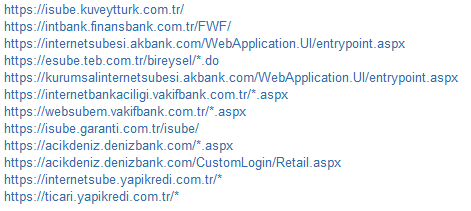

HTTPトラフィックを傍受するときにマルウェアが使用する構成ファイルは、どのオンラインバンキングサイトを傍受する必要があるかを示します。 さまざまなボットネットは、特定のサイトの傍受に特化しています。 以下は、悪意のあるコードによって追跡されるオンラインバンキングシステムのWebサイトのアドレスです。

チェコ共和国

トルコ

ポルトガル

トルコ語およびポルトガル語のボットネットの場合、構成ファイルにはWebサイトに関する情報、つまり、悪意のあるコードがWebページに挿入するHTMLコードの部分に関する情報が含まれています。 チェコ語の構成ファイルに同様のコードは見つかりませんでした。 これは、攻撃者がこの目的のために単純なキーロガー機能を使用できることを示唆しています。

ESET LiveGridテレメトリーシステムを使用して、トルコ、チェコ共和国、英国、ポルトガルで数百件のユーザー侵害の事例が記録されました。