Microsoft

は 、Internet Explorer 8および9のユーザーに対して、0day脆弱性(CVE-2013-3893 MSHTML Shim)を使用する標的型攻撃を検出したことを

報告しています。 Vista-Seven-8-RT x32 / x64。 IEの他の多くの脆弱性と同様に、

リモートコード実行タイプであり、攻撃者が悪意のあるコードを密かにインストールするために使用します。 悪用はメモリ破損タイプであり、ブラウザコードのリモートメモリブロックへの不正なアクセスに関連付けられます(use-after-free)。 この場合、実行可能コードは、システム内で現在のユーザーと同じ権限を受け取ります。

マイクロソフトは、サポートされているすべてのバージョンのInternet Explorerの脆弱性に関する公開レポートを調査しています。 マイクロソフトは、Internet Explorer 8およびInternet Explorer 9のこの脆弱性を悪用しようとする標的型攻撃を認識しています。MicrosoftFix itソリューション「CVE-2013-3893 MSHTML Shim回避策」を適用すると、この問題の悪用が防止されます。 詳細については、このアドバイザリの「推奨されるアクション」セクションを参照してください。

この脆弱性はリモートコード実行の脆弱性です。 この脆弱性は、Internet Explorerがメモリ内の削除されたオブジェクトまたは適切に割り当てられていないオブジェクトにアクセスする方法に存在します。 この脆弱性により、メモリが破損し、Internet Explorer内の現在のユーザーのコンテキストで攻撃者が任意のコードを実行する可能性があります。 攻撃者は、Internet Explorerを介してこの脆弱性を悪用するように設計された特別に細工されたWebサイトをホストし、ユーザーにそのWebサイトを表示させる可能性があります。

同社は、この問題を解決するためのFix itユーティリティをリリースしました(32ビットバージョンのブラウザーを対象としています)。

こちらからダウンロードでき

ます 。

最新のパッチ火曜日 (MS13-069:Internet Explorer用の累積的なセキュリティ更新プログラム:2013年9月10日)

からKB2870699の更新プログラムをインストールしておく必要があります 。

ブログで詳しく説明したEMETツールは、緩和アクションを正常にブロックできます。 デフォルトでは、インストール後、EMETはInternet Explorerに対して有効になっています。 エクスプロイトアクションをブロックするには、次のオプションを有効にします(デフォルトで有効)。

- 強制ASLR

- ロープ

- メンプロ

- 発信者

- SimExecFlow

- Stackpivot

- ヒープスプレー

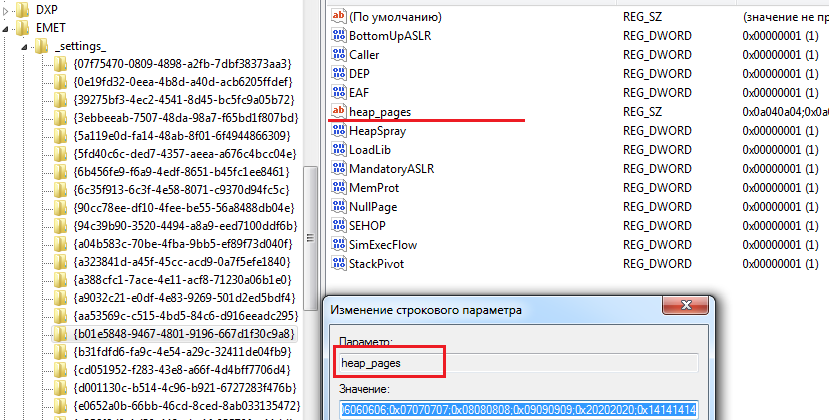

- HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ EMET \ iexplore.exe \ * \ Internet Explorer \ iexplore.exeの値を検索します

- セクションHKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ EMET \ _settings_ \ previous_parameter value \ heap_pagesを開きます

- リストに値0x12121212を追加します。

UPD

UPD :

エクスプロイトの詳細

blogs.technet.com/b/srd/archive/2013/09/17/cve-2013-3893-fix-it-workaround-available.aspx