tacacs +その設定、ポリシー、ACLなどについて考えています。十分すぎるほど書かれています。 しかし、tacas +でいつも悩まされたのは、常に何かが欠けているということです。 何らかの不完全または何か...

たとえば、バナーを設定してホストのグループを入力することはできません。分離によってのみ設定できます。 ホストのグループに同一の設定を適用することはできません。個別にのみ実行できます。 そして、さらに5つのこのような小刻みに入力されます。 たぶん、私は何かを知らないかもしれませんが、私にとってはこれが事実です。

前の仕事で、標準とは根本的に異なる珍しいタカックス+を見ました。 そして今、しばらくして、彼を見つけました。 見つかっただけでなく、小さなデスクに実装されました。

プロジェクトについては、

www.pro-bono-publico.de /

projects /

tac_plus.htmlをご覧ください 。 この記事はやや

「How-to」の精神に沿ったものになります。誰かが役に立つと思います。

ソースデータ:

リポジトリからtacacs +とtftpがすでにインストールされているボード上のdebian wheezyを備えたサーバー。

新しいtacacs +のインストールと構成を開始します(もちろん、古いtacacs +を削除します)。

checkinstallを使用して収集します。 いくつかのライブラリと

gcc-multilibが必要になります。 私たちは置きます:

apt-get install flex bison libtool gcc-multilib checkinstall組み立ての準備:

./configureそして収集する:

checkinstallコンパイラは欠落しているディレクトリを誓うので、初めてビルドするときは機能しません。 したがって、すぐに作成します。

mkdir /home/USER/tacacs-sourse/PROJECTS/build/linux-3.2.0-4-amd64-x86_64 mkdir /home/USER/tacacs-sourse/PROJECTS/build/linux-3.2.0-4-amd64-x86_64/mavis mkdir /usr/local/etc/mavis

tacacs-sourse-ソースを解凍したディレクトリ。

最後に、システムに安全にインストールされるパッケージを受け取り、

子猫は依存関係を損なうことなく

生存します。

次に、最も興味深い部分は

構成です。

ネットワークでは、

cisco 、

juniper 、

zelax 、

qutechに tacacs +を使用し

ました 。

しかし、tacacs +自体の構成に取りかかりましょう。

まず、構成ファイルを保存するディレクトリを作成する価値があります

。/etc / tacacs + /があります。 次に、構成ファイル自体を作成します

。tacacs.confがあります。 フォルダーとファイルに600のアクセス許可を設定して、部外者が構成をスパイできないようにします。

次に、コメント付きの構成ファイルの簡単な例を示します。

ユーザーパスワードは暗号化されてmd5またはDESに保存されます。 ドキュメントによると、これは次のように実行できます。

openssl passwd -1 <clear_text_password> openssl passwd -crypt

ご覧のとおり、すべてのユーザーにはデフォルトでレベル15の特権(cisco)が付与されています。 ただし、

noobグループのユーザーは、明示的に許可されているコマンドのみを実行できます。 特権モードでは、パスワードを常に入力する必要はありません。

ACL機能は標準のtacacs +よりも幅広いですが、構文も非常に異なります。 より詳細な研究のためには、男性を喫煙する価値があります。 この記事の一部として、ACLについては詳しく説明しません。

そして、非常に有効なタカス+が得られました。 実行してみましょう:

tac_plus /etc/tacacs+/tacacs.conf &プロセスでは、次のように表示されます。

71745 ? Ss 0:00 tac_plus: 0 connections, accepting up to 480 more

71746 ? Ss 0:00 tac_plus: 0 connections

71747 ? Ss 0:00 tac_plus: 0 connection現在システムを使用しているユーザーの数を確認するのは便利ですか(特に停止する場合)。

ウェブサイト

www.pro-bono-publico.deで 。 initスクリプトの例がありますが、ニーズに合わせて少し変更しました。

スクリプトの実行権限(chmod + x)を付与します。 たとえばtac_plusを呼び出して、/etc/init.dにスローします。 それだけです これで、

サービスtac_plus start / stop / restartを使用してtacas +を停止、開始、再起動できます。

完全な風水のために、tacacs +を自動ロードに追加します。

update-rc.d tac_plus defaults 。

サーバー側の準備ができました。 アクティブな機器のセットアップに移りましょう。 実際、すべてがシンプルで、ジュニパーのみが得点されます。 シスコの場合、設定を与えることは意味がないと思います(zelaxとqutechの場合はほぼ同じです)が、ジュニパーの場合は設定します。 ちなみに、ドキュメントでは、ジュニパーとtacacs +を友達にする方法について説明しています。 かつて、私はそれをいじるのに素晴らしい時間を過ごしました。

ジュニパーの構成:

set system authentication-order tacplus set system authentication-order password set system tacplus-server <ip > port 49 set system tacplus-server <ip > secret WeryLongAndSequreKey set system tacplus-server <ip > timeout 10 set system accounting events login set system accounting events change-log set system accounting events interactive-commands set system accounting destination tacplus server <ip > secret WeryLongAndSequreKey

tacacs +をオンにしても、ルートとしてジュニパーにアクセスできます。 これは、シェルに入るために行われます。 tacacs +アカウントによると、cliに直接入ります。

また、管理サブネットを割り当てて、このサブネットからのみアクセスできるすべてのACLデバイスにハングアップすることを強くお勧めします。

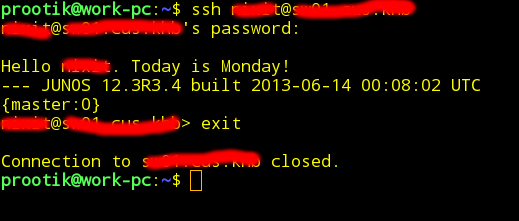

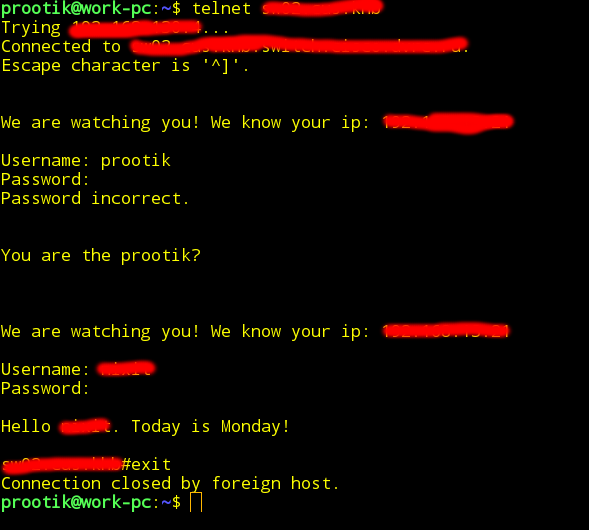

そして今、ここにいくつかのスクリーンショットがあります:

Z.Y. 安定性の問題について。 以前の仕事では、多くの管理者がシステムを使用し、数千のデバイスがありました。 原則として、すべてが良かった。

現在のところ、数十台のデバイスと5人のユーザーがいますが、すべて順調です。