SANのコンテキストで少し経験を共有させてください。

与えられた:

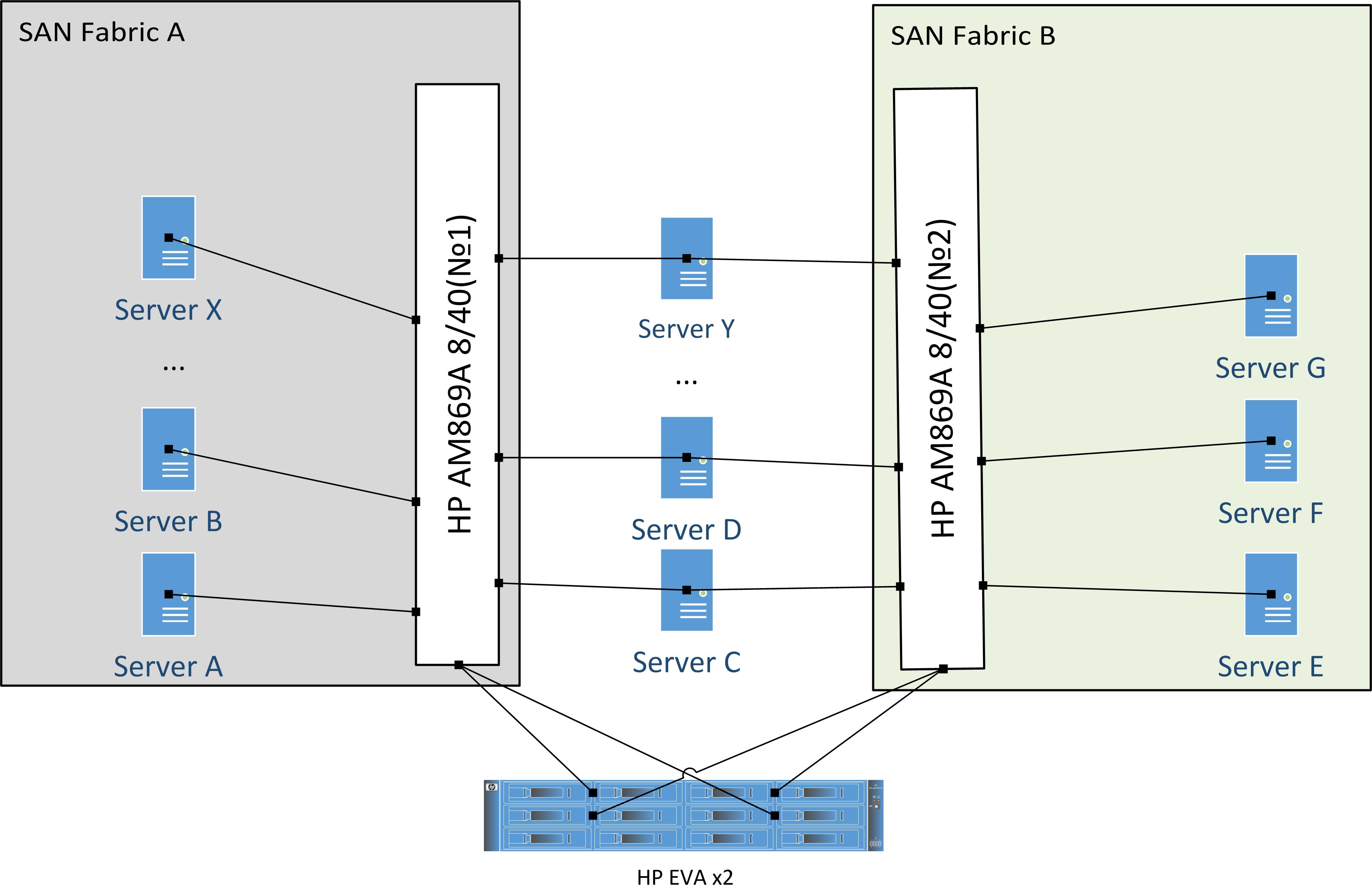

ある未知の組織には、SANネットワークが導入され、正常に動作しているサーバーがあります。 ネットワークには2つの工場があり、各工場にはHP AM869A 8/40スイッチがありました。 結局のところ、これらのスイッチは、Fabric OSを実行する40ポートのBrocade 5100 SANスイッチです。 これらの工場には、数十台のサーバーといくつかのストレージシステムが接続されています。 詳細がなければ、それはすべてこのように見えます...怖い:

ご覧のとおり、両方の工場に同時に接続されている幸せなサーバーに加えて、スイッチの1つにリンクが1つしかないSANネットワークに信頼性の低い方法で接続されているサーバーがあります。 ああ、それは-つまりです。

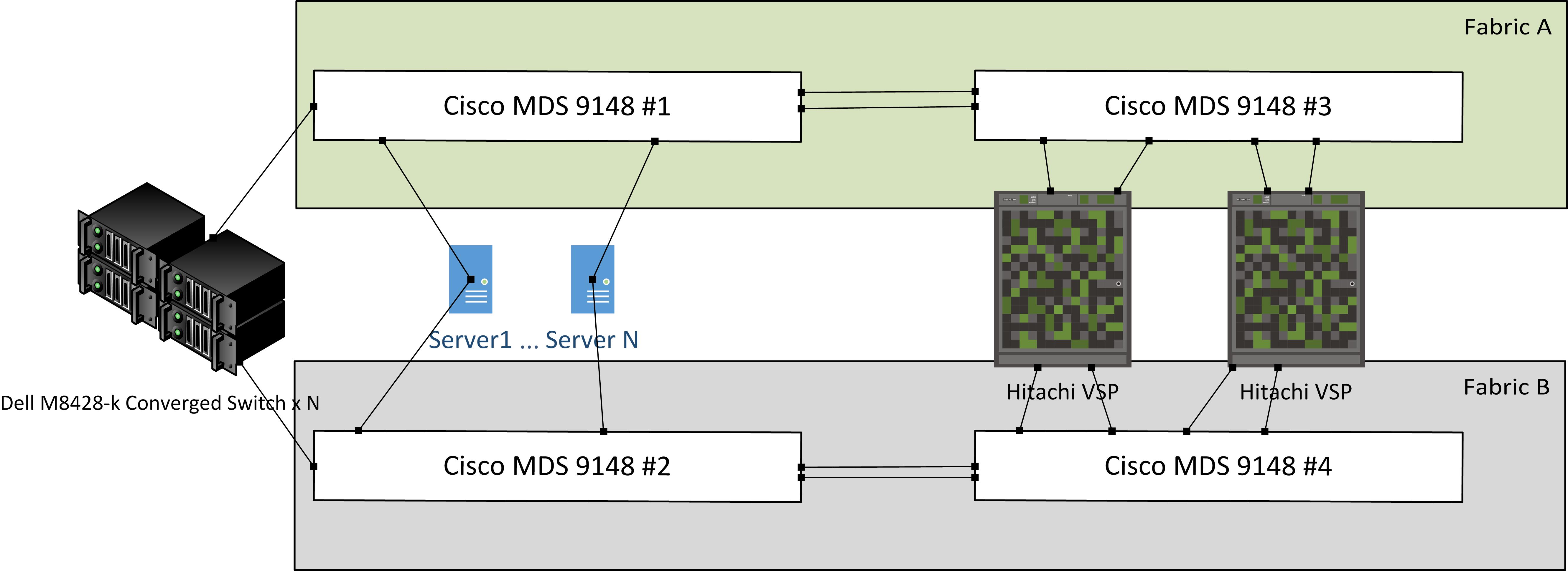

この組織は、近隣の建物に別のサーバールームを開発し、組織しました。 新しいサーバールームにはサーバーが少なく、ストレージシステムははるかに多くありました。 スイッチはCisco MDS 9148であり、Dell M8428-k I / OモジュールはAGモードで接続されます(これらのモジュールはDell M1000ブレードバスケットにインストールされます)。 MDSスイッチは、Hitachi VSPラックサーバーおよびストレージシステムにも接続されます。 新しいサーバーSANネットワークの小さなスケッチ:

挑戦する

タスクは明確に設定されました。 古いサーバーから新しいサーバーにいくつかのサービスを移行する必要があります。 サービスは仮想マシンで実行されています。 両方のサーバールームはVMware vSphere仮想化プラットフォームを使用します。 この場合の移行のためのインフラストラクチャを準備する主な段階は次のとおりです。

- vMotion機能のために、新しいサーバーのvCenter Serverにサービスが移動する元のサーバーのホストを接続するためのデータ転送ネットワークの統合。

- 古いネットワークと新しいサーバーの選択したホストに共通のストレージがあり、ストレージvMotionを実行できるように、SANネットワークを組み合わせます。

古いサーバーファクトリと新しいサーバーファクトリを組み合わせるには、何をする必要がありますか?

私たちが最初に欲しいものを描くと思う:

新しいサーバールームでは、ゾーニングの設定時に両方の工場がVSAN 1を使用しました。工場をMDSスイッチに接続する際のすべての操作を防ぐため、HPスイッチとの相互運用モードで動作するVSAN 2が作成されました。 次に、工場(MDS#2-#4)と工場(HP AM869A 8/40 No. 1)の組み合わせについて説明します。 他の2つの工場の合併は、類推によって行われます。

相互運用モードの準備とセットアップ

ほとんどの操作は、Cisco MDS 9148#4スイッチで実行する必要があります。

- まず、MDS#4構成をバックアップします。

mds4

- HPスイッチ番号1の構成のバックアップコピーを作成します。

configupload -all -p ftp 192.168.200.252,ftp_user,,password

- 次に、NX-OSとFabric OSのバージョンに互換性があることを確認する必要があります。この情報はドキュメントに記載されており、次のコマンドでMDSのOSバージョンを確認できます。

mds4

- HPの場合:

FC-Switch1:FID128:admin> version Kernel: 2.6.14.2 <u>Fabric OS: v6.3.1a</u> Made on: Fri Feb 26 18:38:50 2010 Flash: Tue Dec 7 06:31:48 2010 BootProm: 1.0.9

- これで、ファームウェアバージョンのリリースノートを読むのが面倒ではなくなりました。 製造元のWebサイトで、Cisco MDS 9148がIVRをサポートしていることを確認できますが、残念ながらNX-OS 5.0(1a)では、プラットフォームでIVRを有効にすることはできません。 そして、これはNX-OSの最新の安定バージョン、たとえば5.2(8b)にアップグレードする必要があります。 そして、コマンドは更新するのに役立ちます:

mds4

- アップグレード後、IVRを含むライセンスがあることを確認してください。 私たちの場合、これはエンタープライズライセンスです。

mds4

- MDSスイッチを設定する準備ができました。 まず、MDS#4をHP#1に物理的に接続するインターフェイスをオフにします。

mds4

- 次に、VSAN 2を作成し、このVSANにインターフェイスを追加して、相互運用モード3を有効にします。

mds4(config)

- また、Cisco MDSはそれをサポートせず、ISLはUP状態にならず、次のイベントが表示されるため、HPスイッチで少なくともVCフロー制御ごとにBrocadeをオフにする必要があります。

2013 Sep 26 08:24:57 mds4 %PORT-5-IF_DOWN_ELP_FAILURE_ISOLATION_UNKNOWN_FLOW_CTL_PARAM: %$VSAN 2%$ Interface fc1/4 is down (Isolation due to ELP failure: invalid flow control param) 2013 Sep 26 08:24:57 mds4 %PORT-5-IF_DOWN_ELP_FAILURE_ISOLATION_UNKNOWN_FLOW_CTL_PARAM: %$VSAN 2%$ Interface fc1/3 is down (Isolation due to ELP failure: invalid flow control param)

- HPスイッチ(ポート21〜22)でVC単位のフロー制御をオフにします。

portcfgislmode 21,1 portcfgislmode 22,1

- すべて、ポートをオンにすることができ、1分後にポートがUP状態にあることをすでに確認しています。

FC-Switch1:FID128:admin> switchshow switchName: FC-Switch1 switchType: 66.1 switchState: Online switchMode: Native switchRole: Subordinate switchDomain: 1 switchId: fffc01 switchWwn: 10:00:00:05:33:49:40:e4 zoning: ON (DC_ZONESET) switchBeacon: OFF FC Router: OFF Allow XISL Use: OFF LS Attributes: [FID: 128, Base Switch: No, Default Switch: Yes, Address Mode 0] Index Port Address Media Speed State Proto ============================================== 0 0 010f00 id N4 Online FC F-Port 50:00:1f:e1:50:21:c5:fc 1 1 010d00 id N4 Online FC F-Port 50:00:1f:e1:50:21:c6:0d 2 2 010b00 id N4 Online FC F-Port 50:00:1f:e1:50:21:c6:09 3 3 010900 id N4 Online FC F-Port 50:00:1f:e1:50:21:c5:f8 4 4 010e00 id N8 No_Light FC Disabled (Persistent) 5 5 010c00 id N8 No_Light FC Disabled (Persistent) 6 6 010a00 id N4 Online FC F-Port 10:00:00:05:33:26:d8:77 7 7 010800 id N4 Online FC F-Port 10:00:00:05:33:48:00:56 8 8 010700 id N4 Online FC F-Port 10:00:00:05:1e:fa:fb:eb 9 9 010500 id N4 Online FC F-Port 10:00:00:05:33:26:7c:67 10 10 010300 id N4 Online FC F-Port 50:00:1f:e1:50:21:c5:fe 11 11 010100 id N4 Online FC F-Port 10:00:00:05:1e:fa:fc:40 12 12 010600 id N4 Online FC F-Port 50:00:1f:e1:50:21:c5:fa 13 13 010400 id N4 Online FC F-Port 50:01:43:80:06:34:23:5e 14 14 010200 id N4 No_Light FC 15 15 010000 id N4 No_Light FC 16 16 012700 id N4 Online FC F-Port 50:06:0e:80:16:4e:97:61 17 17 012500 id N4 Online FC F-Port 50:06:0e:80:16:4e:97:60 18 18 012300 -- N8 No_Module FC 19 19 012100 -- N8 No_Module FC 20 20 012600 id N4 No_Light FC 21 21 012400 id N4 Online FC E-Port 20:02:54:7f:ee:c1:26:61 "mds4" 22 22 012200 id N4 Online FC E-Port 20:02:54:7f:ee:c1:26:61 "mds4" (upstream) 23 23 012000 id N4 Online FC F-Port 50:01:43:80:06:34:23:8c 24 24 011f00 -- N8 No_Module FC (No POD License) Disabled 25 25 011d00 -- N8 No_Module FC (No POD License) Disabled 26 26 011b00 -- N8 No_Module FC (No POD License) Disabled 27 27 011900 -- N8 No_Module FC (No POD License) Disabled 28 28 011e00 -- N8 No_Module FC (No POD License) Disabled 29 29 011c00 -- N8 No_Module FC (No POD License) Disabled 30 30 011a00 -- N8 No_Module FC (No POD License) Disabled 31 31 011800 -- N8 No_Module FC (No POD License) Disabled 32 32 011700 -- N8 No_Module FC (No POD License) Disabled 33 33 011500 -- N8 No_Module FC (No POD License) Disabled 34 34 011300 -- N8 No_Module FC (No POD License) Disabled 35 35 011100 -- N8 No_Module FC (No POD License) Disabled 36 36 011600 -- N8 No_Module FC (No POD License) Disabled 37 37 011400 -- N8 No_Module FC (No POD License) Disabled 38 38 011200 -- N8 No_Module FC (No POD License) Disabled 39 39 011000 -- N8 No_Module FC (No POD License) Disabled FC-Switch1:FID128:admin>

- ゾーニングが正常であることを確認します。

FC-Switch1:FID128:admin> alishow

IVRセットアップ

なぜVSAN間ルーティングが必要なのですか?

異なるVSANにあるpWWNのゾーンを作成できるように、この場合は古いサーバーと新しいサーバーのVSANです。 私たちの目標は、2つの異なる工場のノード間の相互作用の可能性であることを思い出させてください。

- スイッチでIVRを有効にし、IVR NATの場合に備えて、IVR配信を有効にし、IVRトポロジを自動的に決定します。

mds4(config)

- ここで、IVRに関連する変更の後、変更を適用し、それらの成功を確認する必要があります。

mds4(config)

- さらに、すべてが非常に簡単です。相互作用するVSANからpWWNを定義する必要があります。 テストのために、新しいサーバールームのリポジトリの1つと古いサーバールームのサーバーとの間の対話を許可したいとしましょう。

ストレージポートアドレス:

pwwn 50:06:0e:80:16:7b:d8:01 pwwn 50:06:0e:80:16:7b:d8:61 pwwn 50:06:0e:80:16:7b:d8:21 pwwn 50:06:0e:80:16:7b:d8:41 pwwn 50:06:0e:80:16:7b:d8:11 pwwn 50:06:0e:80:16:7b:d8:31 pwwn 50:06:0e:80:16:7b:d8:51 pwwn 50:06:0e:80:16:7b:d8:71

- およびサーバーアドレス:

pwwn 50:01:43:80:06:34:23:8c

- IVRゾーンを作成してみましょう。

ivr zone name Test_VSP2_ServerX member pwwn 50:01:43:80:06:34:23:8c vsan 2 member pwwn 50:06:0e:80:16:7b:d8:01 vsan 1 member pwwn 50:06:0e:80:16:7b:d8:61 vsan 1 member pwwn 50:06:0e:80:16:7b:d8:21 vsan 1 member pwwn 50:06:0e:80:16:7b:d8:41 vsan 1 member pwwn 50:06:0e:80:16:7b:d8:11 vsan 1 member pwwn 50:06:0e:80:16:7b:d8:31 vsan 1 member pwwn 50:06:0e:80:16:7b:d8:51 vsan 1 member pwwn 50:06:0e:80:16:7b:d8:71 vsan 1

- 次に、IVRゾーンセットを作成し、そこにゾーンを追加してアクティブ化します。

ivr zoneset name INTERDCSET member Test_VSP2_ServerX ivr zoneset activate name INTERDCSET force

- ただし、変更を適用することを忘れないでください。

ivr commit

- ログを見ることができます:

mds4

- また、サフィックスIVRZのゾーンが両方のVSANのゾーンセットに表示されていることもわかります。

mds4

現在、LUを提示し、それらをストレージとして接続することが可能であり、同時にストレージとサーバーは異なる工場からのものになります。

この記事が誰かを助けたり、興味深いものになればと思います。

コメントして質問してください、私は喜んで答えます。