同社の専門家は、攻撃者がOS(Windows Vista SP2およびWindows Server 2008 SP2)、Office(2003-2007-2010)およびMicrosoft Lyncでリモートコード実行(RCE)脆弱性CVE-2013-3906を積極的に利用していると

報告しています。 この脆弱性は、さまざまなOSコンポーネントおよび企業製品によるTIFF画像ファイルの不適切な処理に関連しています。 特別に細工されたTIFFファイルを介して、攻撃者はリモートでコードを実行する可能性があります。 ファイルは、電子メールまたは悪意のあるWebページを介して配信できます。 脆弱なシステムでこのようなコンテンツを開くと、攻撃者は現在のアカウントの権限を取得して悪意のあるコードをユーザーのシステムにインストールできます。

脆弱なソフトウェアの完全なリストは、

ここで入手でき

ます 。

本日、Microsoft Windows VistaおよびWindows Server 2008、Microsoft Office 2003〜2010、およびサポートされているすべてのバージョンのMicrosoft Lyncを使用しているお客様に影響する問題に関するセキュリティアドバイザリ2896666をリリースしました。 主に中東および南アジアでの標的型攻撃を認識しています。 Microsoft WindowsおよびOfficeの現在のバージョンは、この問題の影響を受けません。 この攻撃は、特別に細工されたWordの添付ファイルを開くための潜在的なターゲットを要求する電子メールに偽装されているため、ユーザーの操作が必要です。

セキュリティ修正プログラムのリリース前に、次の推奨事項を使用することをお勧めします。

- このリンクから入手できるFix itツールを使用して、OSおよび対応するインストール済み製品のTIFFファイル再生コーデックを無効にします。 これは、レジストリ値の変更と「推奨されるアクション->回避策」セクションの詳細な手順を使用して手動で実行できることに注意してください。

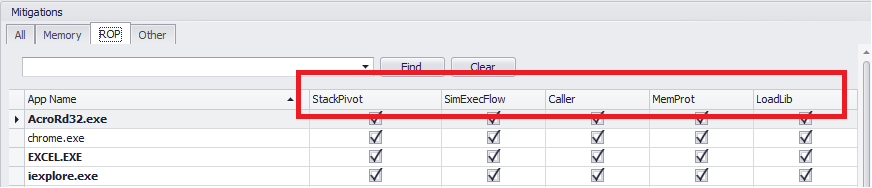

- EMETツールを使用します。 最新バージョン(EMET v4)には、インストール後のアクティブ状態の推奨設定がすべて含まれています(オペレーティングアプリケーションは既に監視対象のリストに含まれています)。 次のEMETオプションは、悪用を軽減するために使用されます: StackPointer、Caller、SimExec、MemProt。