みなさんこんにちは!

それで、私たちはもっと興味深いことになりました。 この記事では、TorをVPN / SSH / Proxyと組み合わせるためのオプションを見ていきます。

簡潔にするために、VPNはすべての場所で作成します。皆さんは良い仲間であり、VPNとSSH、プロキシの長所と短所を既に知って

いるから

です 。

2つの接続オプションを検討します。

- 最初にVPN、次にTor。

- 最初にTor、次にVPN。

また、ネットワーク匿名性の分野で最も高度な成果を実現しているWhonix OSディストリビューションについても説明します。これは、他のすべてに加えて、分析された両方のスキームが構成されて機能するためです。

前のパーツはこちら:

パート1:

Webでの匿名性の方法。 ちょうど複雑です。

パート2:

Webでの匿名性の方法。 データ漏洩 。

パート3:

ウェブ上の匿名性の方法。 Firefox最初に、いくつかの仮定を決めましょう。

1. Torネットワークは、その使用

に関するすべての必須

ルールに従って 、高レベルの顧客匿名性を提供します。 これは事実です。ネットワーク自体に対する公の攻撃はまだありません。

2.トラステッドVPN(SSH)サーバーは、サーバーとクライアント間で送信されるデータの機密性を保証します。

したがって、この記事の便宜上、Torはクライアントの匿名性を保証し、VPNは送信データの機密性を保証することを意味します。

VPNを介したTor。 最初にVPN、次にTor

このスキームを使用したVPNサーバーは永続的な入力ノードであり、その後、暗号化されたトラフィックはTorネットワークに既に送信されます。 実際には、このスキームは単純に実装されます。まず、VPNサーバーへの接続が行われ、次にTorブラウザーが起動され、VPNトンネルを介した必要なルーティングが自動的に構成されます。

このようなスキームを使用すると、インターネットプロバイダーからTorを使用しているという事実を隠すことができます。 また、Thorの入力ノードからも閉じられ、VPNサーバーのアドレスが表示されます。 そして、Torの理論的な妥協の場合、VPN境界は私たちを保護します。もちろん、ログは保存されません。

VPNの代わりにプロキシサーバーを使用することは無意味です。VPNによって提供される暗号化がなければ、このようなスキームで大きな利点は得られません。

特にTorの禁止を回避するために、インターネットプロバイダーがいわゆるブリッジを考案したことは注目に値します。

ブリッジは、中央のTorディレクトリにリストされていないTorネットワークのノードです。つまり、たとえば

hereまたは

hereのように見えないため、検出がより困難です。

ブリッジの構成方法については、

ここで詳しく説明し

ます 。

いくつかのブリッジは、Torサイト自体を提供

します。

「get bridges」というテキストを添えてbridges@torproject.orgまたはbridges@bridges.torproject.orgに電子メールを送信することにより、メールでブリッジアドレスを取得することもできます。 必ずgmail.comまたはyahoo.comからこのメールを送信してください

返信として、住所が記載された手紙を受け取ります。

"

ブリッジリレーは次のとおりです。

ブリッジ60.16.182.53:9001

ブリッジ87.237.118.139-00-0044

ブリッジ60.63.97.221-00-0043 »

これらのアドレスは、Vidalia-Torプロキシサーバーの設定で指定する必要があります。

ブリッジがブロックされることがあります。 これを回避するために、Torはいわゆる「難読化されたブリッジ」を導入しました。 詳細に入ることなく、それらを検出することはより困難です。 それらに接続するには、たとえば

Pluggable Transports Tor Browser Bundleをダウンロードする必要があります。

スキームの

利点 :

- Torを使用するという事実をインターネットプロバイダーから隠します(またはプロバイダーがブロックする場合はTorに接続します)。 ただし、これには特別なブリッジがあります。

- Tor入力ノードからIPアドレスを非表示にして、VPNサーバーアドレスに置き換えますが、これは匿名性の最も効果的な増加ではありません。

- Torの理論的な妥協の場合、VPNサーバーの背後に残ります。

スキームの

短所 :

- このアプローチの重要な利点がない場合、VPNサーバーを信頼する必要があります。

Torを介したVPN。 最初にTor、次にVPN

この場合、VPNサーバーはインターネットへの永続的な出力ノードです。

同様の接続スキームを使用して、外部リソースによるTorノードのブロックをバイパスすることができ、さらに、出力Torノードでのリッスンからトラフィックを保護する必要があります。

このような接続の確立には多くの技術的な困難があります。たとえば、Torチェーンが10分ごとに更新されることや、TorがUDPを渡さないことを覚えていますか? 実際の実装で最も実行可能なオプションは、2台の仮想マシンの使用です(これについては以下で詳しく説明します)。

ほとんどのユーザーは異なるリソースにアクセスし、このスキームを使用する場合、クライアントは常に同じVPNサーバーに移動するため、出力ノードは一般的なフローでクライアントを簡単に割り当てることができることに注意することも重要です。

当然、Torの後の従来のプロキシサーバーの使用は、プロキシへのトラフィックが暗号化されていないため、あまり意味がありません。

スキームの

利点 :

- Tor出力ノードでトラフィックをリッスンすることに対する保護。ただし、Tor開発者自身が、httpsなどのアプリケーションレベルで暗号化を使用することを推奨しています。

- 外部リソースによるTorアドレスのブロックに対する保護。

スキームの

短所 :

- スキームの複雑な実装。

- 出口VPNサーバーを信頼する必要があります。

Whonixコンセプト

Tails and

Liberteなど、インターネット上のクライアントの匿名性と保護を確保することを主な目的とする多くのOSディストリビューションがあります。 ただし、

Whonixディストリビューションキットは、最先端のセキュリティと匿名性の手法を実装する、技術的に最も進化し、常に進化し、効果的なソリューションです。

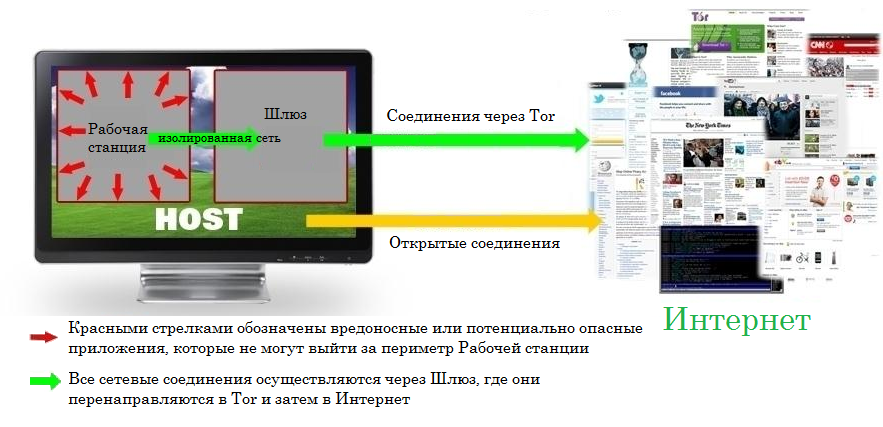

ディストリビューションはVirtualBox上の2つのDebian仮想マシンで構成され、1つはすべてのトラフィックをTorネットワークに送信するゲートウェイであり、もう1つはゲートウェイのみに接続する分離ワークステーションです。 Whonixは、いわゆる分離プロキシサーバーのメカニズムを実装しています。 ゲートウェイとワークステーションを物理的に分離するオプションもあります。

ワークステーションはインターネット上の外部IPアドレスを知らないため、これにより、たとえばマルウェアがワークステーションへのルートアクセスを取得した場合、実際のIPアドレスを見つけることができなくなります。 以下は、公式ウェブサイトから抜粋したWhonixの作品の図です。

開発者によると、Whonix OSは、考えられるすべての

リークテストに合格しました 。 Torをバイパスしたオープンインターネットへのアクセスの特性で知られるSkype、BitTorrent、Flash、Javaなどのアプリケーションでさえ、匿名化データのリークについて正常にテストされています。

Whonix OSは多くの有用な匿名メカニズムを実装しています。最も重要なものを示します。

- アプリケーションのすべてのトラフィックはTorネットワークを通過します。

- トラフィックプロファイリングから保護するために、Whonixはスレッド分離の概念を実装しています。 Whonixにプリインストールされているアプリケーションは、個別のSocksポートを使用するように構成されています。また、各SocksポートはTorネットワーク内の個別のノードチェーンを使用するため、プロファイリングはできません。

- Tor Hiddenサービスサービスの安全なホスティングが提供されます。 攻撃者がWebサーバーに侵入した場合でも、キーはWhonixゲートウェイに保存されているため、「非表示」サービスの秘密キーを盗むことはできません。

- Whonixは、アーキテクチャで分離プロキシの原則を使用しているため、DNSリークから保護されています。 すべてのDNSクエリはDnsPort Torにリダイレクトされます。

- Whonixは、前述の「難読化されたブリッジ」をサポートしています。

- プロトコルリーク保護およびフィンガープリント保護テクノロジーが適用されます。 これにより、最も一般的に使用される値を使用して、ブラウザまたはシステムのデジタルフィンガープリントを作成することにより、クライアントを識別するリスクが減少します。たとえば、ユーザー名は「user」、タイムゾーンはUTCなどです。

- Freenet、I2P、JAP、Torを介したRetroshareなど、他の匿名ネットワークをトンネリングするか、そのような各ネットワークと直接連携することができます。 このような接続の機能に関するより詳細な情報は、 ここにあります。

- Whonixは、VPN / SSH /プロキシとTorを組み合わせるためのすべてのスキームをテストし、文書化し、そして最も重要なことに動作していることに注意することが重要です。 これについての詳細はこちらをご覧ください 。

- Whonix OSは、フリーソフトウェアを使用した完全にオープンソースのプロジェクトです。

ただし、Whonix OSには欠点があることに注意してください。

- テールまたはリベルテよりも複雑なセットアップ。

- 2つの仮想マシンまたは個別の物理機器が必要です。

- サービスへの注意を高める必要があります。 1つではなく3つのOSを監視し、パスワードを保存し、OSを更新する必要があります。

- Whonixでは、Torの[新しいID]ボタンは機能しません。 実際、TorブラウザーとTor自体は異なるマシン上で隔離されているため、「新規ID」ボタンはTorコントロールにアクセスできません。 新しいノードチェーンを使用するには、ブラウザを閉じ、Arm、Torコントロールパネル、TorブラウザのVidaliaアナログを使用してチェーンを変更し、ブラウザを再起動する必要があります。

Whonixプロジェクトは、Torプロジェクトおよびその構造に含まれる他のアプリケーションとは別個に開発されているため、WhonixはTorネットワーク自体の脆弱性や、たとえばファイアウォールIptablesの0日脆弱性から保護しません。

Whonixのセキュリティは

、wikiからの

引用で説明でき

ます 。「

いいえ、Whonixは、非常に強力な敵から保護する、完全に安全なシステムである、強力な匿名性を提供する、または3文字の機関や政府の監視から保護する、そのような 。」

「彼らの3文字」の部門を探している場合、彼らはあなたを見つけるでしょう:)

TorとVPNの友情は議論の余地があります。 このトピックに関するフォーラムの論争はおさまりません。 最も興味深いものをいくつか紹介します。

- 公式TorプロジェクトページのTorとVPNに関するセクション 。

- TailsディストリビューションフォーラムのVPN / Torに関するセクションと、Tails開発者の意見。 フォーラム自体は現在閉鎖されていますが、Googleはディスカッションキャッシュを保持しています。

- Liberte開発者の意見を含むVPN / Torに関するLiberte配布フォーラムセクション 。

ご清聴ありがとうございました!