Chaos Communication Congressはヨーロッパで最大のイベントの1つで、毎年何千人ものハッカーが参加しています。 今回はハンブルクで9000人以上が集まりました。 その中には、ICS安全の分野での研究を発表し、SCADAシステム侵入テストのマスタークラスを実施し、最も壮観な

PHDays IIIフォーラムコンペティションの1つである

Labyrinthの準備について語ったPositive Technologiesの専門家がいました。

もう知ってる

まず、

Sergey Gordeychikと

Gleb Gritsayが産業システムの安全性に関する研究を発表しました。 スピーチはCCCで2回開催されました。昨年、専門家は世界の産業用制御システムの安全性のレベルにさらに注意を払いました。 シーメンスが開発したシステムに多くの新しい脆弱性が発見されました。 責任ある開示ポリシーに従った最も興味深いセキュリティエラーの一部は公開できませんでした。

今年は産業用プロトコルとその欠点についてでした。 スピーチの間に、昨年舞台裏に残った最も「ジューシーな」脆弱性が注目されました。 さらに、スピーカーは、それらに基づいて構築できる新しいセキュリティバグと攻撃について話しました。

パフォーマンスビデオ:

SCADA PentesおよびDBMSの脆弱性

このトピックに続いて、

アレクサンダーティモリンは 、SCADAセキュリティとプロセス制御システムで使用されるプロトコルの研究に関する

マスタークラスを開催しました。

Positive Technologies Webアプリケーションセキュリティ分析グループの

Alexey Osipovは、データベース管理システムの脆弱性に関するプレゼンテーション「Firebird / Interbaseデータベースエンジンハッキング」を行いました。

プレゼンテーションスライド:

ハッカーのためのディズニーランド

カンファレンスの3日目に、

ユーリゴルツェフと

アレクサンダーザイツェフは、「ラビリンス」の作成について話しました。これは、魅力的な競争であり、ハッカーの魅力であり、ポジティブハックデイズIIIのゲストから高く評価されました。 1時間で、競技者はさまざまな障害を克服しなければなりませんでした:レーザーフィールドを通過し、トラッキングセンサーを通過し、人工知能との決闘に勝ち、秘密のドアを開け、バグの部屋を空にし、爆弾を拡散します。 ビデオレポートは

YouTubeで入手できます。

PHDays III参加者がラビリンスレーザーフィールドを通過

PHDays III参加者がラビリンスレーザーフィールドを通過さらに、会議では、SCADAシステムのセキュリティを評価するための新しいツールのリリースを開催しました。

注意! これらのユーティリティは、産業システムの安全性の分析のみを目的としています。

次に、イベント自体について詳しく説明します。

どうでしたか

CCCは、情報技術の技術的、政治的、社会的側面に対処することで知られています。

この機会に30C3と名付けられたジュビリー第30回会議も例外ではありませんでした。ロンドンのエクアドル大使館からのビデオ会議システムを使用して開催され、彼はまだ当局から隠れることを余儀なくされています。

講演者は、エドワード・スノーデンの出版物によって引き起こされた問題に多くの注意を払いました。 レポート「保護および感染する。 2010年のHOPE会議でWikiLeaksプロジェクトを代表していたTORプロジェクトリーダーの1人であるJacob AppelbaumのパートIIは、専門家コミュニティでマスコミと議論を巻き起こしました。 驚くことではありません-結局のところ、Snowdenによって秘密データが公開されてから数カ月後でも、多くの人々はNSAが世界中の膨大な数のデバイスに接続する方法に興味を持っています。

情報セキュリティの問題に関心のある方は、レポートを読むことをお勧めします。

- シンボリック実行を使用したディープ脆弱性のトリガー[ ビデオ ]

- 電子銀行強盗[ ビデオ ]

- バグクラスジェノサイド[ ビデオ ]

- インターネット全体の高速スキャンとそのセキュリティアプリケーション[ ビデオ ]

- 低地球軌道のヒルビリー追跡[ ビデオ ]

- FM-RDSへの私の旅[ ビデオ ]

- ハードウェア攻撃、高度なARMエクスプロイト、およびAndroidハッキング[ ビデオ ]

- バイナリツールチェーンの「信頼を信頼する」を再訪する[ ビデオ ]

- Android DDI [ ビデオ ]

- 永続的、ステルス、リモート制御の専用ハードウェアマルウェア[ ビデオ ]

- 邪悪なメイドの攻撃を阻止[ ビデオ ]

- あなたの車のスクリプト[ ビデオ ]

- SDメモリーカードの探索と活用[ ビデオ ]

他の興味深いプレゼンテーション(英語)の概要は

Tech the Futureにあります。

会議の写真は、

http :

//rolfomat.smugmug.com/Events/30c3でご覧いただけます。

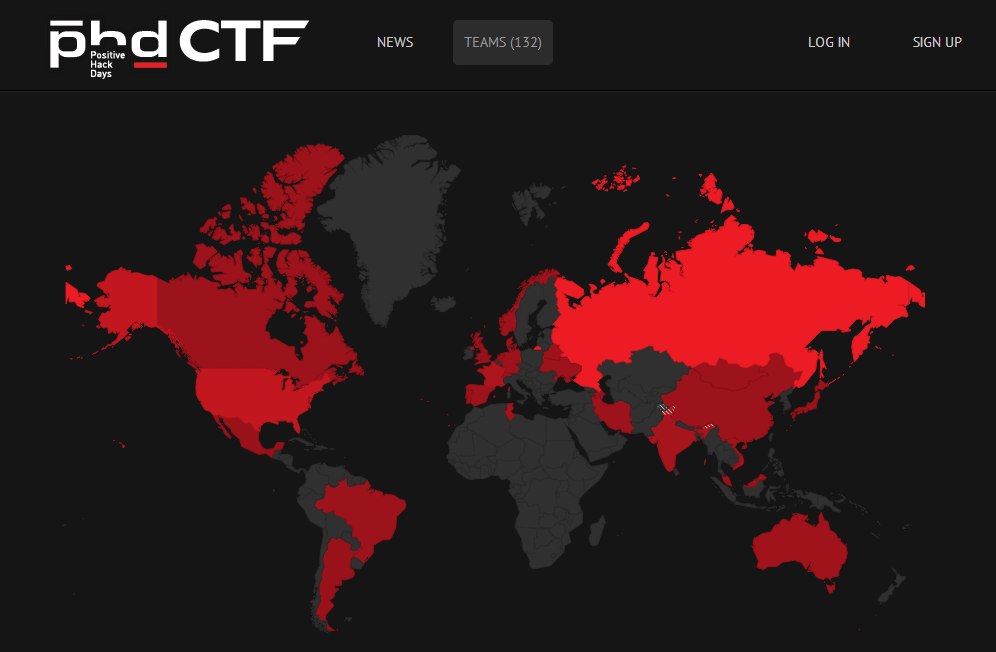

PS一方、ポジティブハックデイズIVまではあまり時間がありません。 PHDays CTF予選大会への参加登録は本格的です。 140以上のチームが既に登録されています。

参加してください!