マイクロソフトは、31の固有の脆弱性(重大な状態の4つのパッチと重要な状態の3つのパッチ)を対象とした製品の一連の更新プログラムをリリースしました。 2月6日にリリースされた拡張修正可能脆弱性通知には、Internet Explorerの更新情報は含まれていませんでした。 ただし、マイクロソフトは昨日、火曜日のパッチに2つの重要な修正(Internet ExplorerとVBScriptの欠陥)を

含めました。そのうちの1つは、WinXP-8.1 x32 / x64上のIE6-11のすべてのバージョンのリモートコード実行(RCE)のような24の脆弱性を閉じます。 2番目の

MS14-011は、WinXP-8.1のすべてのバージョンの重大なRCE脆弱性(VBScript Scripting Engine)を修正します。 修正を適用するには、再起動が必要です。

クローズされた脆弱性、製品コンポーネント、およびそれらのバージョンに関する詳細なレポートは、対応するセキュリティ情報

ページにあります 。 アップデートは、Windows、Internet Explorer、.NET Framework、およびセキュリティソフトウェア製品の脆弱性を対象としています。 MSは先週、先週、Windows Updateを介してIE10 +の一部としてFlash Playerを更新し、CVE-2014-0497(Adobe APSB14-04)を閉じたことに注意してください。

先週、Pwn2Own 2014について

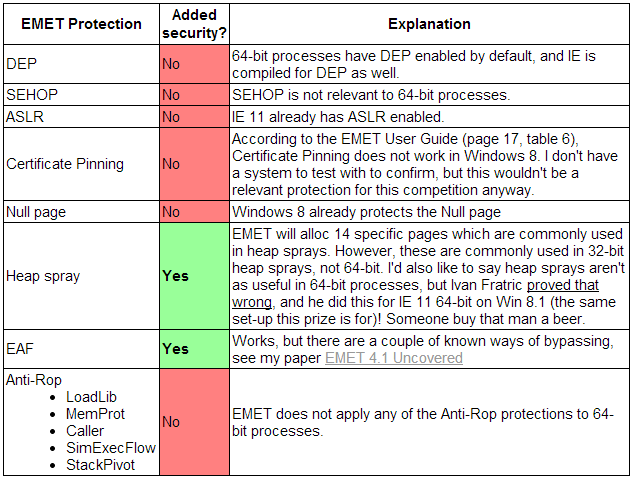

書きました 。参加者は、EMETが有効になっているWindows 8.1 x64でInternet Explorer 11 x64を介してリモートでコードを実行し、システム特権に昇格するよう招待されます。 0xdabbad00のセキュリティ

再販業者の 1人が彼の投稿で、実際には、EMET設定はほとんどがWindows 8 x64に含まれているため、IE10 + x64の場合はほとんど役に立たないことを示しました。 したがって、実際には、EMETを使用してIEの32ビットバージョン(または他の同様のソフトウェア)を保護することをお勧めします。

図 EMET vs. Win8 / 8.1 x64上のx64 MSコンパイルファイル、予約

サーバーブログ

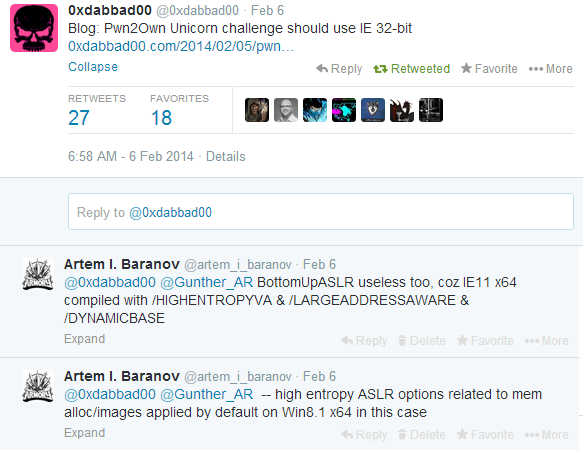

0xdabbad00のスクリーンショット

ユーザーにとっては、

Windows 8+ x64を含むエクスプロイトに対する無料の保護手段としてEMETを使用することを

お勧めしているため、この情報には重要なペイロードは含まれていません。 現在、すべてのブラウザまたはソフトウェアがネイティブの64ビットモジュールを使用しているわけではありません(Google Chromeにはサンドボックス機能がありますが、32ビットバージョンのみで、Mozilla Firefoxには64ビットWindowsサポートがありません)、

HEASLRサポートは言うまでもありません( / HIGHENTROPYVA)。

今日、セキュリティ更新プログラムのリリースに加えて、2月11日は2014年の公式の安全なインターネットの日です。今年は、オンラインでの安全性を維持するために、Do 1 Thingをお願いしています。 「Do 1 Thing」の推奨事項はセキュリティ更新プログラムを適用することになると思われるかもしれませんが、このブログの読者にとって、その要求は冗長になると思います。 代わりに、Enhanced Mitigation Experience Toolkit(EMET)の最新バージョンもインストールするようお願いします。

マイクロソフトMS14-010アップデート

は 、Internet Explorer 6-11のすべてのバージョンの24の脆弱性に

対処します 。 脆弱性のタイプはリモートコード実行(メモリ破損)であり、サイバー犯罪者がこれを使用して、特別に細工されたドライブバイWebページを通じてコードをリモートで配信できます。 CVE-2014-0268の脆弱性の1つは、サイバー犯罪者がシステム内の特権(特権の昇格)を高めるために使用される可能性があります。 クリティカル。

MS14-011更新プログラムは、Windows XPのすべてのバージョン-8.1 x32 / x64に存在するRCE脆弱性CVE-2014-0271を閉じます。 この脆弱性はVBScriptエンジンコンポーネント(v.5.6-5.8)に存在し、攻撃者がブラウザー(Internet Explorer)を介してリモートでコードを実行することを可能にします。 クリティカル。

エクスプロイトコードを作成するのは難しいでしょう 。

MS14-007更新プログラムは、Windows 7-8-8.1 / RT 8.1上のDirect2DコンポーネントのRCE脆弱性CVE-2014-0263(メモリ破損)を解決します。 攻撃者はこの脆弱性を利用して、Internet Explorerを介してリモートでコードを配信する可能性があります。 クリティカル。

コードを悪用する可能性があります。

MS14-008アップデートは、Microsoft Forefront Protection for Exchange 2010のRCE脆弱性CVE-2014-0294を修正します。攻撃者は、特別に細工された電子メールメッセージを送信することにより、システム上で任意のコードを実行できます(MS Forefront Protectionがシステムでアクティブな場合)。 クリティカル。

コードを悪用する可能性があります。

MS14-009の更新プログラムは、.NET Framework 1.0 SP3コンポーネントのすべてのバージョンでの2つの特権の昇格の脆弱性-すべてのWinXP-8.1 OS上の4.5.1と1つのセキュリティ機能バイパスの脆弱性CVE-2014-0295(vsavb7rt.dllのASLR改善)を修正します。 脆弱性は特別に細工されたWebページを通じて悪用される可能性がありますが、攻撃者はシステムページに対する特権を増やすことができます。 重要な

CVE-2014-0295はインザワイルドで運用されています。

MS14-005更新プログラムは、Microsoft XMLコアサービス3.0のInformation Disclosureタイプの脆弱性CVE-2014-0266を修正します。 重要な

この脆弱性はインザワイルドで悪用されます。

更新

MS14-006は、TCP / IPバージョン6(IPv6)サブシステムのサービス拒否タイプの脆弱性CVE-2014-0254を修正します。攻撃者は、大量の特別に細工されたIPv6パケットを送信することにより、標的システムをハング(Windows 8 / RT)させる可能性があります。 重要な

コードを悪用する可能性は低い 。

1-悪用される可能性のあるコードこの脆弱性が悪用される可能性は非常に高く、攻撃者はこの悪用を使用して、たとえばリモートでコードを実行できます。

2-悪用コードの構築は難しい脆弱性の技術的特徴とエクスプロイト開発の複雑さだけでなく、攻撃者が持続可能なエクスプロイト状況を達成する可能性は低いため、エクスプロイトの可能性は平均です。

3-悪用される可能性の低いコード悪用される可能性は最小限であり、攻撃者は正常に機能するコードを開発し、この脆弱性を使用して攻撃を行うことはできません。

できるだけ早く更新プログラムをインストールすることをお勧めします。まだインストールしていない場合は、Windows Updateを使用して更新プログラムの自動配信を有効にします(このオプションは既定で有効になっています)。

安全である。