先週の終わりに、アドビはアップデート

APSB14-07を通じてFlash Player CVE-2014-0502の脆弱性を

解決しました 。 FireEyeによる

と 、いくつかの公開および大規模なプライベートWebサイトは、悪意のあるiframeによって侵害され、0day脆弱性のエクスプロイトを使用して訪問者をWebページにリダイレクトしました。 このエクスプロイトは、ASLRサポートなしでコンパイルされたレガシーライブラリを利用して、DEPをバイパスする安定したポータブルROPチェーンを作成します。 Windows XPの場合、ROPガジェットはmsvcrt.dllを使用して生成されます。 Windows 7の場合、Microsoft Office 2007および2010(

MS13-106 「セキュリティ機能のバイパス」を参照)に含まれているhxds.dllライブラリ、およびmsvcr71.dllの古いJava 1.6および1.7が使用されます。 これらのDLLの操作の詳細については、

表を参照してください。

操作が成功すると、悪意のある.swfはPlugX RATリモートアクセスツール(ESET:

Win32 / Korplug.BX 、Microsoft:

Backdoor:Win32 / Plugx.H )をユーザーのシステムに

ロードします。 エクスプロイト自体は、ESETによって

SWF / Exploit.CVE-2014-0502.A (Microsoft:

Exploit:SWF / CVE-2014-0502.A 、Symantec:

Trojan.Swifi )として検出されます。 Internet Explorer(Windows 8から8.1、Windows Update経由で10および11)およびGoogle Chromeなどのブラウザーは、Flash Playerのバージョンを自動的に更新しました。 IEについては、更新されたセキュリティアドバイザリ

2755801を参照してください。

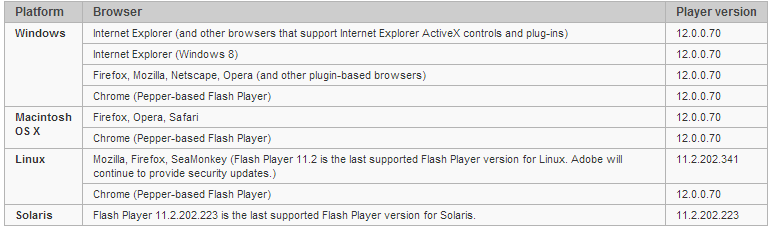

ここで関連性についてFlash Playerのバージョンを確認してください。以下の表は、さまざまなブラウザーのこれらのバージョンを示しています。

このエクスプロイトには、IEまたはChromeのサンドボックスメカニズムをバイパスする機能は含まれていません。 この場合の通常の推奨事項:

- サンドボックスをサポートするブラウザーを使用します。

- &OCを定期的に更新してください。

- エクスプロイトアクションをブロックしてタイムリーに検出する機能を備えたEMETまたはセキュリティ製品を使用します。 昨日、MicrosoftはEMET v5 Technical Previewの5番目のバージョンをリリースしました 。 こちらからダウンロードできます 。

安全である。