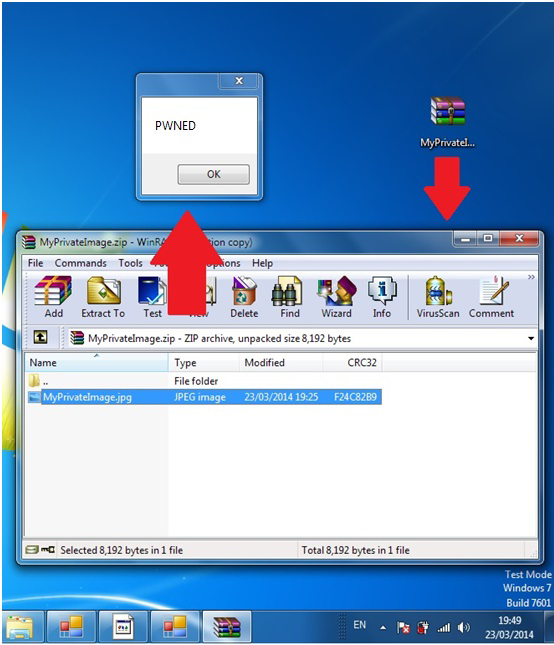

1文のトピック-Winrarで表示されたファイル名を置き換える技術的な可能性があります。 そして、いくつかのimage.jpegは.exeファイルとして正常に実行されます:)元の

トピックの完全な翻訳は行いませんが、カットの下のポイントをもう一度言います。

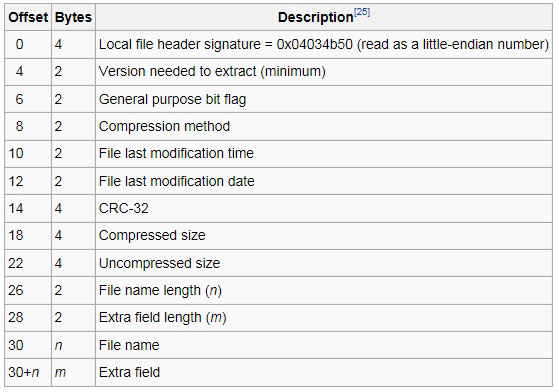

zipファイルの構造を考慮する場合

30バイトのオフセットの後のバイトがアーカイブ内のファイルの名前を示していることがわかります。

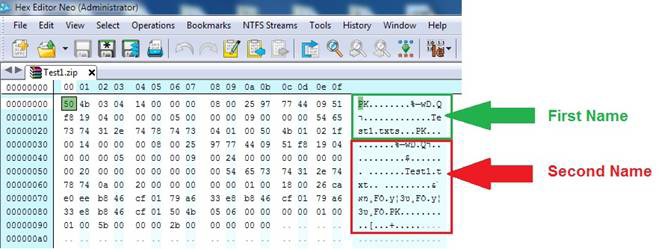

しかし! WinRarを介してZIPファイルにパックすると、WinRaRは独自のバイトを追加します(もちろん、一般的な構造は同じです)。

ファイル名(上記の例ではTEST1.txtファイルがパックされている)が2回含まれていることがわかります。 そして、2番目の名前で解凍され、最初の名前でWinrarエクスプローラーに表示されます。

主なポイント:2番目の値を他の値に設定できます。エラーは発生しません。 したがって、「典型的な」アクション-拡張子が.txtのファイルをダブルクリックすると、バイナリファイルを実行できます。

脆弱性はバージョン4.2であり、最も低い可能性が高いです。 解決策は、5番目のブランチから別のアーカイバーまたはwinrarバージョンをインストールすることです。

PoC:

sergeybelove.ru/downloads/ZIP_WINRAR_POC.zip (txtファイルの代わりに画像が開きます)。

UPD:dMetrius

は 5.01でプレイしなかったと

報告します