私たちのオフィスには、WebSphereバージョン7.1で動作するビジネスアプリケーションがあり、このアプリケーションのユーザーはActive Directoryを通じて承認されています。 このために、WebSphereでは、

認証方式「

個別のLDAPレジストリー」を使用しました。 この場合、承認のためにドメインまたは別のLDAPディレクトリを指定できます。 2番目のドメインの出現により、両方のドメインのユーザーを承認する必要がありました。 これらの目的のために、認証方法を

Federated repositoriesに変更し

ます 。 そして、以下にすべての設定方法を説明します。

一般に、WebSphereでは4つの許可オプションを使用できます。これらのオプションについては、

こちらの図で詳しく説明してい

ます 。

承認方法はここで設定されます

すでに書いたように、いくつかのドメインからの認可の可能性のために認可オプション

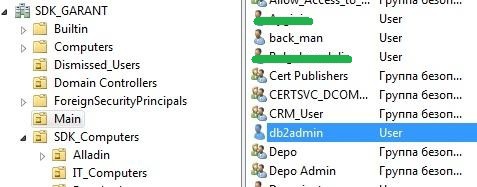

Joint Repositoriesを使用します。 これらのドメイン

SDK_GARANTがnorth

sdkservで

発生し、sdkpdcサーバーにSDK.LANがあります。 WSを認証するには、各ドメインのユーザーが必要です。 これらのユーザーには特別な権限は必要ありません。 名前が異なっており、両方のドメインで重複していないことが重要です。 ドメイン

SDK_GARANTにそのようなユーザー

db2adminがすでに存在する

ので 、

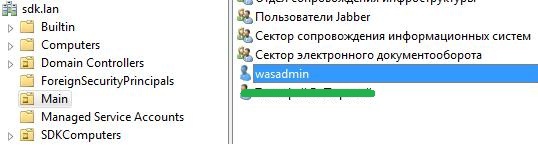

SDK.LANにユーザー

wasadminを作成しました。

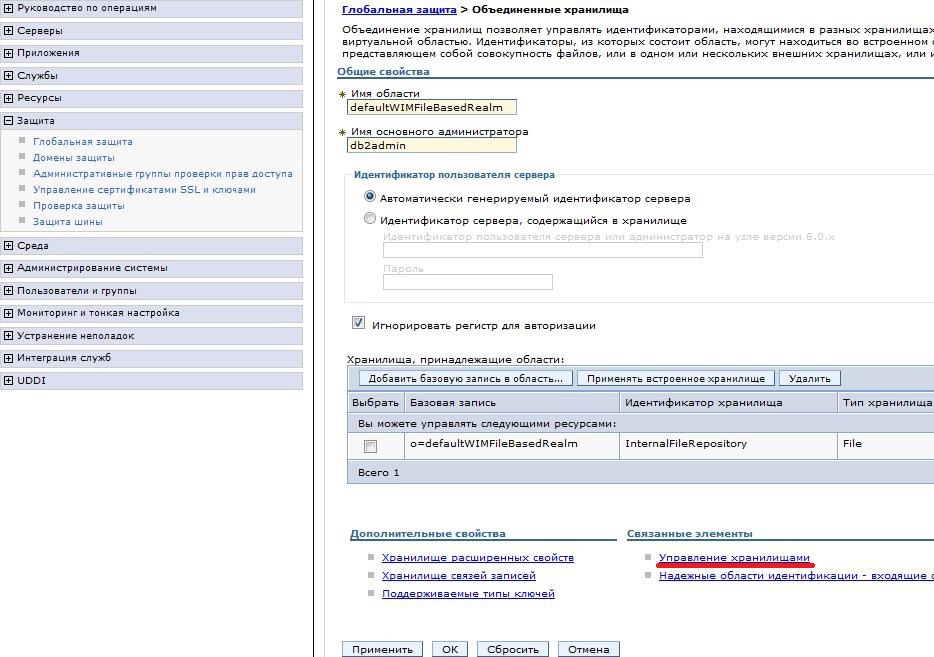

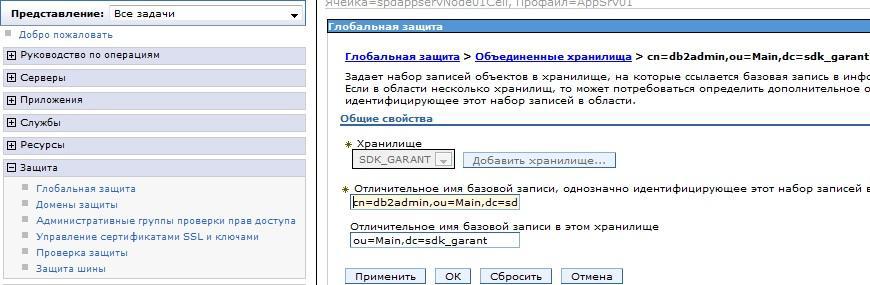

次に、WSコンソールを使用します。 最初の画面に表示されるメニューで、

Unified Storageの前にある

Configureボタンをクリックします。 以下が表示されます。

[

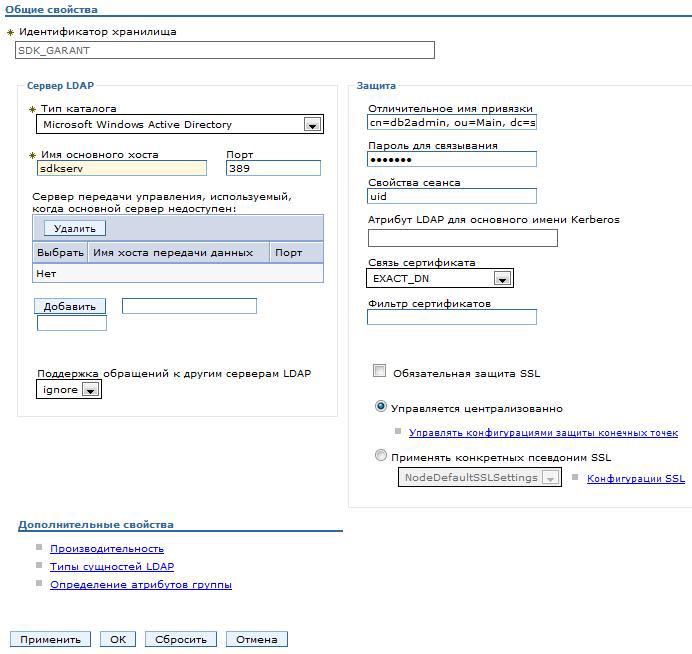

ストレージ管理 -

追加]をクリックして、図のように入力します。 バインディングの識別名は、完全な

cn = db2admin、ou = Main、dc = sdk_garantで指定する必要があります。

OKをクリックします。

もう一度[

追加]をクリックし、リポジトリを追加して2番目のドメインに接続します。 バインディングの識別名は

cn = wasadmin、ou = Main、dc = sdk、dc = lanです。

すべてを保存し、

Unified Storageの構成に戻ります。 [ベースレコードをエリアに

追加 ]ボタンをクリックします。

ここで、ストレージ

SDK_GARANTを選択し、通信のユーザー

cn = db2admin、ou = Main、dc = sdk_garantおよびベースレコードの識別名

ou = Main、dc = sdk_garantを 、ユーザーがADにいる

組織ユニットへのパスとして指定します。

別のベースレコード

cn = wasadmin、ou = Main、dc = sdk、dc = lanおよびベースレコードの識別名

ou = Main、dc = sdk、dc = lanを保存して追加します。

デフォルトのストレージを削除する

領域の名前、管理者の名前(あるドメインの

db2adminまたは別のドメインの

wasadmin )を使用します。 保存します。

OKをクリックします。 [保存]ページの上部。 ドロップダウンリストから[統合リポジトリ]を選択し、[現在に設定]をクリックします。 適用します。

プロファイルを再起動し、ドメインユーザーでKansolにログインします。 すべてが正常で、コンソールにログインしている場合、ユーザーまたはグループと両方のドメインのリストがフックされていることを確認します。 これを行うには、[

ユーザーとグループ] -[

管理ユーザーロール] -[

追加]に移動します。 ここでは、便宜上、表示される結果の数をさらに設定し、[

検索 ]をクリックします。 リストには、両方のドメインのユーザーが含まれている必要があります。

何かがうまくいかず、コンソールに入れられない場合。 ファイル

* ProfileDir * / Config / cells / * NodeName * / wim / config / wimconfig.xmlを作業プロファイルから

取得し、壊れたものと置き換える必要があります。 その後、ログインパスワードがデフォルトにリセットされます。 テストでは、最初に1つのリポジトリを追加し、プロファイルを再構築してログインを試みることは悪いオプションではありません。 次に、このストレージを削除して別のストレージを追加し、確認します。