EMET [

1、2、3、4 ]およびInternet Explorer 10+の「高度な保護モード」(EPM)[

1、2 ]、およびタブの64ビットプロセス[

1 、

2 ]、および操作に対する保護を使用するWindows 8 / 8.1 [

1 ]の革新。 マイクロソフトは最近、Windowsのエクスプロイトに対する保護を構築するために十分な努力を払っていますが、入力された設定の多くはデフォルトでオフになっています。 明らかに、同社のアプローチは、そもそもOSとのアプリケーションの互換性を確保し、セキュリティ設定を含めることは(宣言された互換性の問題のため)ユーザーの肩に委ねられているというものです。

たとえば、SA 2963983の最近のMSRC

投稿には次の文が含まれています。

最初の調査により 、Internet Explorer 10およびInternet Explorer 11 の最新のブラウジングエクスペリエンスに対してデフォルトで拡張保護モードがオンになっていることが明らかになりました。

これは、同社が昨年のアップデート

MS13-088 (

KB2907803を参照)をリリースしたにもかかわらず、次の文言でInternet Explorer 11のデフォルトEPMの使用を無効にしているにもかかわらずです。

Windows 8.1およびInternet Explorer 11のプレビューリリースでは、Internet Explorerのデスクトップモードと没入型モードの両方で拡張保護モードをデフォルトで有効にしました。 これは、拡張保護モードと互換性のないアドオンを使用するサイトに関するフィードバックとデータを受け取ることができるようにするために行われました。

したがって、Internet Explorerを初めて使用する前に、適切なセキュリティ設定が有効になっていることを確認してください。これは、会社が「安全のための基本」であると宣言しますが、デフォルトでは無効になっています。

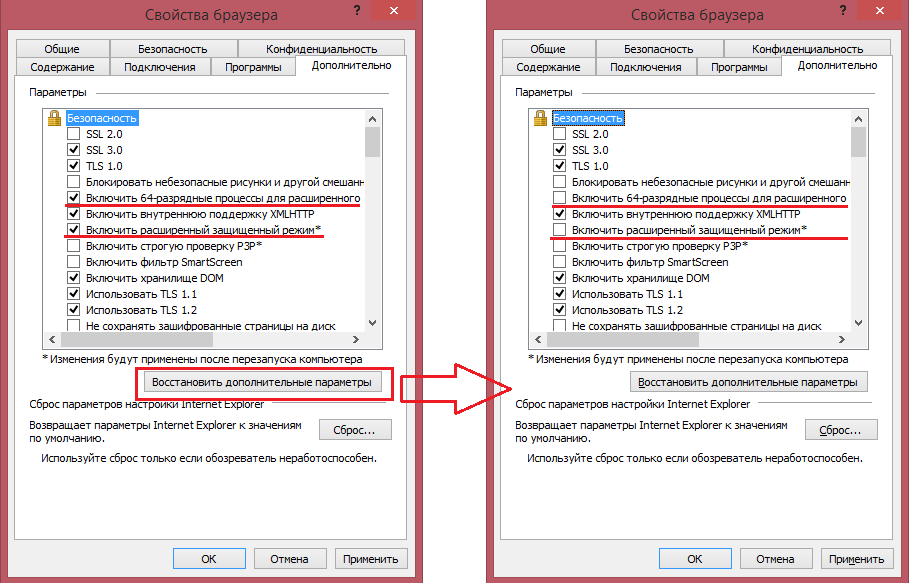

図 MS13-088がインストールされたWindows 8.1上のIE11、セキュリティオプションが左側に手動でインストールされ、デフォルト設定を復元する機能がアクティブになりました。

EMETにも同様の設定があります。

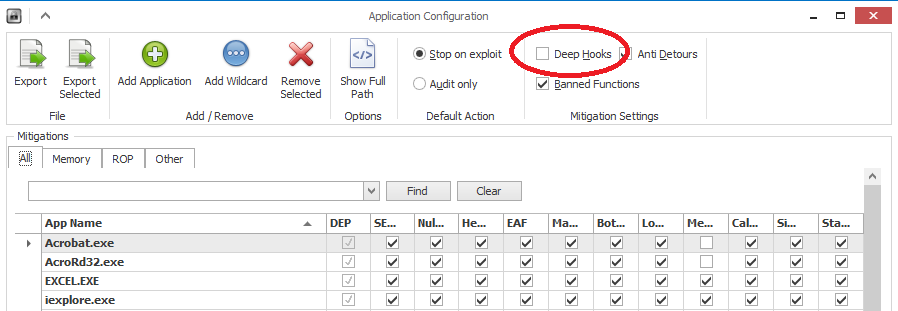

図 「最大セキュリティ設定」モードのEMET v4.1リリースでは、「ディープフック」設定は無効になっています。 CVE-2014-1776に対するエクスプロイトアクションをブロックするために使用されます。

セキュリティアドバイザリ2963983 IE 0dayに関する詳細を参照してください。

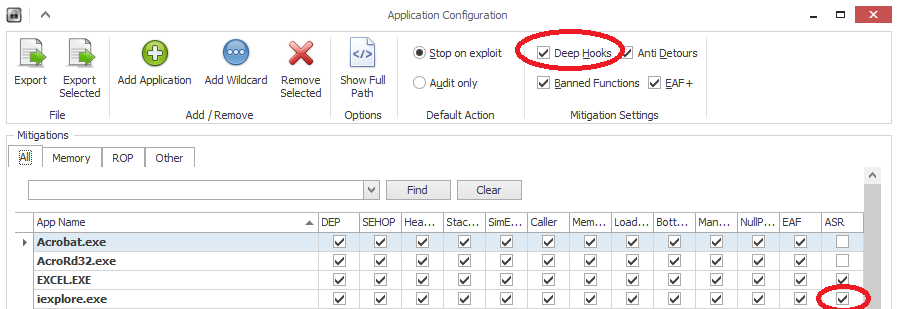

図 EMET v5.0 TP、デフォルト設定は「ディープフック」およびASRです。

EMET 5.0 TPについてはまだ詳しく説明していませんが、ユーザーは

MS Security TechCenter Webサイトからダウンロードできます。 このバージョンには、

Attack Surface Reduction(ASR)と

Export Address Table Filtering Plus(EAF +)と呼ばれる2つの新しいオプションが含まれています。 上記のスクリーンショットでわかるように、ASRはInternet Explorerに対して有効になっており、CVE-2014-1776の動作を防ぐために使用できます。 このバージョンのEMETのステータスはTechnical Previewであるため、同社は既に「ディープフック」設定を有効にして配信しています。

攻撃対象領域の削減狭い意味では、ASRはInternet Explorerに適用され、ブラウザー固有のセキュリティゾーンURLレベルを使用して、ユーザーがアクセスしているゾーンに応じて、Oracle JavaやAdobe Flash Playerなどのプラグインの実行を禁止または許可します。 より一般的には、操作に使用できる対応するプラグインのアクティブ化をアプリケーションに強制的に禁止するために、アプリケーションに適用されます。

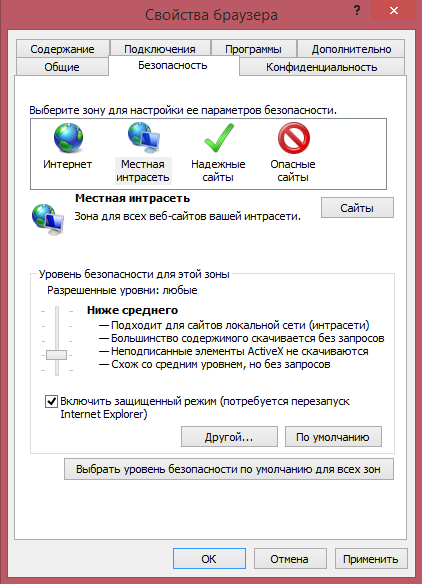

図 IEが区別するURLセキュリティゾーンは、EMET攻撃対象領域の削減に使用されます。

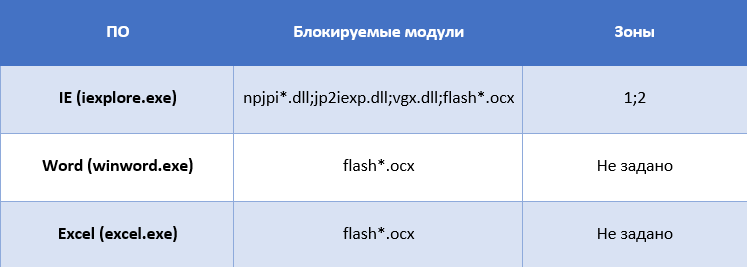

IEのASR EMETの主なポイントは、組織のネットワーク(イントラネット)上にあるWebサイトで安全でない可能性のあるJavaおよびFlash Playerプラグインの使用を許可し、コンテンツが安全でない可能性のあるインターネットでそれらを禁止することです。 さらに、プラグインは信頼済みゾーンで使用できます。以下を参照してください。

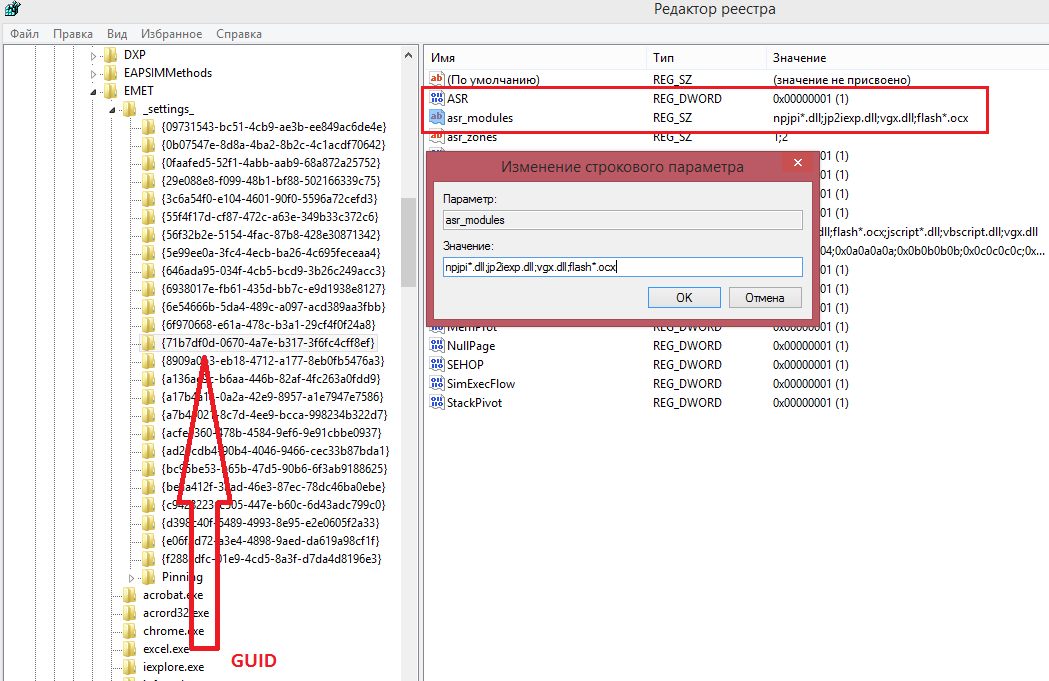

デフォルトでは、EMET 5.0 TPには次のアプリケーション用のASRが含まれています。

- MS Internet Explorer;

- MS Excel;

- MS Word。

プラグインは、マスクまたはライブラリのフルネームによってブロックされます。

図 IEのASRは、Javaブラウザー(npjpi * .dll、jp2iexp.dll)、Vector Markup Language DLL(vgx.dll)(

SA 2963983を参照)およびFlash Player(flash * .ocx)のアクティベーションをブロックします。

EMET 5.0 TPのASRは、上記の3つのプログラムでのみ機能します。

ゾーン設定はレジストリパラメータasr_zonesによって設定され、次の値を取ることができます:ローカル(0)、イントラネット(1)、信頼できる(2)、インターネット(3)、信頼できない(4)。

この構成で、WordまたはExcelの組み込みFlash Player(SWF)オブジェクトを使用してドキュメントを開こうとすると、強制的にブロックされます(またはユーザーに通知されます。アプリケーション構成-悪用または監査のみの停止を参照してください)。

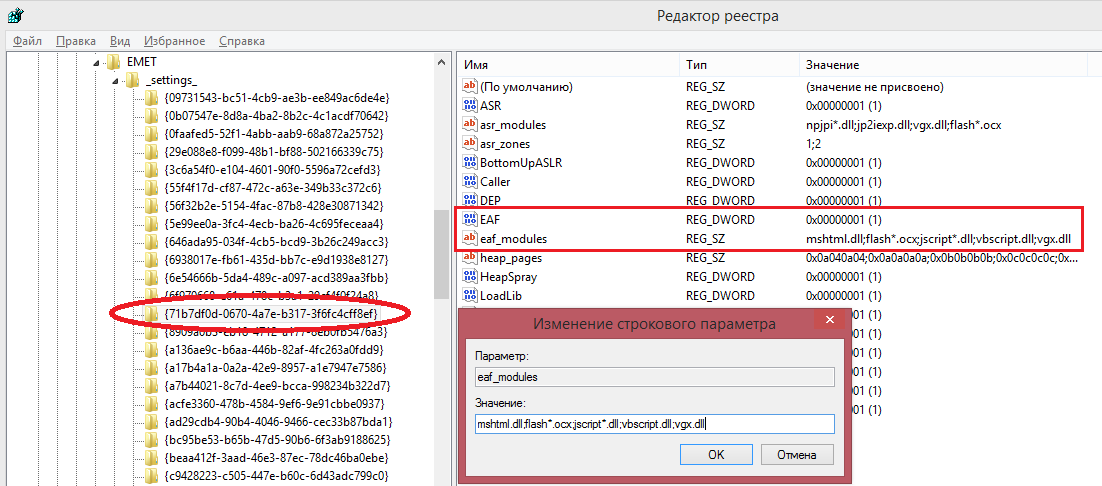

エクスポートアドレステーブルフィルタリングプラスより詳細な技術レビューが必要なセットアップについては、「

EMET 5.0テクニカルプレビューの発表 」をご覧ください。 シェルコードから保護するために使用される既存の

EAF設定を拡張し、既知のEMET実行可能モジュールのコードのみにシステムライブラリモジュール(kernel32.dllおよびntdll.dll)のエクスポートにアクセスできるようにします。

EAF +は、kernelbase.dllをチェック済みライブラリのリストにも追加します(リストは展開できます。以下の設定を参照してください)。

図 EMET 5.0 TPでは、デフォルトでEAF +が有効になっています。 ただし

、Internet Explorerで

のみ使用されます。下のスクリーンショットを参照してください。

図 デフォルトでは、EAF +はIEに対してのみアクティブ化され、カーネルベース、kernel32、およびntdllのエクスポートテーブルを次のモジュールのコードから保護するように構成されています:Image Rendering DLL(mshtml.dll)、Flash Playerオブジェクト(flash * .ocx)、JScript DLL(jscript.dll)、 VBScript DLL(vbscript.dll)およびVector Markup Language DLL(vgx.dll)。 モジュールは、攻撃でROPチェーンを構築するために使用されました。

EAF +は、ActionScript(SWF)コードを介してエクスポートアドレスにアクセスするときに、攻撃で既に使用されている疑わしいコード(たとえば、IE CVE-2013-3163およびCVE-2014-0322を参照)のインポートテーブルへのアクセスもブロックします。 オプション

EAF +を参照してください。

...この緩和策は、メモリ破損の脆弱性を使用してメモリをプローブするために一般的に使用されるモジュールから発信された場合、保護されたエクスポートテーブルアドレスへの読み取りアクセス試行をブロックします。

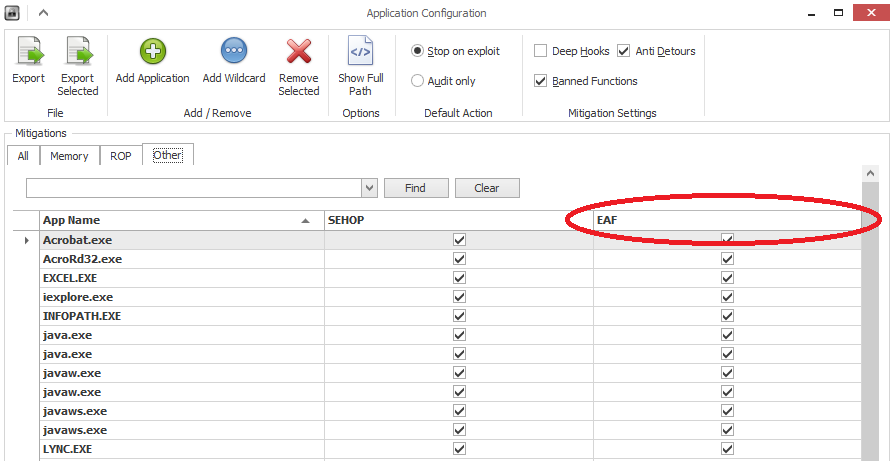

リストからすべてのアプリケーションに対して通常のEAFがアクティブになります。アプリケーション構成->その他-> EAFパラメーターを参照し、kernel32およびntdllのみを保護するために使用されます。

図 EMET 4.1リリースのEAFは、すべてのプロセスでデフォルトでアクティブになっており、kernel32およびntdllライブラリのEAT(エクスポートテーブル)への不正アクセスをブロックするために使用されます。