この記事では、iOSアプリケーションのHTTP / HTTPSトラフィックをインターセプト

してネットワークトラフィックを

獲得する簡単な方法について説明

します。これには、

証明書のピン留めを使用したアプリケーショントラフィックが含まれます(これは、たとえば、Twitter、Facebook、およびその他のアプリケーションの束です)。 貧しい人々が自分の手でコマンドラインで証明書を生成し、どこかに押し出すことが推奨される他の方法から、この方法は(相対的な)出血のないことで区別されますが、いくつかの動きが確実に行われる必要があります。

以下が必要です。

他のバージョンのiOSやWindowsでも動作する可能性があるため、試していません。 いずれにせよ、OS /ハードウェアの構成に

関係なく、あなた自身の危険とリスクですべてのさらなるアクションを行います! 作者は、なんらかの危害に対して責任を負いません、何とか何とか...まあ、標準的な警告、あなたは理解しています。

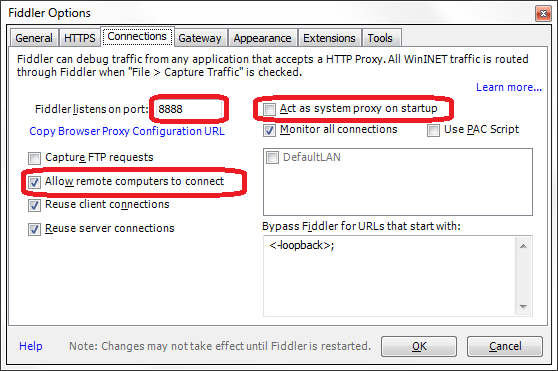

Fiddler2のセットアップ手順は非常に簡単です。「ツール」→「Fiddlerオプション」を開き、図のように構成します。

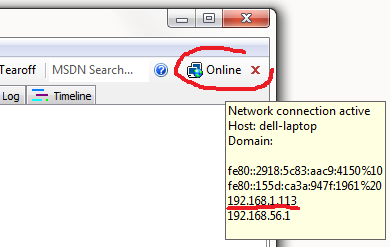

設定を閉じ、メインのFiddler2ウィンドウの右上隅にあるアイコンをクリックして、Wi-Fiネットワーク上のPCのアドレスを記憶します。 次のようなものがあります。

次に、iOSデバイスのセットアップ手順を説明します。 それはもう少し複雑ですが、ロケット科学でもありません。 さらに、これは1回だけ実行する必要があり、次に使用するだけです:

- Cydia経由で、MobileSubstrateとPreferenceLoaderをインストールします(まだインストールされていない場合)(両方のパッケージはデフォルトのリポジトリにあります)

- https://github.com/iSECPartners/ios-ssl-kill-switch/releasesからcom.isecpartners.nabla.sslkillswitch_v0.6-iOS_7.0.debパッケージをPC上のフォルダーにダウンロードし、そこからダウンロードしますFTP上のフォルダー、これを行うことができるFTPマネージャーを使用して、パッケージをiOSデバイスのルートにコピーします(Windowsでは個人的にWinSCPを好みますが、もちろんそれは好みの問題です)

- rootとしてSSHを使用してiOSデバイスにログインし、次のコマンドを実行します。

その過程で、SpringBoard(「デスクトップ」)がデバイスで再起動します。心配しないでください。 - iOSデバイスで[設定]に移動し、[SSLキルスイッチ]セクションを見つけます(はい、以前は存在しませんでしたが、前のステップですべてがうまくいった場合はそこに表示されます)。

- iOSデバイスを再起動します(手で、またはSSH経由でコマンドを

rebootします) - iOSデバイスが接続されているWi-Fiネットワークの設定に移動し、「手動」でHTTPプロキシを設定し、

- サーバー:PCのIPアドレス(はい!忘れてしまった!)

- ポート:8888

- 認証:オフ

さて、すべてがうまくいけば、iOSデバイスからのHTTP / HTTPSトラフィックはFiddler2を通過します。 さらに、証明書のピン留めを使用するアプリケーションのトラフィックも表示されます。iOSデバイスの99%でiOSデバイスにインストールしたcom.isecpartners.nabla.sslkillswitch_v0.6-iOS_7.0.debパッチのおかげで、証明書の検証が成功します。証明書がアプリケーションに組み込まれなかった場合(この例では、Fiddler2はアプリケーションを独自に掌握します)。

以上です。 手動で証明書を生成せずに、iOSにプッシュします(原則として、証明書のピン止めにはまだ役立ちません)およびその他のhemo。 確かに、1つの「しかし」...実験後に「証明書の検証を無効にする」設定をオンのままにすると、iOSデバイス上のアプリケーションがMITM攻撃に対して脆弱になる場合があります。 したがって、実験に個人のiPhoneを使用する場合は、これらの実験後に

家を

出るときに 「証明書の検証を無効にする」をオフ

にしてください 。

ハッピースニッフィング!