タイミングイベント:

- 発見日2014/05/05

- eBayバグレポートの日付:05/19/2014

- バグ修正日:05/24/2014

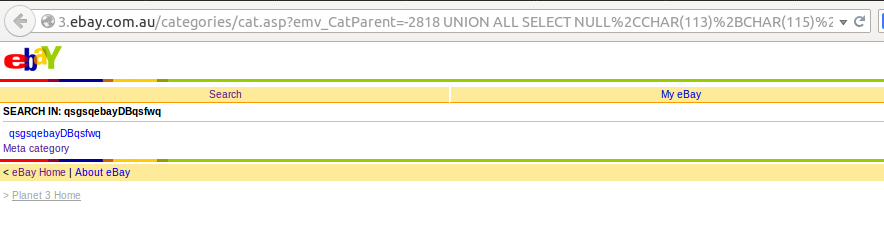

eBayで脆弱性を探しているときに、ドメイン

3.ebay.com.auとそのミラー

imode.ebay.de/、imode.ebay.fr/を偶然見つけました。 これは、古い

Troikaの電話のユーザー向けのドメインのようですが、よくわかりません。 (注:TroikaはVodafoneが購入した携帯電話会社です)

ページの3行目に、「カテゴリ」というリンクが見つかりました。 このセクションには、商品の「サブカテゴリ」を含むドロップダウンリストがいくつかありました(以前にeBayにアクセスしたことがある人なら、私が言っていることを理解できます)。

そこですぐにいくつかの_GETパラメーターが使用されることが明らかになったので、最初のパラメーター「emv_CatParent」の最後にアポストロフィを付けました。

フィクションですが、不完全なページが返されました。 つまり、目の前には典型的なブラインドSQLインジェクションがありました。

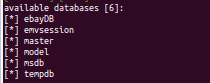

さらに、この脆弱性の調査中に、eBayはMicrosoft SQL Serverを使用しているという結論に達し、これが私にとって問題になりました。 私はMSDBの経験がないので、sqlmapを使用して、すべてを実行する必要がありました。

私が最初にしたことは、私の仮定が正しいことを確認するために見つけたパラメーターをスキャンすることでした。

そして、それは始まりました...

[INFO] GET parameter 'emv_CatParent' is 'Generic UNION query (NULL) - 1 to 10 columns' injectableそして、それだけではありませんでした。

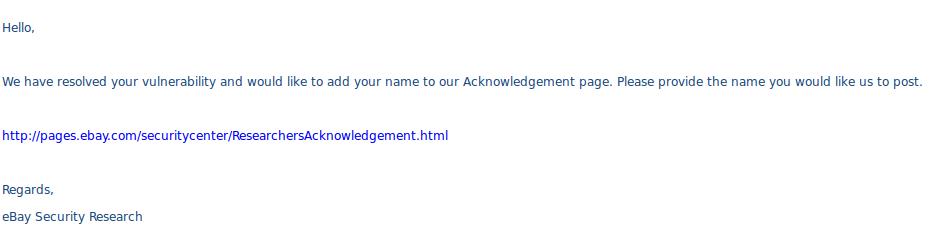

[01:34:38] [INFO] GET parameter 'emv_CatParent' seems to be 'Microsoft SQL Server/Sybase stacked queries' injectableそして、これはファイルを読み書きする能力があったことを意味します。 さらにいくつかの列名を付けた後、調査を中止し、バグレポートを作成しました。

スクリーンショットの選択:

データベース「ebayDB」

データベース

ebayDBで利用可能なテーブル。

「payment_old」テーブルの列のリスト。

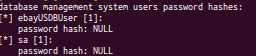

管理者ユーザーにハッシュはありませんか?..そして、あなたは危険な人たちを見ています。

最後にeBayからの手紙。

UPD。

UPD。バグ修正日を修正、

ghosthopeと

MKrivosheevに感謝

UPD 2。テキスト

customtemaおよび

lliyplliukのエラーの修正にご協力いただきありがとうございます