前回の記事では、リスクを軽減するために、情報セキュリティ管理の一般的な概念を説明しようとしました。 脅威、脆弱性、攻撃、リスクの概念がそこに現れました。 この記事では、主な種類の悪意のある露出または潜在的な脅威について検討します。

おそらく、最も一般的なタイプのIS違反者は、有害な従業員を除き、マルウェアまたはマルウェア(マルウェアまたは数学ソフトウェア)です。

マルウェア

Malvar-悪意のあるソフトウェア-疑わしいソフトウェア、PCのコンピューティングリソースまたはPCの情報への不正アクセスを取得したり、情報をコピー、歪曲、削除、または置換することにより損害(損害)を引き起こすように設計されたソフトウェア-ウィキモードが有効 一般的に、CIAは危機にatしています。

この獣のタイプをリストします。

1.アドウェア-ポップアップ-「購入、チェック、チェックイン-さあ、クリック」。 PCのVPO。主な目的は、作業中に迷惑なインタラクティブな広告を表示することです。

2.ウイルス-(ユーザーインタラクション、レプリケーション、アクティベーション、合理的-結果検索)。 多くの場合、特定の目的で通常のオブジェクトに添付される、自己伝播する、必ず実行可能なコード。 自身のコピーを作成し、他のプログラム、システムメモリ領域、ブートセクタのコードに埋め込むことができます。また、通信チャネルを通じて自身のコピーを配布して、インフラストラクチャの正しい機能を混乱させることができます。

3.スケアウェア-vulnsの偽スキャン->修正が必要->ウイルスをアクティブにします。 PC上の多くの脆弱性の存在についてブロードキャストするアドウェアのようなもので、それらを修正するには、「特別な」ソフトウェアをダウンロードする必要があります。

4.スパイウェア-マルウェアは、情報を密かに(ユーザーの同意なしに)収集して目的の受信者に送信することを目的としており、ほとんどの場合、PC(キーロガー)のパフォーマンスを低下させます。

5.トロイの木馬-ダウンロード-インストール「合法」ソフト-バックグラウンドアクティベーション-コンテナのように動作します。 ウイルスとは異なり、手動で広がります。 攻撃者によって開かれたリソースに配置され、レターの添付ファイルとして送信され、侵害されたアドレスまたはリソースからユーザーによってダウンロードされます。

6.バックドア-マルウェアがアクセス、ポート、サービスを密かに引き裂きます。 通常、システムへのアクセスを回復するために、最初のアクセスを受け取った後にPCにインストールされます。

7.ルートキット-システムレベルのアクセス権を持つユーティリティ。 主な機能は、ウイルス対策ソフトウェアをダウンロードする前のアクティベーションです。通常は、オペレーティングシステムの奥深くに隠れ、ウイルス対策ソフトウェアやその他のセキュリティツールによる検出を回避するように特別に記述されています。

8.ボットネット-ロボットネットワークは、ボットが実行されている多数のホストで構成されるコンピューターネットワークです-スタンドアロンソフトウェア「ゾンビ」。

9.論理爆弾-悪意のあるアクション(原則として、情報への不正アクセス、データの歪みまたは破壊)に対して特定の時間または情報の条件が満たされると、待機して開始します。

10.ランサムウェア-「お金を与えると、ロックが解除されます。」 ランサムウェアのように動作する悪意のあるソフトウェア。 約2〜3年前に非常に人気がありました。

11.ポリモーフィック型マルウェア-可変コードまたは動作を備えたマルウェア。検出が困難(ファイルの変更、可変キー、可変ポートを使用した圧縮および暗号化)ですが、主な機能は通常変更されません。

12.装甲ウイルス-ウイルス対策のプロアクティブな動作、複雑なリバースエンジニアリング。 コード分析を困難にするように設計されたウイルスの種類。

ご覧のとおり、マルウェアの主な機能は、その深いカプセル化です。 そのため、PCでマルウェアを1回作成すると、上記のすべてのセットを入手できます。

インフラストラクチャ(エンタープライズ)

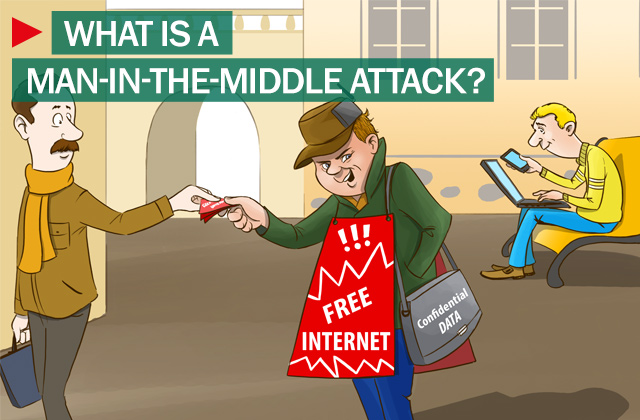

1. MITM-通信チャネルの妥協点である中間者。チャネルに接続することで、(arp-spoofing)だけでなく完全にスニッフィングすることができます。

2. DoS、DDoS-サービス拒否または可用性。

3.リプレイ-不正なアクセスを取得するために、その後の再送信でデータがキャプチャされるアクション。

4.スマーフ攻撃(敬礼または花火)-被害者のコンピュータに代わってブロードキャストICMPリクエストをネットワークに送信します。 その結果、このようなブロードキャストパケットを受信するコンピューターは、被害者のコンピューターに応答し、それによって完了します。

5.なりすまし-信頼できるソースの置換に基づく攻撃のクラス-L2 / L3。

6.スパム-スパムおよびアフリカのスパム:商業的およびその他の広告またはその他の種類のメッセージを、それらを受信する意向を表明していない人に送信します。

7.フィッシング-秘密のユーザーデータへのアクセス-ユーザーを誤解させることによるログインとパスワード。たとえば、ユーザーがユーザー名/パスワードを強調表示する銀行などに似た偽サイトにユーザーをリダイレクトします。

8.スピム-インスタントメッセージング(IM)経由のスパム。

9.スピアフィッシング-標的を絞ったフィッシング。

10.クリスマス攻撃-オープンポートをスキャンする攻撃-発見。

11.ファーミング-被害者を偽のIPアドレスに密かにリダイレクトする手順。

12.特権の昇格-必要以上の権利を取得します。

13.悪意のある内部関係者の脅威-気分を害する従業員、非常に危険なタイプ。

14. DNSポイズニングとARPポイズニング-侵害されたIPアドレスで解決が行われると、DNSサーバーのキャッシュがデータでいっぱいになり、DNSシステムのデータの整合性が損なわれます。 同様に、ARPでは、L2のみがポイズニングされます。

15.推移的アクセス-数学的ルールと同様、A-> B、B-> C、A->C。

16.クライアント側の攻撃->アプリケーション攻撃。

17.パスワード攻撃:総当たり攻撃、辞書、ハイブリッド、誕生日、レインボーテーブル-さまざまなパスワード攻撃手法。

18.誤字脱字/ URLハイジャック-gns.com-> not、gns.net –yes!

19.散水穴攻撃-「習慣」、妥協、感染の研究。

ソーシャルエンジニアリング

厳密な概念が少なくなります。

1.ショルダーサーフィン-誰かが巧みにあなたのコントロールを無効にしたときとほぼ同じ=)、ATMに立っているときは注意してください!

2.ごみ箱ダイビング-ゴミの分析。映画「アルゴ作戦」または「武器庫男爵」で非常に興味深いことに示されています。

3.共連れ-これは誰かが許可なくあなたの後ろを通り過ぎるときです。「ああ、ドアを握って、ドアホンの鍵を忘れました」。

4.なりすまし-HD / SD従業員に関連し、他の人になりすますことができます。

5.デマウイルス-スケアウェアのようなもの、人間の説得を通してのみ

6.捕鯨-フィッシングの大きな魚をメールで送信)))、監督と上司を膨らませる。

7.ビッシング-音声(電話)のみによるフィッシングと同じ。アシッドバーンとクラッシュオーバーライドの戦いの前奏曲。

8.原則:権威、脅迫、社会的証拠、希少性、緊急性、好み、信頼-これらは、ソーシャルエンジニアリングの技術の基礎となる原則です。

Wi-Fiへの攻撃。

1.不正アクセスポイント-不正アクセスポイント、物理接続。

2.妨害/干渉-干渉生成ポイント。

3. Evil twin-ぴんと張った法的APで偽のSSIDをブロードキャストします。

4.戦争運転-Googleが行ったように、オープンSSIDとドキュメントをスキャンします)

5.ウォーチョーキング-オープンネットワークを示す特別な標識

6.ブルージャック-Bluetooth経由でデバイスに「特別な」情報を記録する

7. Bluesnarfing-Bluetoothを介したデバイスからのデータの盗難

8. WEP攻撃-キーの初期化の脆弱性に基づきます。

9. NFC-デバイスの同期により、重要なデータにアクセスできます。

10. WPS-PINをハックし、事前共有キーにアクセスします。

アプリケーション攻撃。

1.クロスサイトスクリプティング-Webシステムが発行するページへの悪意のあるコードの挿入(このページが開かれるとユーザーのコンピューターで実行されます)および攻撃者のWebサーバーとのこのコードの相互作用

2. CSRF-被害者に代わって脆弱なサイトでのアクションの実行を強制する

3. SQLインジェクション-クエリへの任意のSQLコードのインジェクション

4. LDAPインジェクション-ユーザーに代わるLDAPステートメントに類似

5. XMLインジェクション-どういう動物かは明らかです。

6.ディレクトリトラバーサル/コマンドインジェクション-使用できないリソースへのアクセス:../../../../../../../../etc/passwd。

7.バッファオーバーフロー-外部から受信したデータでの不正な操作が原因で発生します。

8.整数オーバーフロー-整数変数が、収容可能な値より大きい値を割り当てようとしています。

9.0日。

10. Cookieと添付ファイル-前のセッションからのデータの傍受または受信。

11.ローカル共有オブジェクト-他のローカルに保存された重要なデータで、許可された共有を持ちます。

12.悪意のあるアドオン-さまざまなオプティマイザーなど ブラウザに埋め込まれています。

13.セッションハイジャック-セッションの傍受。

14.ヘッダー操作-「予期しない」データをパッケージまたは他のコンテナーのヘッダーに追加します。

15.任意のCE /リモートCE-リモートコード実施

WEBアプリケーションのセキュリティについては、OWASPリソースがあり、興味深いことがたくさんあります。

説明のどこかに不正確さが少しある可能性がありますが、いくつかの概念の間に明確な線を引くことはかなり困難です。

PSタイトルで私は「警備員に」と書きましたが、私の愛するWordが私を修正し、更新されたバージョンを残すことにしました))