タスクは、リモート作業のためにインターネット経由でネットワークディスクアレイQNAP TS-420を接続することです。

このための最適なソリューションは、安全なチャネルでWebDavテクノロジーを使用することであると判断しました。

したがって、公式の指示には、暗号化なしでWebDavを使用する方法が記載されています。

ここと

ここのウィキは英語で書かれてい

ますが、いくつか不正確です。 一般的に、単純化するために、この指示を積み重ねることにしました。

初期要件:ディスクアレイは、ポート80および8081の専用IPアドレスでインターネット経由でアクセスできる必要があります。また、ポート443でアレイへのアクセスを開くことをお勧めします。ネットワークフォルダーに接続して操作する際に大きなブレーキがかかります。

始めるには、

ここまたは

私の記事で OpenSSLをダウンロードする必要があります(それぞれ32または64の必要な幅)。

プログラムでエラーが発生した場合:

WARNING: can't open config file: /usr/local/ssl/openssl.cnf

Unable to load config info from /usr/local/ssl/openssl.cnf次に、次のコマンドを実行する必要があります(プログラムがC:\ OpenSSL-Win64フォルダーにインストールされている場合)。

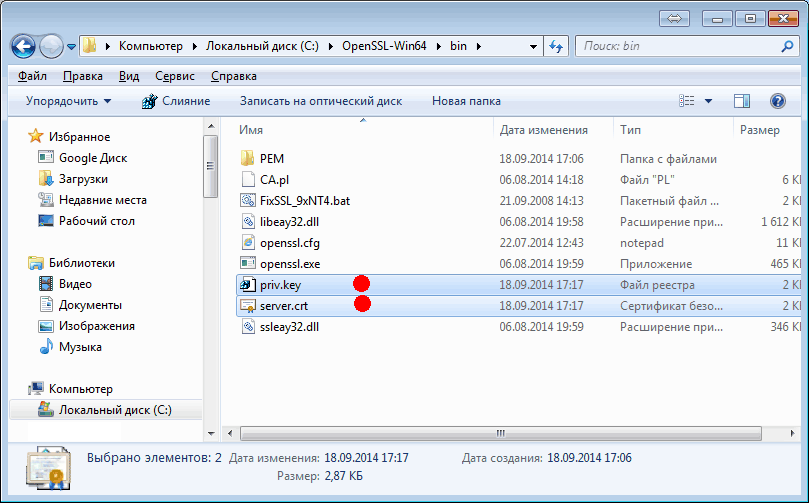

Set OPENSSL_CONF=C:\OpenSSL-Win64\bin\openssl.cfgインストール後、まず長さ2048の秘密鍵を生成します。

C:\OpenSSL-Win64\bin>openssl genrsa -out priv.key 2048Loading 'screen' into random state - doneGenerating RSA private key, 2048 bit long modulus......................................................................................+++..........................................................+++e is 65537 (0x10001)その後、10年間証明書を作成します。 その過程で、証明書に関する質問があります。

唯一の重要なことは、「共通名(たとえば、サーバーFQDNまたはあなたの名前)[]:」です。そこでディスクアレイのアドレスを操作する必要があります。

私の場合、私はIPアドレス123.456.789.012を運転しました

接続がnas.mydomain.netのようなアルファベットの名前を経由する場合、接続する必要があります。

C:\OpenSSL-Win64\bin>openssl req -new -key priv.key -out server.crt -x509 -days 3650Loading 'screen' into random state - doneYou are about to be asked to enter information that will be incorporatedinto your certificate request.What you are about to enter is what is called a Distinguished Name or a DN.There are quite a few fields but you can leave some blankFor some fields there will be a default value,If you enter '.', the field will be left blank.-----Country Name (2 letter code) [AU]:ruState or Province Name (full name) [Some-State]:Locality Name (eg, city) []:Organization Name (eg, company) [Internet Widgits Pty Ltd]:Organizational Unit Name (eg, section) []:khbCommon Name (eg server FQDN or YOUR name) []:123.456.789.012Email Address []:これで、priv.keyとserver.crtの2つのファイルができました。

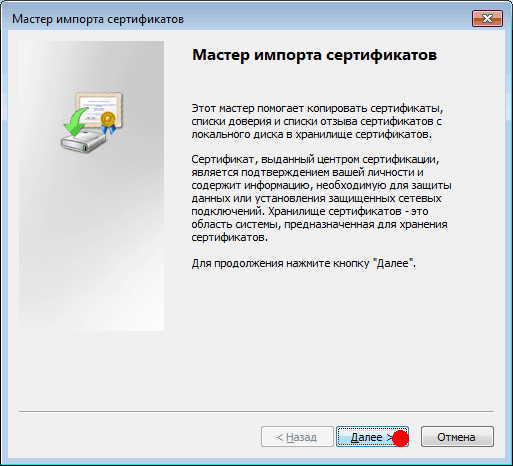

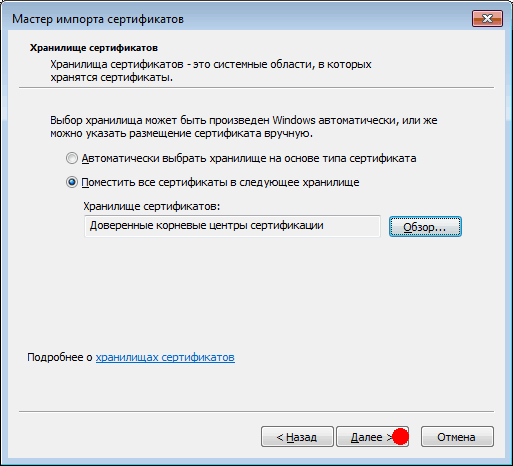

次に、システムがそれを信じるように証明書をインポートする必要があります。 server.crtファイルをダブルクリックすると、ウィンドウが表示されます。

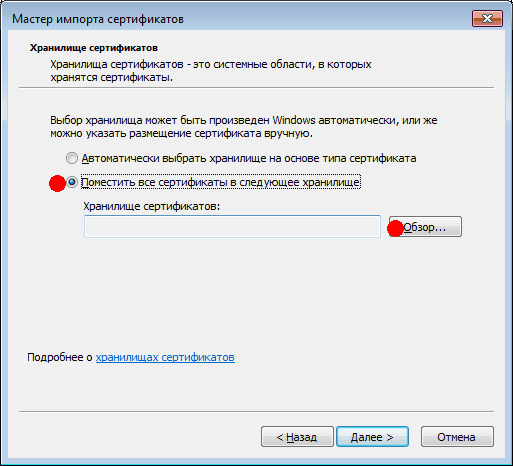

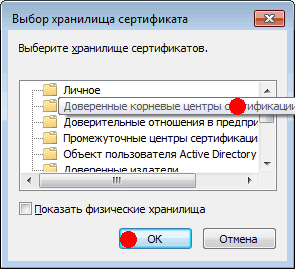

次に、この証明書を配置する場所を選択する必要があります。

これがルートレベル証明書であることをシステムに伝えます。

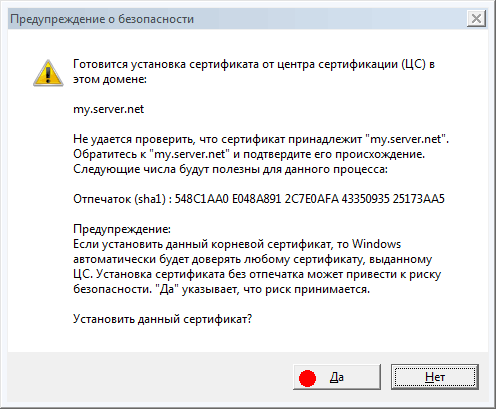

システムは非常に疑わしいですが、すべてが制御されていることを彼女に伝えます。

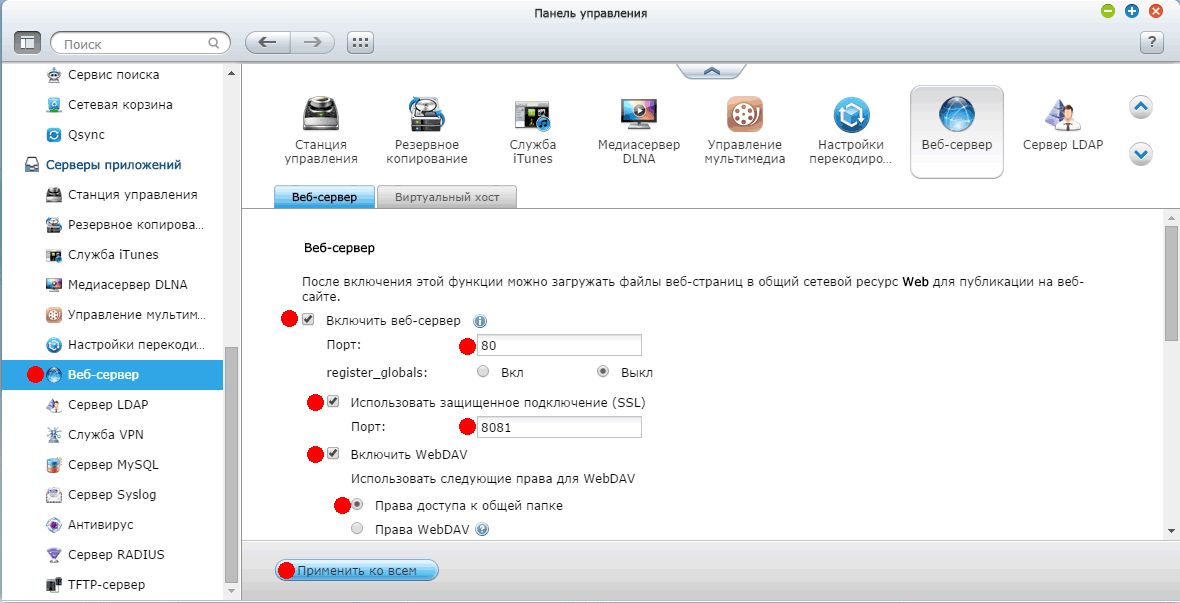

次に、ディスクアレイに移動して、設定を変更します。 すべてが図のようになっているはずです。

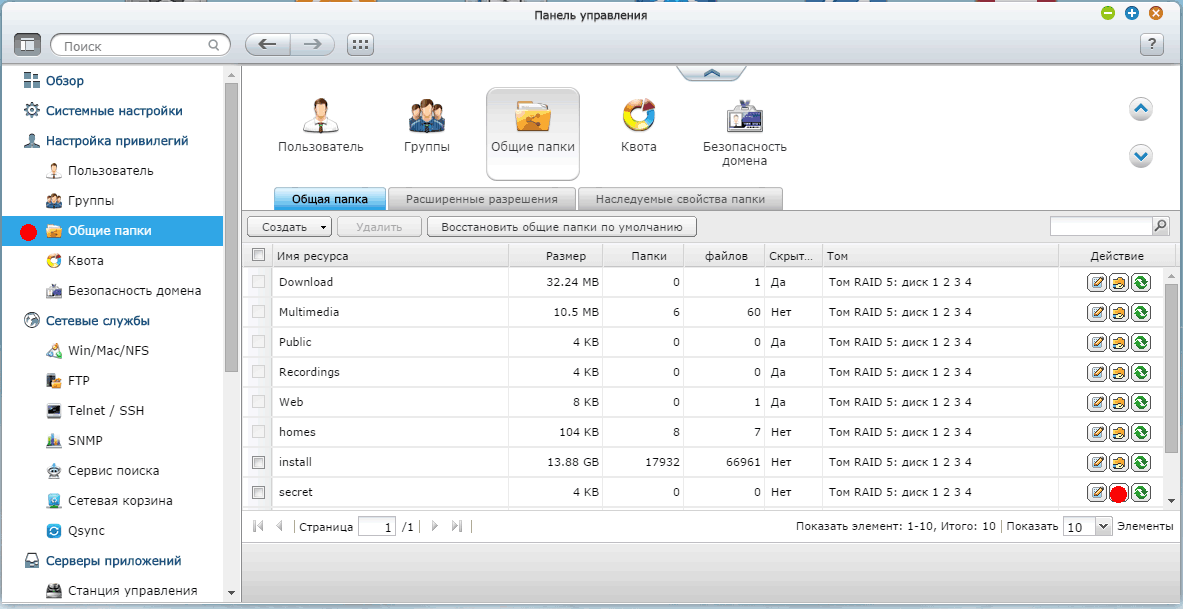

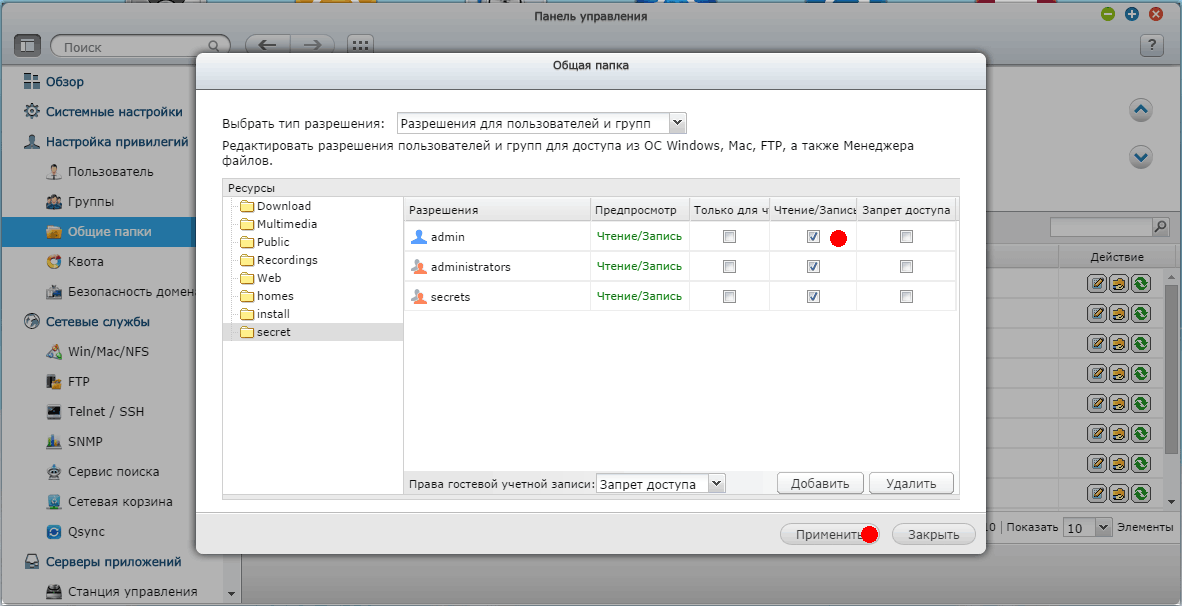

次に、共有フォルダーに移動し、共有するフォルダーの設定をクリックします。

フォルダーにアクセスできるユーザーとグループを選択します。

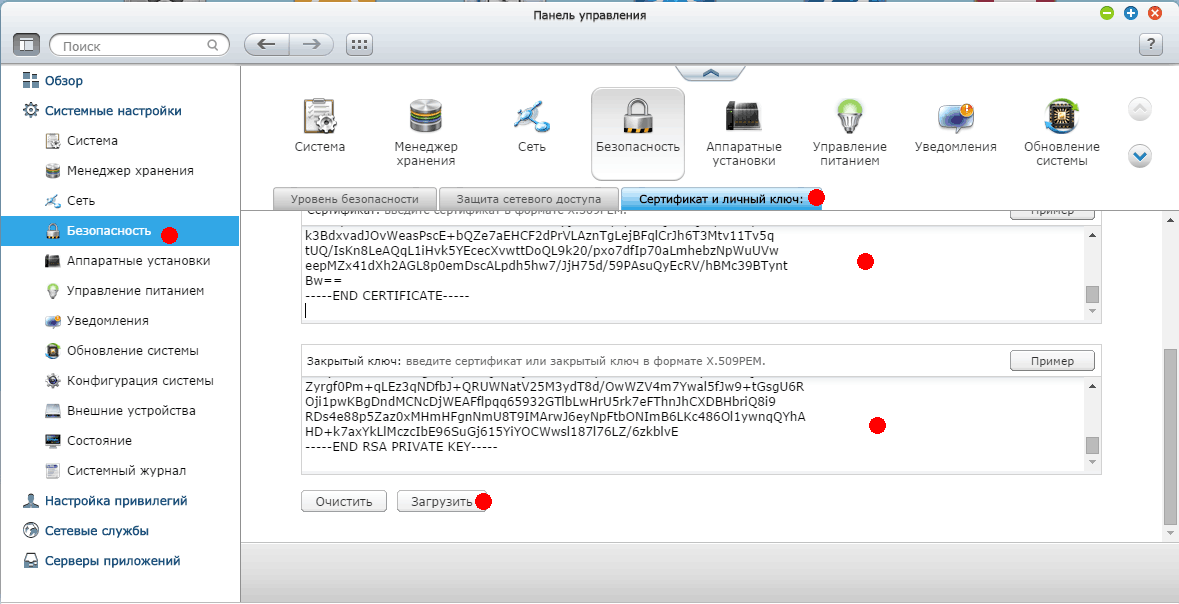

次に、証明書とキーを追加する必要があります。

セキュリティに移動します。

ノートブックでpriv.keyファイルとserver.crtファイルを並行して開き、server.crtのテキストを上のフィールドに、priv.keyのテキストを下のフィールドにそれぞれコピーします。 [ダウンロード]をクリックします。

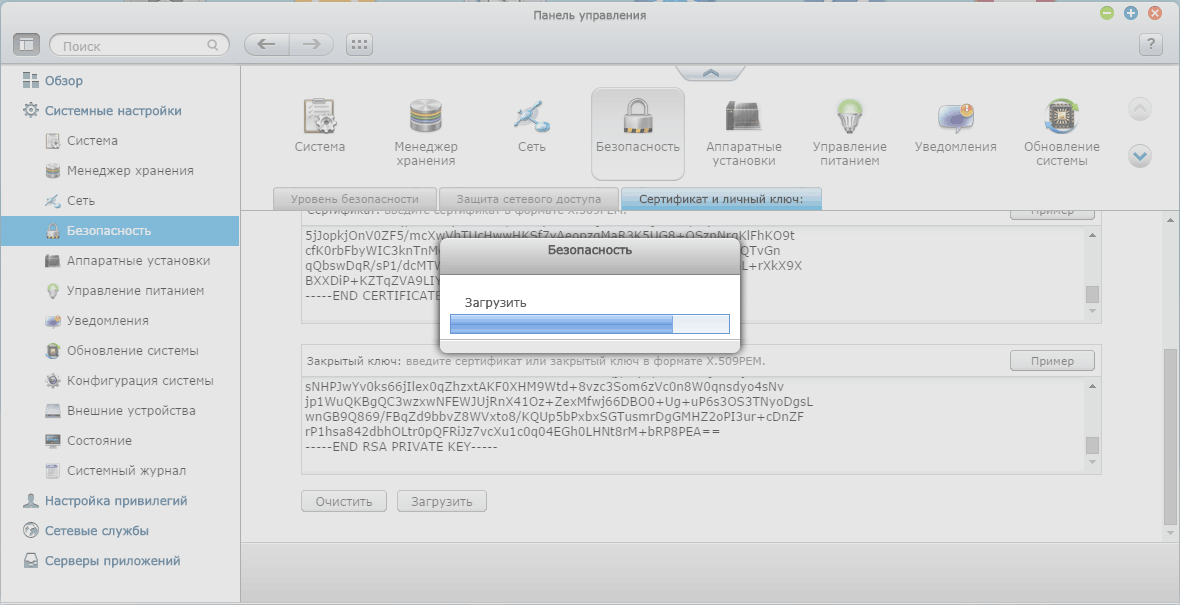

システムはそのようなウィンドウを発行します。 証明書をダウンロードしていることを示します。

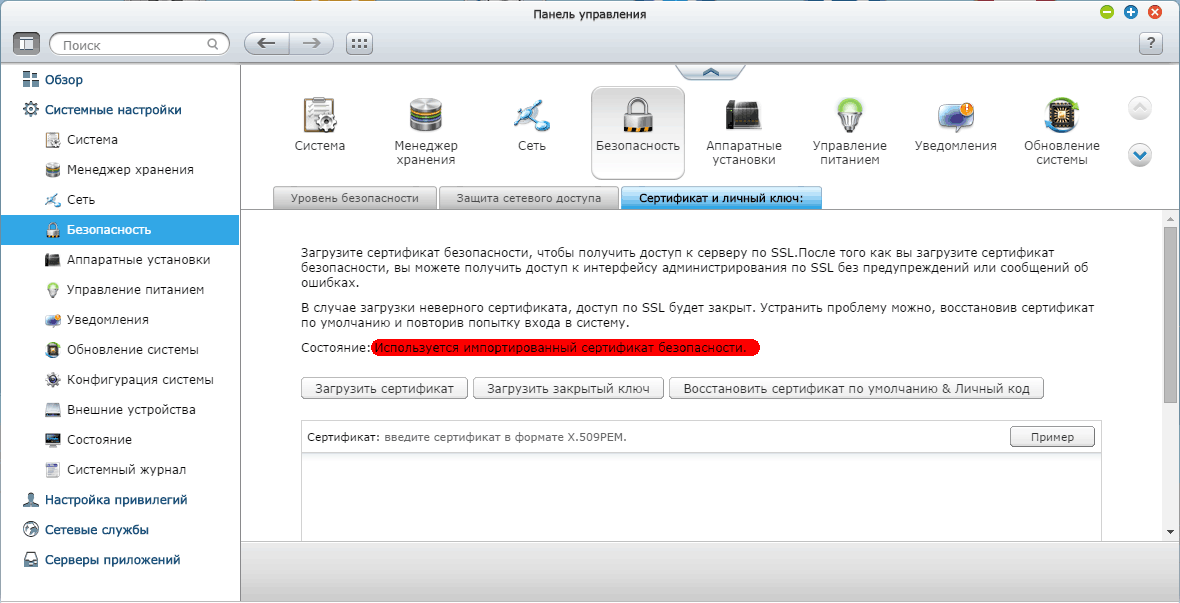

ロード後、次の碑文が表示されます。

ディスクアレイ上のすべての準備が整いました。

次に、コンピューターがディスクアレイに接続できるようにワークステーションを構成する必要があります。

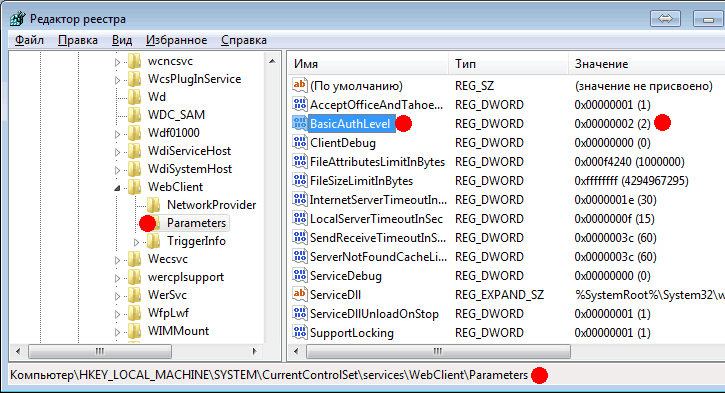

Windows 7に問題があります。 QNASでは、コンピューターのレジストリのセキュリティを変更する必要があります。

regeditをパスに沿って実行します。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\WebClient\ParametersBasicAuthLevelパラメーターを2に変更します

その後、コンピューターを再起動するか、webclientサービスを再起動します。

停止します。

C:\Users\raymond>sc stop webclient_: webclient: 20 WIN32_SHARE_PROCESS: 3 STOP_PENDING(STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN)__Win32 : 0 (0x0)__ : 0 (0x0)_ : 0x0: 0x0以下を開始します。

C:\Users\raymond>sc start webclient_: webclient: 20 WIN32_SHARE_PROCESS: 2 START_PENDING(NOT_STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN)__Win32 : 0 (0x0)__ : 0 (0x0)_ : 0x0: 0x7d0ID_ : 376:できた これで、ディスクアレイへの接続を試みることができます。

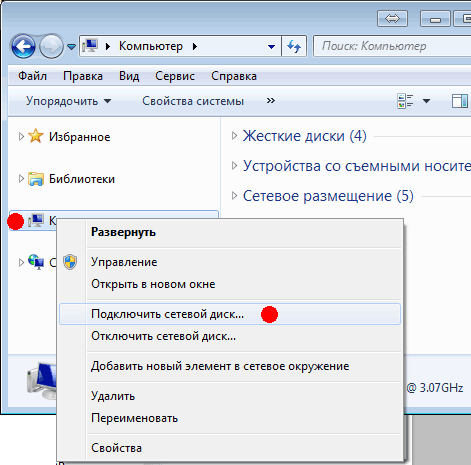

コンピューターを右クリックし、[ネットワークドライブの割り当て...]を選択します

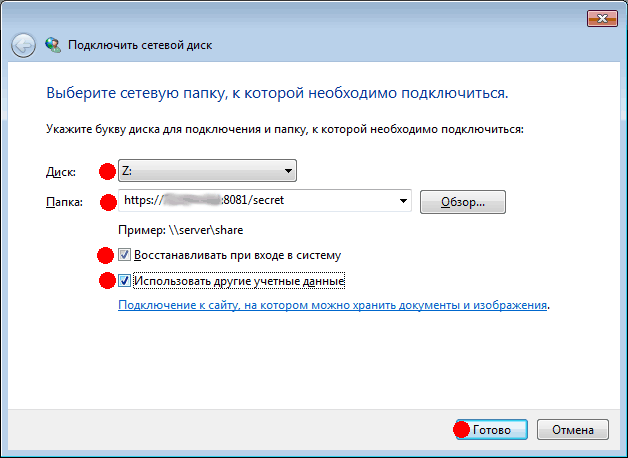

ドライブ文字を選択し、フォルダーフィールドにアレイのアドレスとポートと共有フォルダーの名前を書き込みます。

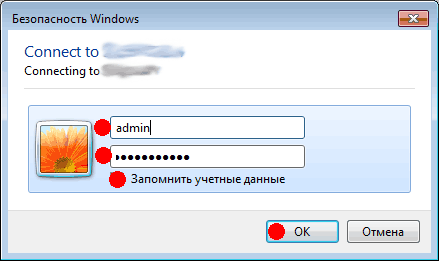

次に、システムはフォルダにアクセスするためのパスワードを要求します。 ディスクアレイの設定で打撃を受けたものを記述します。

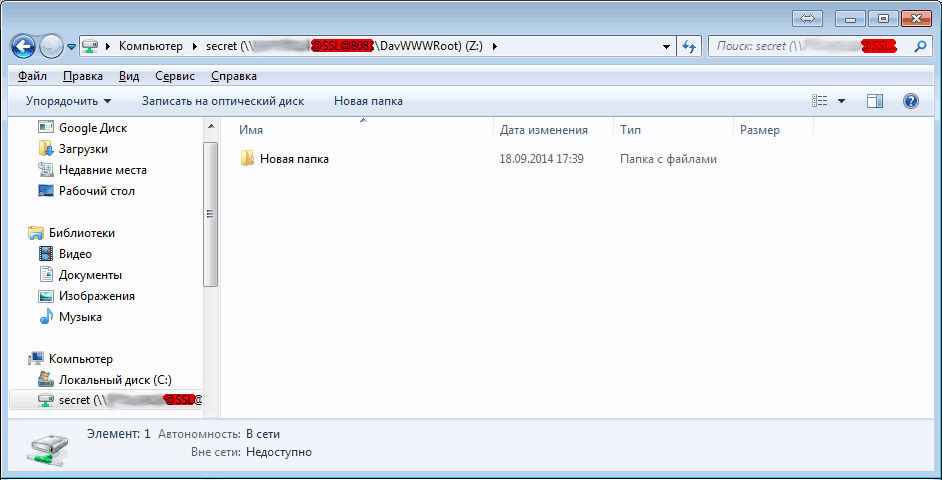

すべてが成功すると、SSL暗号化を使用したWebDavネットワークフォルダーが表示されます。

一般的に、すべてが準備ができています! 10年後、キーをやり直す必要があります。