現在、中規模から大規模の組織は、多くのインフラストラクチャIT製品と一連のビジネスアプリケーションに依存しています。 インフラストラクチャとビジネスアプリケーションの円滑な運用は、組織が正常に機能するための基本的に重要な条件です。 したがって、ITサービスの主なタスクは、この企業プラットフォームへのリアルタイムの中断のない安全で生産的なアクセスを確保することです。

同時に、ソリューションは多くの高い要件を満たす必要があります:企業のビジネスプロセスの継続性を確保し、厳格なセキュリティ基準を満たし、高いITインフラストラクチャパフォーマンスを維持し、組織の成長に応じて必要な拡張をさらに確実にするために簡単に拡張できるようにするため。

過去数年にわたって、特定のタイプおよびバージョンのオペレーティングシステムでのみ実行される大容量で重いアプリケーションのこの同じエンタープライズプラットフォームは、軽量でスケーラブルなクロスプラットフォームWebアプリケーションに変わりました。 私は、大規模なWebプロジェクト、フォーラム、その他のよく訪れるリソースについてだけ話しているのではありません。 現代のビジネスでは、CRM、ERP、その他のSAPおよび1Cに似たプラットフォームをWeb上で翻訳しています。 その理由は誰にでも明らかだと思います。 しかし、現代のビジネスがしばしば無視する小さな基盤が1つ残っており、せいぜい企業全体が業務を停止し、最悪の場合、機密情報の漏洩または損失が発生したことを思い出させます。

私の場合、プラットフォームはDDoS攻撃を受け、企業全体の仕事とクライアントの仕事を麻痺させたため、顧客は午前1時に問題を解決するために私に目を覚ましました。 記事を書くための主な助けとなった、Netscalerの仕組みに関する説明や説明はありません。

すべての始まり

お客様のウェブプラットフォームで最初に行わなければならなかったのは、外部ネットワークインターフェースを閉じることでした。 どういうわけか負荷を軽減するには、外部からのアクセスとテストのためにIPアドレスのプールを登録する必要がありました。 次に、同時セッションとリクエストの数を制限するようにWebサーバーを構成しました。 さらに、GeoIPを通じて、国は徐々に開かれ始めました。 次に、攻撃を撃退するための機能を追加するためにWebサーバーを再コンパイルする必要がありました。 failtobanが構成された後、cron用のスクリプトの数十行が記述されました。 16〜20時間かかりましたが、多くの「パッチ」が互いに衝突し、システム全体に「散らばっていた」ことが気のめいるようでした。 それにもかかわらず、攻撃は継続し、システムは503エラーで応答し続けたため、予防策を講じた者は誰もいなかったため、即座に対応する可能性はありませんでした。 これは、Citrix Netscalerですべてを1つの場所に感覚と感覚で設定するための一時的な手段として行われました。

Netscalerは、ほとんどのネットワークの問題またはボトルネックを解決する多機能プラットフォームです。 この製品は、レゴデザイナーと比較できます。レゴデザイナーのさまざまな部分からユニバーサルトランスフォーマーを構成できます。コンパクトでありながら、トラフィックを処理するために必要なすべてのツールを備えています。 Netscalerは、最新のすべてのハイパーバイザーの仮想VPXデバイスとしても、物理デバイスとしても使用できます。

仮想マシンをインストールして構成する

まず、citrix.comに

登録する必要があります。 会社ですでにCitrixを使用している場合は、既存のアカウントで製品をダウンロードできます。 そうでない場合は、[顧客アカウントの作成]を選択し、必要なフィールドに入力し、ユーザー名とパスワードを選択します。アカウントで既にログインしています。メールアドレスを確認する必要はありません。

Netscalerのダウンロード、インストール、構成

1. [

ダウンロード]セクションに移動します。

2. NetScaler ADCを選択し、ドロップダウンメニューから評価版と試用版ソフトウェアを選択して、検索ボタンをクリックします。

3. [すべてのNetScalerカスタマートライアルを表示する]リリースのセクションを展開します。

4. [無料で試す]を選択します。

5.フォームに入力し、[続行]をクリックしてダウンロードします。

6.ダウンロードページで、さまざまなハイパーバイザーのイメージが利用可能になります。自分に合ったものを選択してください。

7.ハイパーバイザーにNetscalerをインストールします。

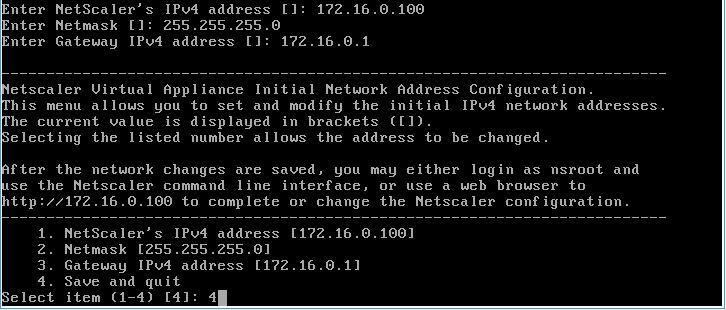

8.コンソールの最初の起動時に、設定ウィザードがあります。 データを提供する必要があります。 NetscalerはDHCPを受け入れず、複数の物理または仮想インターフェイスを持つことができるという事実にもかかわらず、論理的に1つのインターフェイスを持っています。 DMZゾーンで使用可能なローカルIPアドレスを指定する必要があります。 私は172.16.0.100を取りました

9.ブラウザでページ

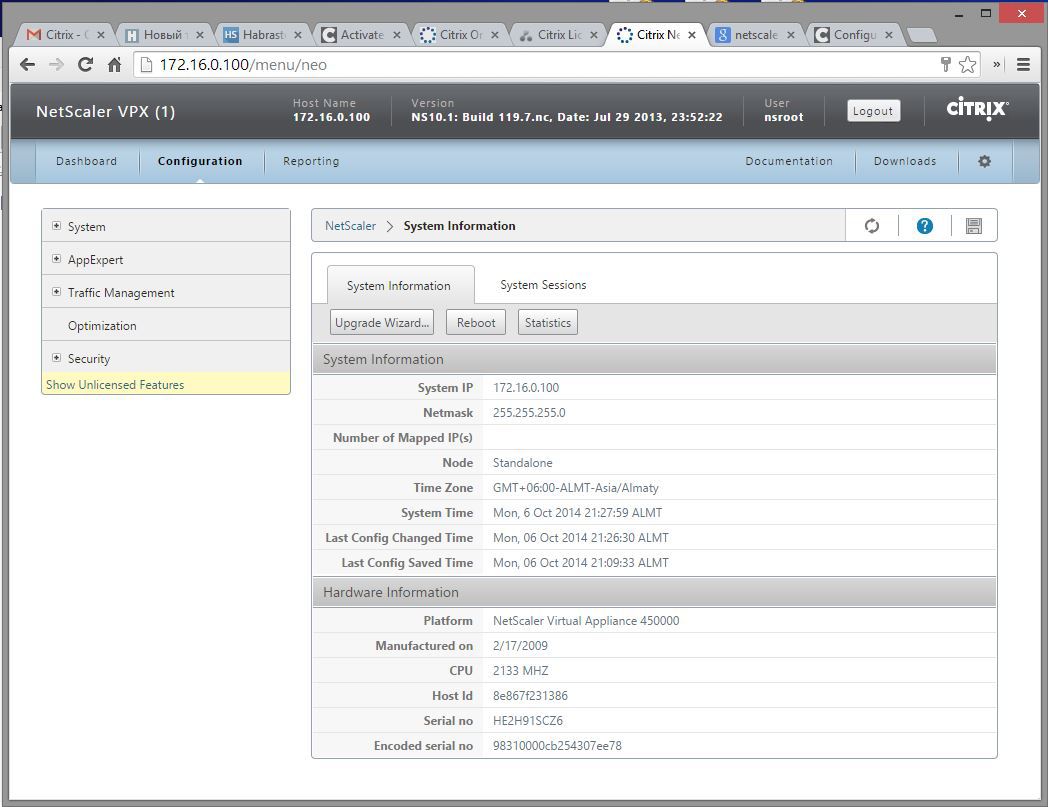

http://172.16.0.100を開き、ユーザー名/パスワードnsroot / nsrootでログインします

10.タイムゾーン、DNS、その他のIPアドレスを指定するよう求められます。 172.16.0.100は、Netscaler自体のアドレスです。 サブネットIP-他のサーバーおよびサービスと連携するために使用されるアドレス。 つまり、別々に飛びます-カツレツも:サービスを操作するための制御IPは1つ-もう1つです。 突然、2つのDMZゾーンまたはVLANネットワーク、または異なるマスクを持つネットワークがあります。 私の場合、ネットワークは1つなので、172.16.0.101を指定しました。

11. 2、3回クリックすると、[構成]タブが表示されます。

登録とライセンス

1.次に、ライセンスファイルをダウンロードする必要があります。 [マイアカウント]ページに移動し、[ライセンスのアクティブ化と割り当て]を選択して、隅にある[

製品が表示されない ]リンクをクリックし

ます。 メールで受け取ったライセンスコードを入力します。 [続行]を2回クリックすると、リストに製品が表示されます。 その瞬間から、ライセンスのカウントダウンが始まりました。

2. Netscaler Webインターフェイスの[構成]ページからホストIDバッファー(これはNetscalerのMACアドレスです)にコピーし、ライセンスをダウンロードする必要があるサイトに戻ります。

3. [ホストID]フィールドにMACアドレスを挿入し、[続行]、[確認]、[OK]の順にクリックすると、LIC拡張子でファイルのダウンロードが開始されます。

4.完了、これは90日間のライセンスです。

5. Netscalerインターフェースページ(以降NS)を更新し、ログインすると、再度ライセンスを指定するよう求められます。 ファイルを選択してダウンロードします。ダウンロードが成功したら、システムを再起動する必要があります。これはウィンドウに表示されます。

6.再起動後、[ライセンス]タブに90日間使用可能なものが一覧表示されます。

サーバー、サービス、ポリシー、ポリシーおよびルールの構成

1.すぐに、以前のバージョンが無料トライアルで利用可能であることを明確にする必要があります。 残念ながら、GUIによる完全な管理と構成には、Javaバージョン7/45 x86が必要です。 NSの新しいバージョンでは、JREの最新バージョンを使用できます。 ダウングレードを行いたくない場合は、コマンドラインを使用できます。 必要なコマンドはすべてセクションの最後にあります。 これを行うには、NSユーザー名/パスワードnsroot / nsrootでNSのIPへのターミナルSSHセッションを開きます。

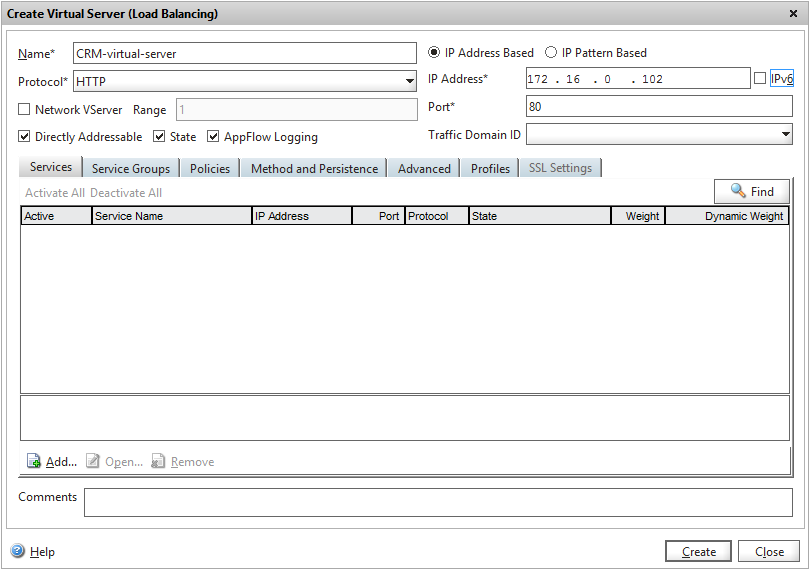

2.そもそも、保護したいWebサイトがあります。 彼には自分のドメイン名があり、IPアドレスが割り当てられています。 彼のネイティブIPアドレスは残りますが、NSに仮想サーバーを登録する必要があります。 これを行うには、VIPと呼ばれる無料のIPアドレスが必要です。このIPアドレスを介して、ユーザーは実際のWebサーバーにアクセスします。 Webサービスが外部の場合、IPは外部です(内部がそれぞれの場合)。 例として172.16.0.102を取り上げます。

3. [トラフィック管理]に移動し、[仮想サーバー]で[追加]ボタンをクリックします。

名前を考え出し、HTTPプロトコルを選択し、VIP(仮想IP)とこの仮想サーバーが動作するポートを指定して、[作成]をクリックしてから[閉じる]をクリックします。

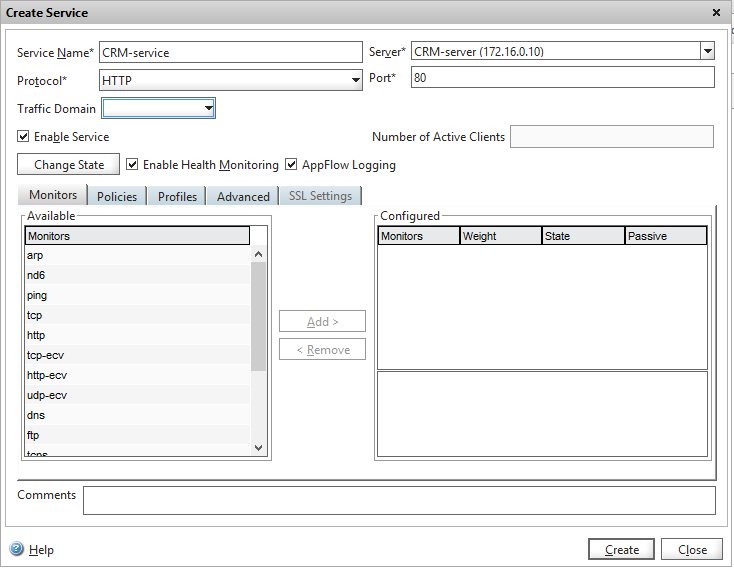

4. [サーバー]に移動し、[追加]をクリックして、Webサーバーのデータを指定します。 実際、名前を付け、IPアドレスまたは名前を示す必要があります。 サーバーは別のポートで他のサービスを使用する場合があるため、ポートは必要ありません。

5.ここで、仮想サーバーを特定のサービスの形式で実際のサーバーに接続する必要があります。 [サービス]に移動し、もう一度[追加]をクリックして名前を付け、サーバーが接続を受け入れるプロトコル、サービス、ポートを選択します。

6.作成したサービスを仮想サーバーに追加します。 [仮想サーバー]に移動し、[開く]をクリックし、[アクティブ]列にチェックを入れて[OK]を確認します。 その後、仮想サーバーが起動して実行されます。

7.すべての変更後、フロッピーディスクの形のアイコンをクリックして、現在の構成を保存する必要があります。

8.ブラウザでページ

http://172.16.0.102を開き、出来上がり、サイトが開きます。 最初から、これがどのように機能するかは完全には明らかではないため、私たちは何をしたかを分析します。

a)80番目のポートを介してHTTPプロトコル経由で仮想IPアドレスで動作する仮想サーバーを作成しました。

b)実サーバーに関するデータを追加しました

c)サーバーのポート80にHTTPサービスがあることを示した

d)仮想サーバーが特定のサービスのデータを処理することを提案した

e)設定を保存しました。

9.コマンドライン経由

add lb vserver CRM-virtual-server HTTP 172.16.0.102 80 add server CRM-server 172.16.0.10 add service CRM-service CRM-server HTTP 80 bind lb vserver CRM-virtual-server CRM-service save config

圧縮とトラフィックの圧縮

仮想サーバーは機能しています。 実サーバーが条件付きリンクを使用してHTMLコンテンツを作成する場合は、サーフィンすることもできます。そうでない場合、リンクがドメイン名を指す場合は、すべての完全リンクを条件付きに変更するか、DNSサーバーを変更する必要があります。 <a href='http://www.domain.com/page1'>リンク</a>などの完全なリンクが登録されているWebサイトがある場合、それを<a href='/page1'>リンクに変換する必要があります</a>。

すぐにやり直す方法がない場合は、DNSでAレコードをwwwに、ヘッドドメインを仮想サーバーのIPアドレス、つまり172.16.0.102に再割り当てします。

最初に整理できるのは、GZIP圧縮です。 この場合、実サーバーでの圧縮を無効にすることができます。 いいえ、NSはトラフィックをアンパックおよび再パックしませんが、プロセッサリソースを分離するために、Webサーバーにすべきことをさせます-完成したコンテンツを配ります。

1. [システム]> [設定]> [基本機能の設定]メニューで、[HTTP圧縮]チェックボックスをオンにします。

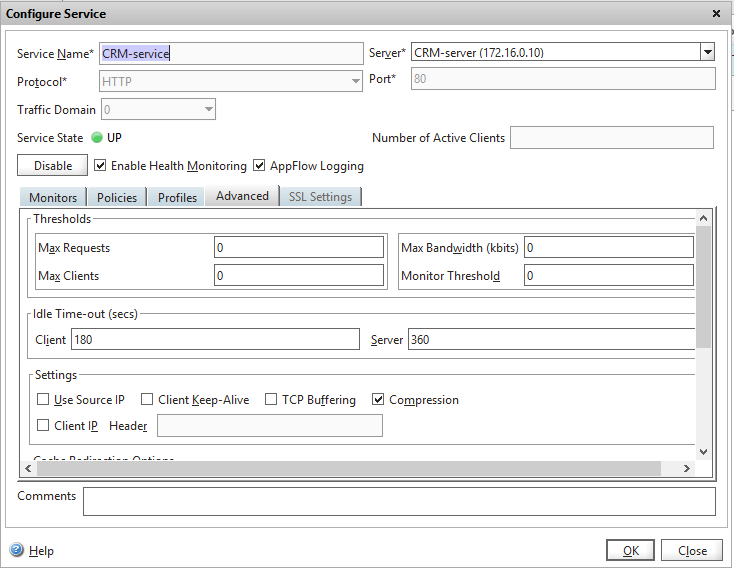

2. Webインターフェイスで、[トラフィック管理]> [負荷分散]> [サービス]に移動し、サービスを選択して[開く]をクリックし、[詳細設定]タブに移動して、トラフィックを圧縮することを選択します。 また、クライアントとリクエストの最大数など、他のパラメーターを指定することもできます。

3.これ以降、トラフィックは標準NS設定に従って圧縮されます。 しかし、すべてが圧縮されているわけではありません。 一部のWebサーバーのMIME設定で、text / javascriptの代わりにjs拡張のapplication / x-javascriptをそれぞれ指定すると、圧縮は発生しません。 この状況を修正するには、ポリシーを追加します。

メニューの[最適化]> [HTTP圧縮]> [ポリシー]に移動して、[追加]をクリックし、[クラシック構文に切り替える]をクリックして新しいルールを追加します。

4.ルールは作成されましたが、今のところアクティブではなく、機能しません。 ルールを右クリックして、[ポリシーマネージャー]を選択し、[応答]タブを選択してから、[デフォルトグローバル]、[ポリシーの挿入]をクリックし、ルールを選択して、最高の優先度を設定します。

5.このようなルールは、pdf、json、およびその他のタイプでも設定できます。 圧縮する最小サイズ、サブネット、ブラウザなどを指定することもできます。 など ルールはグローバルではなく、特定のサービスに対して作成できます。

6.コマンドライン経由:

enable ns feature cmp set service CRM-service -CMP yes add cmp policy ns_cmp_javascript -rule "RES.HTTP.HEADER Content-Type CONTAINS javascript" -resAction COMPRESS add cmp policy ns_cmp_json -rule "RES.HTTP.HEADER Content-Type CONTAINS json" -resAction COMPRESS add cmp policy ns_cmp_pdf -rule "RES.HTTP.HEADER Content-Type CONTAINS application/pdf" -resAction COMPRESS bind cmp global ns_cmp_javascript -priority 10001 -state ENABLED bind cmp global ns_cmp_json -priority 10002 -state ENABLED bind cmp global ns_cmp_pdf -priority 10003 -state ENABLED save config

データ保護

「だから何?」とあなたは言います。 そして、あなたは正しいでしょう。 上記のすべては、標準のWebサーバーで実行できます。 データをハッキングから保護するために、標準サーバーをトレーニングする方法はありません。 あなたは常にソースコードの正確さに頼らなければなりません。ほとんどの場合、私たちはそれを書きませんでした。 また、実行可能コードにエラーや欠点がないことを保証することはできません。

かつて、小さなチームで大規模なインターネットプロジェクトを開発していたとき、SQLインジェクションからの保護に戸惑い、データベースにアクセスするためのAPIを作成しました。 私のチームのプログラマーが何をしているかをチェックし始めるまで、私はプロジェクトについて落ち着いていました。 リンクによって値を渡すのではなく、SQLクエリを習慣から「アセンブル」し、クエリを文字列変数と数値変数と連結します。エスケープだけでなく、値の妥当性について変数をチェックすることも心配しません。 10〜15分でいくつかのSQL脆弱性を発見したオンラインバンクのサイトについて何と言えますか。 また、これに加えて、クロスサイトスクリプティング、Cookie偽造、悪意のあるJSONおよびXML要求の形成などもあります。

嬉しいことに、Netscalerはこれに非常に成功しています。

1. [システム]> [設定]> [基本機能の設定]メニューで、アプリケーションファイアウォールを確認します。

2. [セキュリティ]> [アプリケーションファイアウォール]メニューで、アプリケーションファイアウォールウィザードを起動します。

3.構成の名前を選択し、Web 2.0と入力します

4. [ルールの指定]で、すべてをそのままにして[次へ]をクリックします

5.次のダイアログで、Webサーバーが何に取り組んでいるかを確認します。

6. [署名アクションの選択]で、すべてをそのままにします。

7. [深い保護の選択]で、最初の4つのオプションをチェックします。 HTMLクロスサイトスクリプティングでは、デフォルトでHTMLタグがGETおよびPOSTリクエストで送信されることを禁止していることに注意してください。 任意のルールにフィルターと条件を設定できるため、これは怖いことではありません。

8. [ディープアクションの選択]で、ブロックするオプションをチェックする必要があります。 初期段階では、ブロックするのではなく、サイトを歩き回り、考えられるすべてのユーザーの行動をステージングし、統計が収集されたら、ブロックするものと追加ルールを作成する場所を決定することをお勧めします。 クロスサイトスクリプティングを除くすべてをすぐにブロックできます。

9.ルールを作成したら、ルールを開いて追加の設定を行う必要があります。

a)エンコーディングを設定します

b)ハッキングの試みがあった場合にユーザーがリダイレクトされるページを作成します。 これは通常ホームページですが、アクションが疑わしいと思われる情報を含む別のページを作成し、管理者、および必要に応じて所管官庁に送信することができます。

c)他の多くの微妙な設定。その説明はドキュメントにあります。

10.次に、サイトにアクセスし、ダミーSQLインジェクション

http://172.16.0.102/?Search=00&q=CB506-67902 'UNION SELECT aaa FROM aaaを使用してページを開き、メインページにどのようにスローされるかを確認します。

11. Cookieの編集、カップルの修正、ページの更新を可能にするプラグインをブラウザーに配置します。 あなたの側のクッキーは変更されませんが、ウェブサーバーに送信されません。 NSは、元のサーバーがストレージに渡したすべてのCookieをキャッシュします。 次のREQ要求で、NSが以前に設定されたCookieの不一致を検出した場合、NSは単にそれらをブロックします。

12. [クロスサイトスクリプティング]セクションで[ブロック]をオンにした場合、GETまたはPOSTリクエストを使用してHTMLを送信すると、メインページにもリダイレクトされます。

13.それは素晴らしいことではありませんか? 設定を詳しく調べてみると、自分にとって興味深く有用なものがたくさん見つかります。 NSはWebサーバーにキーを渡す前にキーをデコードするため、Cookieは、ユーザーがそのように偽造できないように、セキュリティを強化するためにエンコードできます。 検証またはエスケープのために、タイプの正規表現またはフィールド名の形式でデータ形式を指定できます。 HTMLまたはSQLをチェックするために、特定のページまたはフィールドに例外を作成できます。 NSを適切に構成すると、サイトのセキュリティが数百倍に向上します。

14.コマンドライン経由

enable ns feature AppFW add appfw profile crm-appfw-profile -type HTML XML set appfw profile crm-appfw-profile -cookieConsistencyAction block log stats learn set appfw profile crm-appfw-profile -bufferOverflowAction block log stats set appfw profile crm-appfw-profile -crossSiteScriptingAction log stats learn set appfw profile crm-appfw-profile -SQLInjectionAction block log stats learn set appfw profile crm-appfw-profile -startURLAction log stats learn set appfw profile crm-appfw-profile -defaultCharSet utf-8 add appfw policy crm-appfw-policy true crm-appfw-profile bind appfw global crm-appfw-policy 10 save config

DDoD攻撃を反映する

最後に、私たちはそれがすべてであるポイントに来ました。 保護の仕組みを詳しく調べない

ために、DDoSと戦うための記事

nginxモジュールを読むことができます。 原則は一対一ですが、実際の状況でこのモジュールを正常に起動することはできませんでした。

1.メニューの[セキュリティ]> [保護機能]> [HTTP DoS]に移動して、[追加]をクリックします。

2.名前に加えて、値を貼り付ける2つのフィールドがあります。 それらを数える方法を理解しましょう。

最初の「キュー項目数」フィールドは、サーバーの応答を待っているユーザーの定量的な値です。

1日あたり86400のユニークユーザー、1時間あたり3500人、1分あたり60人、1秒ごとに1人のユニークユーザーがあるとします。

もちろん、彼らは夜ではなく、日中はたくさんいます。 重要度を高めるために10倍して、1秒あたり10ユーザーを取得します。 一般的に、統計を見ることができます。

1人のユーザーが平均して1ページあたり5〜10個のリクエスト(html、css、js、imgなど)を要求し、5〜10秒間それらを見るとしましょう(だからAJAXが駆動します)。

つまり、負荷のピーク時のサーバーは、1秒あたり最大100件の応答を処理します。

Webサーバーが1秒あたり最大500の応答を送信できるが、1秒あたり10,000の要求、または20倍以上の要求を受信できるとします。

現在何人の実際のユーザーが問題を経験していますか? そうです、同じ10、残りは攻撃です。 パニックを始めるのはいつですか? 10直後? したいのですが、最小値は21ですので、そのままにしておきましょう。 つまり、データを受信するためのキューに21個以上のセッションがあるとすぐに、攻撃に対する自動保護がオンになります。

2番目のフィールドである[クライアント検出率]で。 これは、シラミをチェックするユーザーの割合です。 検証に1%を設定し、保護が自動的にオンになっている場合、サーバーからの応答の数は5(500 * 0.01)になり、10,000は順番に待機します。 つまり、実際のユーザーの0.05%だけがテストに合格します。 それでも、スキャンレベルが高い場合(たとえば、10%の場合、1000リクエストの値がチェックされます)、すべての発信トラフィックをチェックで詰まらせる可能性があり、チャネルが狭い場合はすでに攻撃で過負荷になっています。 しかし、チャネルが非常に厚いため、攻撃からすぐに戦い始めるために30〜35%を配置します。 このフィールドは空白のままにすることができ、NSが測定できるチャネルの幅、要求、応答、その他のインジケータの数に応じて、検証のレベルを変えることができます。

3.次に、[トラフィック管理]> [負荷分散]> [サービス]メニューに移動し、[開く]ボタンを使用してサービスを開き、[ポリシー/ HTTP DoS]タブで、新しく作成したポリシーを挿入します。

4.コマンドライン経由

enable ns feature HttpDoSProtection add dos policy crm-ddos-policy -qDepth 21 -cltDetectRate 33 bind service CRM-service -policyName crm-ddos-policy save config

Netscalerで他にできること

このことをよく知っています。 サイトに必要なものから、それは次のとおりです。

1.静的コンテンツと動的コンテンツを分離して、負荷を軽減します。

2.静的コンテンツのプロキシ。

3.特定の条件または時間に応じて、動的コンテンツをキャッシュし、キャッシュをフラッシュします。

4.サンプル数を減らすためのmySQLおよびその他のリレーショナルデータベースのプロキシおよびキャッシュ。

5.ネットワークアドレス、地理的位置、その他の多くのパラメーターによるトラフィックとコンテンツの分離。

6.トラフィックの暗号化。

7. DNSサーバーとして機能します。

8.デフォルトでは、NSはすでにICMPフラッドなどからのネットワーク保護をすでに持っています。

おわりに

すべてが非常に簡単に構成されますが、常に直感的ではありません。 この説明

は、ベンダーの

Webサイトで入手できます 。 ウェブサイト

http://netscaler.kzの主な機能についてロシア語で読むことができます。

このプラットフォームに関するロシア語の情報不足は、CIS諸国でのその普及率に大きく影響します。 したがって、明らかに、最新のネットワーク管理者はこの製品の機能を過小評価していました。

実際、2年前にシスコがACEバランサーのさらなる開発を停止することを正式に発表したことは無駄ではありませんでした。最近では、Netscalerが一部の一連のCiscoスイッチの一部になっています。

よろしくお願いします!