ユーザーファイルを暗号化するランサムウェアウイルスは、解読にお金を必要とするため、インターネットを何年も脅かしています。 しかし、今年10月、彼らは真剣に猛威を振るいました-明らかに、自動化の分野で新しい進化の跳躍を遂げました。 月の初めに、オーストラリア最大の放送局ABCの従業員、および国の郵便およびその他の公共サービスは、大規模な暗号ロックの対象となりました。 月の半ばに、10万人以上のアメリカ人がYouTubeビデオに表示される広告バナーを介してランサムウェアウイルスに感染しました。

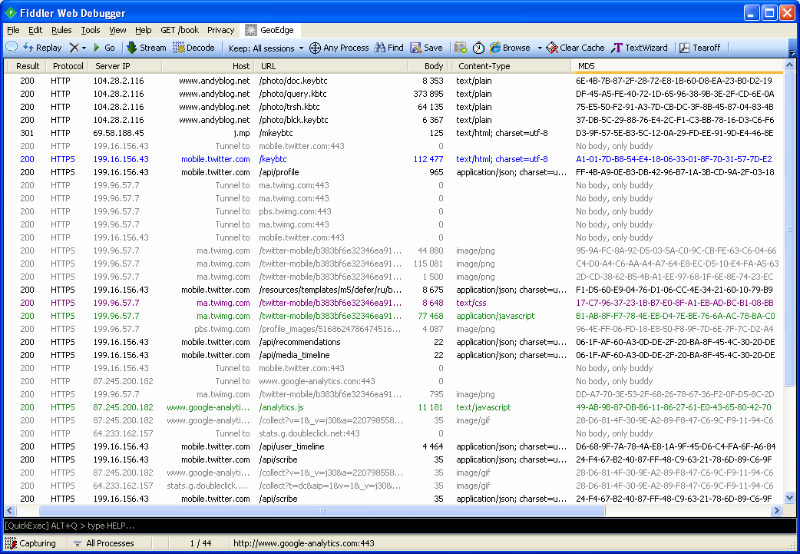

さて、10月の最後の日には、ロシアのインターネットセグメントで危険なランサムウェアが活性化されました。 ユーザーは、2.5 kbの難読化されたJavaScript(MD5 ea834605f6bee2d4680aae0936655a30)である悪意のあるファイルをメールで受け取ります。 トロイの木馬が起動されると、インターネットからダウンロードし、追加のコンポーネントを起動します。

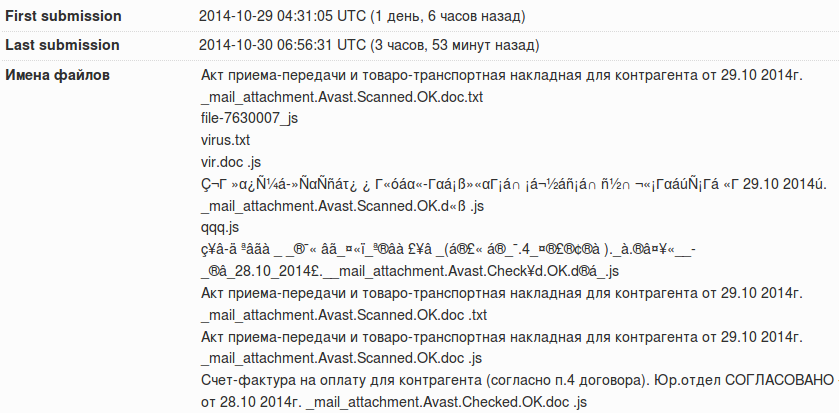

ウイルスの説明は

Virustotalにあり、スクリプトの難読化されていないバージョンもコメントに記載されています。 ファイルは、2014年10月29日と30日にリソースに繰り返しアップロードされていることに気付くかもしれません。

そして、メールで送信される感染ファイルの名前は次のようになります-基本的には、ウイルス対策(Avast.Scanned.OK)によってチェックされたと思われるビジネス文書を基本的に示しています

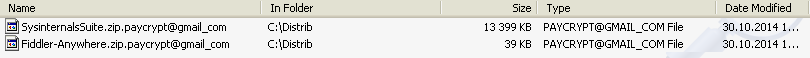

ユーザーが添付ファイルを開いて悪意のあるスクリプトを起動すると、ドキュメント、写真、データベース、およびその他の重要なファイルが「暗号化アルゴリズムRSA-1024を使用して暗号化された」ことが通知されます。

次に、ユーザーにはデジタル資産を保存するための詳細な手順が提供されます。これは、次の一連のアクションに要約されます。

- ファイルは暗号化されています。 24時間以内にKEYと一意のメールを送信してください。

- PCでKEY.PRIVATEとUNIQUE.KEYを見つけ、暗号化されたファイルをいくつか取得し、paycrypt @ gmail.comに送信しました

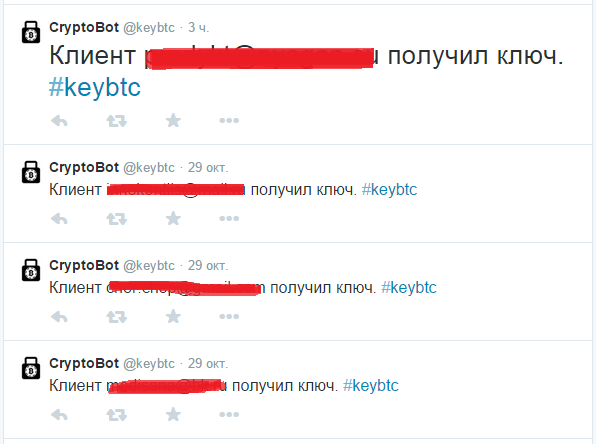

- しばらくすると、保証、指示、費用が記載された回答が得られます。 ツイッターをご覧ください。 全員が鍵を取得することを確認してください。 支払い後、復号化キー、ソフトウェア、および復号化の手順を受け取ります。

この命令で最も興味深いのは段落3です。これは、攻撃の被害者の電子メールアドレスに関する情報を公開している

Twitterアカウントを示しています。 これにより、収益化の継続が可能になるだけでなく(たとえば、ビジネスメールアドレスを示す被害者のアドレスにスパムを送信するなど)、被害者の評判を著しく損なう可能性もあります。

特に、一部の研究者はすでに

被害者のリストの分析を開始

しています-その中には、情報セキュリティに関与している企業を含む多くのIT企業がありました。

ほとんどの電子メール攻撃と同様に、この場合、攻撃時にほとんどのウイルス対策ソフトによって検出されなかったマルウェアのバージョンを使用しました。 この点で、Positive Technologiesの専門家は、あいまいな添付ファイル付きのオープニングレターを、おなじみの受信者からであってもアドバイスします。 インフラストラクチャレベルでは、ウイルス対策ソリューションに加えて、専用のサンドボックスを使用して受信メールをチェックし、アーカイブなどの実行可能コードを含むメール添付ファイルの受信を制限することをお勧めします。