アドビは、Flash Playerの予定外のアップデート(

APSB15-04 )をリリースしました。 今回は、ドライブバイダウンロード攻撃(マルウェアのサイレントインストール)を実行するために攻撃者によって使用された0day脆弱性CVE-2015-0313について話します。 これは2週間で3回目のFlash Player更新です。

前に書いた

ように 、アドビはFlash Playerの予定外のアップデートをリリースし、積極的に悪用されている他のリモートコード実行0day脆弱性を閉じました。

アドビは、Windows 8.1以前でInternet ExplorerおよびFirefoxを実行しているシステムに対するドライブバイダウンロード攻撃により 、CVE-2015-0313が積極的に悪用されているという報告を認識しています。

前回と同様に、MS IEおよびMozilla Firefox WebブラウザーのFlash Player脆弱性の悪用について話しますが、Google Chromeについては話しません。 Google Chromeには、タブ機能をシステム機能を実行するエクスプロイトから隔離するための本格的なメカニズムがあります。

完全なサンドボックス (

常に機能し、デフォルトで動作します )。 Firefoxに

はこのようなメカニズム

はありませんが、IEの場合

、デフォルトでは

アクティブではあり

ません (高度な保護モード)。 対応するコンテンツを再生するためのFlash Playerプロセスはブラウザ自体とタブプロセスのコンテキストで起動されるため、サンドボックスメカニズムは脆弱性を悪用するプロセスを大幅に複雑にするか、完全に不可能にします。

OS XのApple Safari Webブラウザーは、Flash Playerの

古いバージョンの使用を

ブロックし、 Adobeによって既に閉じられている脆弱性からユーザーを保護します。

プラグイン自体を無効にすることができます;さまざまなブラウザでこれを行う方法については

こちらをご覧ください。

Flash Playerを定期的に更新することをお勧めします。 Windows 8 / 8.1上のInternet Explorer 10および11やGoogle Chromeなどのブラウザーは、Flash Playerのバージョンを自動的に更新します。 IEについては、更新されたセキュリティアドバイザリ

2755801を参照してください。

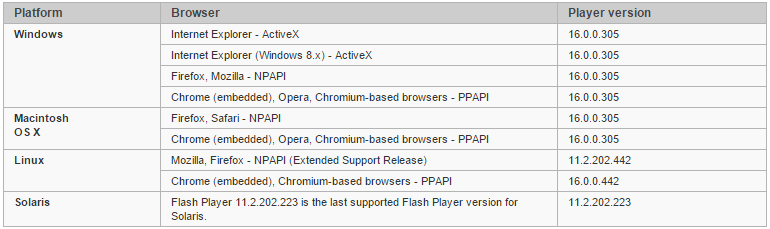

ここで関連性についてFlash Playerのバージョンを確認してください。以下の表は、さまざまなブラウザーのこれらのバージョンを示しています。

安全である。