私はすでに

、Alfa-Bankのモバイルアプリケーションの脆弱性について書きました。これにより、銀行のクライアントの声明を受け取ることができました。

今回は、

Ubank決済サービスモバイルアプリケーションを確認することにしました。

サーバーに送信されたリクエストを分析するために、私は再び

Fiddlerプログラムを使用しました。 それを設定する方法、私は再びそれを説明しません、興味がある人は

上の記事でそれについて読むことができます。 私が別のやり方でした唯一のことは、Google ChromeのPostmanプラグインではなく、Fiddlerに組み込まれたComposerツールを使用してリクエストを再現することでした。

アプリケーションからサーバーに送信されたリクエストを調べると、サポート付きの通信履歴を読み込むときに、ユーザーのセッションのメッセージ識別子がチェックされないため、メッセージIDをソートして、他のユーザーのサポートとの通信を取得できることがわかりました。

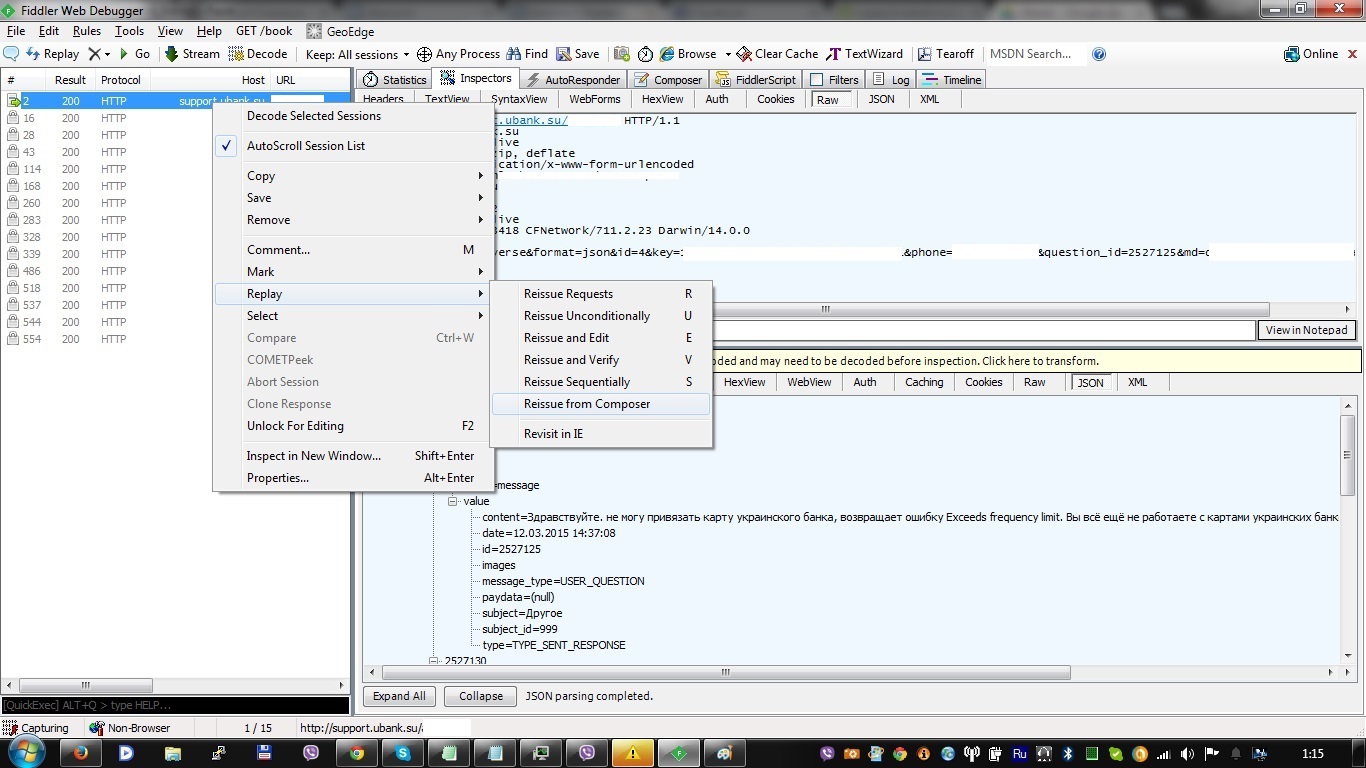

そこで、Fiddlerを使用して、サポートとの通信からメッセージの内容を受信する要求を記録しました。

次に、Composerで開きました。

要求では、question_idパラメーターの値を1増やして、サーバーに送信しました。

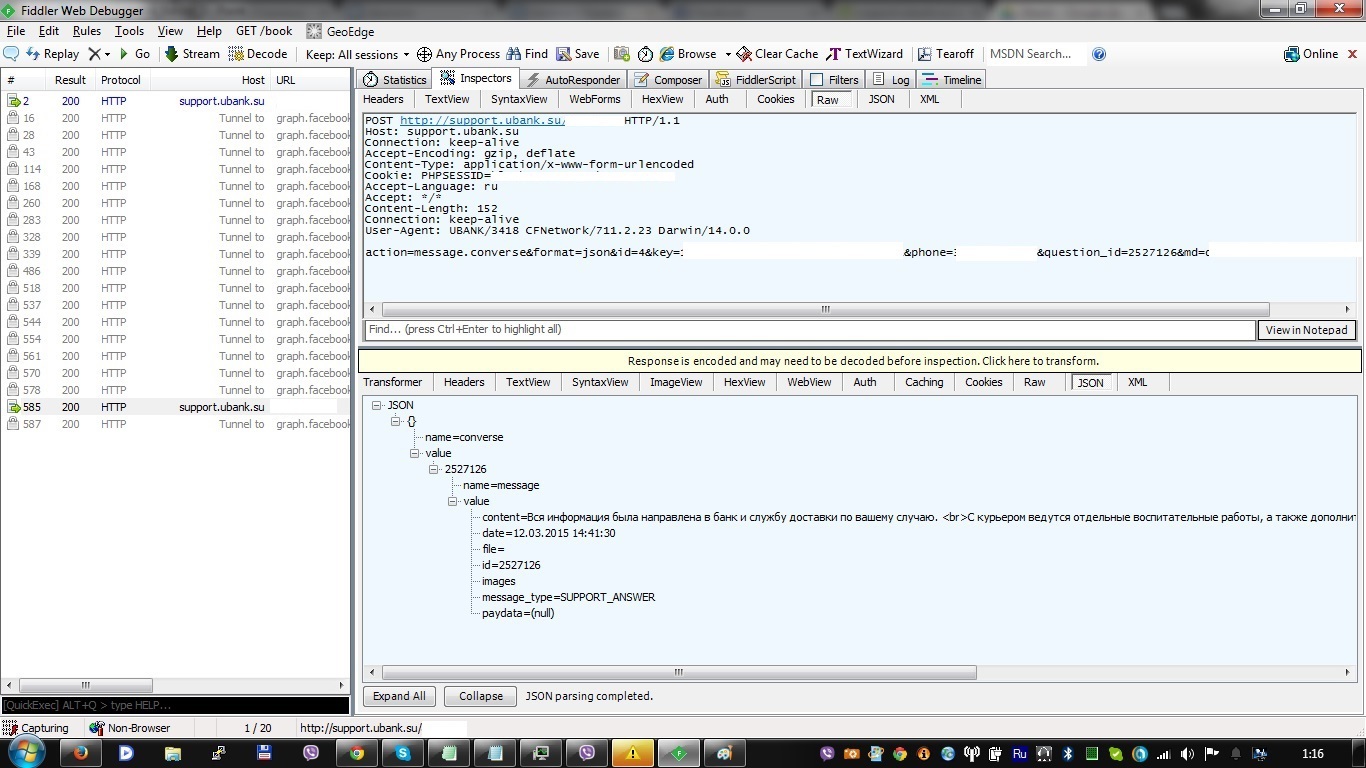

応答で、別のメッセージの内容を受け取りました:

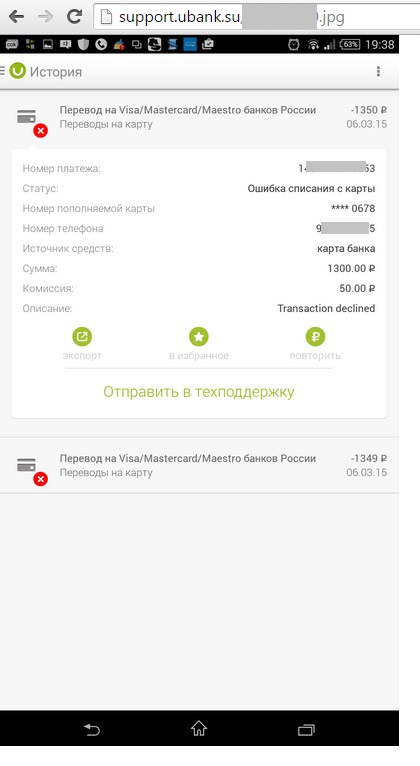

さらに分析すると、メッセージIDに加えて、メッセージで送信されたファイルがユーザーセッションへのバインドについてチェックされていないことがわかりました。

Alfa-Bankモバイルアプリケーションと同様に、Ubankアプリケーションも

SSL Pinningを使用しませんでした。これにより、攻撃者が被害者のデバイスに証明書をインストールした場合、

MitM攻撃を実行できました。

1)ユーザーは無知のために自分ですべてを行います。 たとえば、公共の場所でWi-Fiアクセスポイントにアクセスするには

2)購入した中古電話にはインストール済みの悪意のある証明書が既に含まれている可能性があります

3)証明書がたまたま攻撃者の手にある場合(たとえば、彼が電話をするように要求した場合)、iOSを搭載した電話機に証明書が数秒でインストールされます。

4)脆弱性を介したネットワーク機器の感染

このアプリケーションでMitM攻撃を実行すると、被害者のお金が失われます。アプリケーションの機能により、カードでウォレットを補充したり、P2P転送やその他の金融取引を行うことができるためです。 また、被害者が支払いを行うと、攻撃者は自分の詳細を置き換えて、自分のアカウントに資金をリダイレクトできます。

残念ながら、会社の代表者との私のコミュニケーションは、SSL Pinningの有用性についての議論以外の何ものにもつながりませんでした。

現時点では、会社に連絡してから2か月以上たっても、この脆弱性は未解決のままです。