Linux / Mooseマルウェアは、ネットワークルーターなど、Linuxを実行するさまざまなデバイスを侵害するためにサイバー犯罪者によって使用されます。 侵害されたルーターまたはその他のデバイスでは、Linux / Mooseはネットワークトラフィックをインターセプトし、オペレーターにプロキシサービスを提供します。 原則として、サイバー犯罪者は、人気のあるネットワークサービスからのサービスHTTPセッションCookie(Cookie)に関心があります。 攻撃者はそれらを使用して、プロキシを介してさまざまな不正なアクションを実行します。

マルウェアは通常の実行可能なELFファイルで表され、そこからすべてのデバッグ情報が削除されます。 Linux / Mooseはマルチスレッドを使用してさまざまなタスクを実行し、30を超えるスレッドを作成します。 それらの多くは、他のデバイスを自動的に検索して感染させるために使用されます。

一般的な情報Linux / Mooseは、他のルーター指向のマルウェアと比較して、異常なネットワーク侵入メカニズムを使用します。 また、DNSトラフィックのリダイレクト(DNSハイジャック)と、システムでアクティブになっている他のマルウェアプロセスの強制終了も専門としています。

特別な環境を作成することで、Mooseの動作に関するさまざまな統計を収集でき、感染システムと悪意のあるコードを狙ったネットワークサービスとの相互作用を追跡できました。 悪意のあるプログラムには、デバイスの再起動後も存続できるメカニズムが兵器庫にありません。 また、ボットネットオペレーターへのリモートシェルアクセスの提供に特化していません。

以下にリストするのは、Linux / Mooseを分析したときに得られた重要な調査結果です。

- このマルウェアは、ISPプロバイダーがユーザーに提供するものを含め、ホームルーターとモデムを侵害することを目的としています。

- Linux / Mooseには、ルーターがサービスを提供するネットワークに侵入するためのメカニズムが含まれています。

- 悪意のあるプログラムは、侵害されたデバイスを通過するトラフィックを傍受する可能性があるため、PC、ラップトップ、スマートフォンなどのさまざまな種類のデバイスをリッスンする可能性があります。

- Mooseは、侵害されたデバイスで包括的なプロキシサービス(SOCKSおよびHTTP)を起動します。これには、IPアドレスの固定リストからのみアクセスできます。

- オペレーターは、感染したデバイスを使用して、ソーシャルネットワークTwitter、Facebook、Instagram、YouTubeなどで不正行為を実行します。

- 攻撃者は、ルーターを通過するDNSトラフィックをリダイレクトするようにマルウェアを構成できます。 この手法により、彼らは中間者(MitM)のような攻撃を組織することができます。

- ムースはいわゆるに感染します。 MIPSおよびARMアーキテクチャで実行されるLinuxベースの組み込みデバイス 。

Mooseの調査では、このマルウェアの次の機能が示されました。

- 侵害されたルーターのLANインターフェイスを使用して、インターネット上でファイルを配布するメカニズムがあります。

- Mooseサービスはポート番号10073でリッスンします。これにより、特定のIPアドレスが侵害されたデバイスを介してプロキシ接続を確立できます。 プロキシの構成には、HTTP / HTTPSおよびSOCKSプロトコルが使用されます。

- 悪意のあるプログラムは、管理するC&Cサーバーから他のホストにトラフィックを誘導できるため、NATセキュリティシステムを効果的にバイパスできます。

- Mooseはルーターを通過するネットワーク接続をリッスンし、受信したトラフィックの一部をC&Cサーバーに送信します。

- Mooseは、侵害されたOS内の他の悪意のあるプログラムの存在を定期的に監視し、検出された場合にプロセスを強制的に終了します。

悪意のあるプログラムには、他のシステムを侵害する特別なメカニズムはありません。 弱いログイン資格情報を持つもののみが危険にさらされます。 Mooseは、OSまたはソフトウェアの脆弱性を使用して他のデバイスを侵害しません。 実際、最近のFireEyeの

報告によると、このような単純な侵害方法は依然として非常に効果的であり、これらの企業の漏洩または盗難の10の最も差し迫った原因の1つです。 以下は、Mooseの仕組みの一般的な概要です。

図 Linux / Mooseの一般的なスキーム。

悪意のあるプログラムは、管理するC&Cサーバーと定期的に対話します。C&Cサーバーのリストは、実行可能ファイルにハードコードされています。 これを行うために、悪意のあるプログラムはこれらのサーバーの1つを選択します。サーバーは将来、構成情報を提供し、指示を送信します。 このサーバーを構成C&Cサーバー(構成C&Cサーバー)と呼びます。 他の種類の制御サーバーもあり、C&Cレポートサーバー(レポートC&Cサーバー)およびC&Cリレーサーバー(リレーC&Cサーバー)という名前が付けられています。 Mooseは感染レポートを最初に送信し、2番目はNATトラバーサル操作に使用されます。

ネットワークサービスの侵害とプロキシの使用Mooseの分析で、Mooseが攻撃者に提供する多くの機会が見つかりました。 これらの機能は上記に示されています。 より詳細な画像を取得するために、感染したデバイスを独自に起動しました。 以下は、攻撃者による不正行為をさらに行うためにボットが盗もうとするHTTP Cookieです。

- Twitter:twll、twid

- Facebook:c_user

- Instagram:ds_user_id

- Google:SAPISID、APISID

- Google Play / Android:LAY_ACTIVE_ACCOUNT

- Youtube:LOGIN_INFO

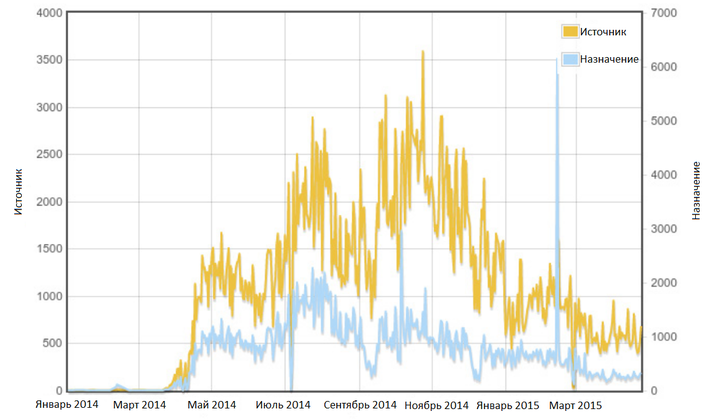

ファイアウォールで保護されている感染したルーターの1つのステータスを監視し、通過するプロキシトラフィックに関する統計を取得することができました。 統計は、2015年の春にほぼ1か月間収集されました。

図 ポートプロキシ統計。

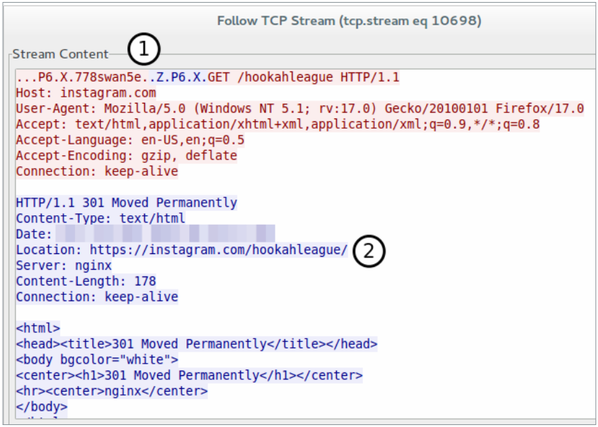

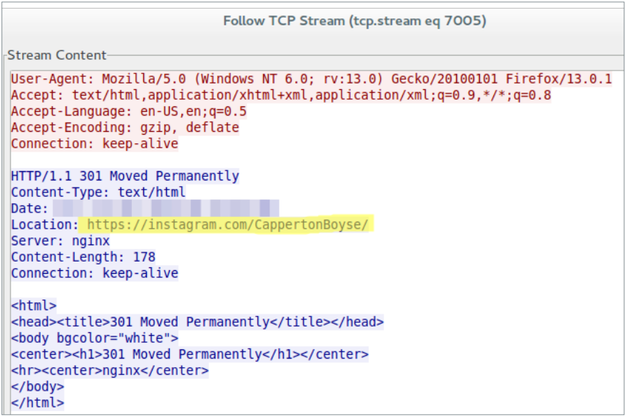

上の図は、このトラフィックのほとんどが暗号化されていることを示しています。 マルウェアオペレーターのトラフィックは、TCPポート番号2318を通過します。このポートは、感染したデバイスの外部IPアドレスとプロキシクライアントとの通信に使用されます。 感染したルーターで検出したトラフィックのほとんどはソーシャルサービスInstagram(HTTP)に属していたため、プロトコルのLocation:フィールドを使用して、プロトコルレベルがHTTPから安全なHTTPS接続のレベルにアップグレードされたことに注意してください。

図 Instagramサービスのサーバーは、HTTPプロトコルのLocationフィールドを使用してHTTPSプロトコルを使用するようにクライアント(偽アカウント)を転送します。

最初の段階では、SOCKSプロトコルを介してプロキシの使用を確認できます。その後、サーバー側からクライアントがHTTPSモードに切り替わるのを確認できます。 送信されたトラフィックは暗号化されていますが、宛先ホストのIPアドレスを確認できます。 さらに、サーバーとそのいわゆるサーバーを識別する証明書を検証できます。 共通名(CN)。 CNは、Webサイトの信頼性を確認できる必須の属性であり、送信されたトラフィックの目的の正確な説明を提供します。

図 侵害されたルーターの例を使用したサービスによるHTTPS(プロキシ)トラフィックの配信。

トラフィックのほとんどがTwitter、Instagram、Soundcloudのサービスに属していることがわかります。 右側の図は、「その他」項目に含まれるサービスを示しています。 暗号化されたデータに加えて、パッシブDNS情報メカニズムを介してプロキシトラフィックがルーティングされる自律システム(自律システム、AS)のデータを取得することができました。 以下は、Linux / Mooseの影響を受けている組織のリストです。

- フォトキ(ヤンデックス)

- Instagram(Facebook)

- ライブ(Microsoft)

- Soundcloud

- Twitter

- つる

- ヤフー

- YouTube(Google)

また、プロキシを介して行われたWebサービスに対するリクエストの数と、このプロキシが使用されたタスクに関する情報を取得することもできました。

図 プロキシアクティビティを視覚的に表現し、送信される情報の種類に応じてトラフィックが分散されます。

上の図は、トラフィックのほとんどが、前述のCN証明書、パッシブDNS情報、および自律システムのIPアドレスのおかげで特定されたネットワークサービスに属していることを示しています。 ボットネットトラフィックは、制御C&Cサーバーに送信され、常にTCPポート2318を対象としたプロキシ要求の数です。その他の要求はすべて「その他」タイプです。 明らかに、上記の統計は、サイバー犯罪者がソーシャルサービスへの不正アクセスのために感染したコンピューターを積極的に使用しており、平均して、毎日500を超えるリクエストが感染したルーターを通過していることを示しています。

努力にもかかわらず、侵害されたルーターの数を確実に計算することはできませんでした。 Moose自体は、そのような操作の実装を複雑にするような方法で作成されました。 ボットはP2Pプロトコルを使用しません。代わりに、制御するC&CサーバーのIPアドレスがコードにハードコードされています。また、IPアドレスの特定のリストからのクライアントのみがプロキシに接続できるようにします。 失敗のもう1つの理由は、調査を支援するホスティングプロバイダーの意欲の欠如でした。 感染したデバイスの数をカウントするために他のメカニズムを使用しました。以下にリストします。

ポート10073でMooseアクティビティを計算するための1つのそのようなメカニズムは、

インターネットストームセンターでした。 このポートはIANAによって規制されておらず、一般的なソフトウェアによって使用されていないため、このポートを通過する異常に大量のトラフィックは、この悪意のあるプログラムのアクティビティを示しています。

図 ポート10073で侵害された可能性のあるデバイスのアクティビティ。

上の図では、2014年半ば以降、より正確には4月以降、Mooseアクティビティの大幅な増加が見られます。 作成者自身がマルウェアを常に更新しているにもかかわらず、2014年7月末にこのマルウェアに最初に遭遇しました。2014年の終わりに、その活動は減少し始めました。

ボット自体では、攻撃者は非常に攻撃的な配布メカニズムを作成しました。 以下は、24時間以内に侵害する新しいデバイスを検索するボットのアクティビティの統計です。

図 24時間での新しい侵害デバイスのボットスキャン統計。

24時間で、ボットはポート10073への接続を17万回試行しました。これは23万の一意のホストに対応します。 これらのうち、36の接続が成功し、TCP接続(ハンドシェイク)で終了しました。これは、これらのデバイスが侵害される可能性があることを意味します。 18,000個の一意のホストで行われたTelnet接続での85,000回の試行のうち、161回の試行がTelnet資格情報の要求で終了しました。

実際、これらの統計は、マルウェアが実行されている機器の種類に大きく依存するため、不正確な場合があります。 ボットをソフトウェアエミュレーションモードで実行しました。これは、マルウェアの動作を遅らせる要因です。 つまり、このデータが実際に感染したデバイスのデータとどれだけ一致するかはわかりません。

また、Rapid7の友人に、ポート10073と23(Telnet)の両方の可用性についてインターネットアドレススペースをスキャンして、「Moose Orientation」に該当するデバイスとコンピューターの全体像を取得するよう依頼しました。 100万個のIPアドレスがこの要件を満たしていることが判明しました。 この数から、Telnet接続の資格情報を要求しなかったデバイス(IP)の数を引くと、潜在的に感染したホストが約5万台になります。

Linux / Mooseマルウェアは、その実行環境としてLinux OSを必要とします。 Mooseの実行可能なELFファイルは、

uClibcと呼ばれる組み込みシステム用の一般的なCライブラリに依存しています。 今日まで、多くのいわゆる。 Linuxを実行している組み込みシステム。これはルーターおよび高レベルのネットワーク機器に適用されます。 感染したデバイスの中には、他のデバイスよりも識別しやすいものがあります。 たとえば、システムでの起動後、マルウェアはディスク上のファイル/home/hik/start.shの存在を確認します。 このファイルは通常、組み込みシステムのマルウェア

の被害者であるHikVisionのDVRデバイスにあります。

次のベンダーのデバイスは、Linux / Moose感染に対して脆弱です:Actiontec、HikVision、Netgear、Synology、TP-Link、ZyXEL、Zhone。 さらに、Hospira Drug Infusion Pumpなどの医療機器も脆弱です。

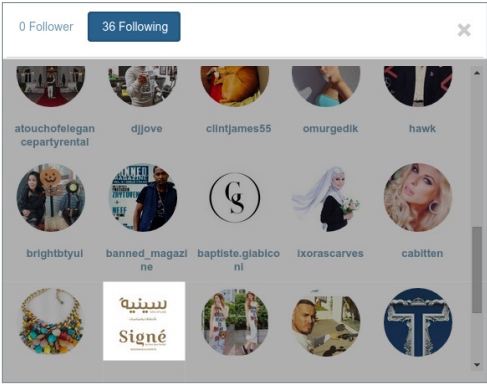

すでに述べたように、攻撃者はLinux / Mooseを使用して、さまざまなソーシャルサービスのHTTPセッションのサービスデータを盗みます。 このデータは、これらのサービスの不正な活動に使用されます。これには、トランザクションの配置、新しいフォロワーまたはサブスクライバーの不正行為などが含まれます。 これらすべての操作を実行するためにボットが使用されているため、感染したルーターの1つで、1か月以内に700を超えるInstagramアカウントにアクセスしようとするマルウェアの試みを観察することができました。 次の偽のアカウントは、この目的のために攻撃者によって特別に作成されました。

図 偽の攻撃者アカウント。

数日後、このアカウントは既に30〜40のソーシャルサービスアカウントをフォローしていました。

図 偽の攻撃者アカウント。

以下は、WiresharkツールのHTTPトラフィックのスナップショットです。 プロトコルヘッダーの[場所]フィールドには、ユーザー名が表示されます;この行は黄色で強調表示されています。 オペレーターは、フォローしているユーザーのリストをすぐにはロールアップしませんでしたが、アクティビティの特定の間隔で、不正なアクティビティを隠しました。

図 サイバー犯罪者によってプロキシされたInstagramトラフィックの断片。

数時間後、このアカウントはすでに36人のユーザーをフォローしていました。

図 偽のInstagramアカウント。

図 ユーザーの後に攻撃者アカウントが続きます。

アカウントの1つに、偽のInstagramユーザーが続いていることに気付きました。 少数の出版物にもかかわらず、彼には異常に多くのフォロワーがいます。

図 1人のユーザーのアカウント、その後に上記の偽のアカウントが続きます。 1週間後、彼のフォロワーの数が数倍に増えました。

ルーターDNSサービスの侵害前述したように、ボットはルーターのDNSクエリ(DNSハイジャック)を攻撃者に必要なアドレスにリダイレクトできます。 このような操作は、ルーターの感染時にのみ起動されるペイロードコードによって実行されます。 さらに、デフォルトでは、C&CサーバーはボットにDNSリダイレクトを使用するコマンドを提供しません。 以下は、攻撃者がその目的のために使用できる典型的なDNS侵害スキームです。

- 攻撃者は、1つのISPプロバイダーのユーザーのホームルーターなど、互いに近くにあるルーターにマルウェアを感染させます。

- Mooseは、ネットワークサービスCookieのCookieインターセプトを想定しています。

- ユーザーがサービスアカウントにログインすると、悪意のあるプログラムがこのCookieデータを攻撃者に送信します。

- 攻撃者は、それに応じてボットにコマンドを送信します。Telnet経由で接続する前に、侵害設定のホストチェックがオフになり、DNSハイジャック設定がオンになり、外部に近いIPアドレスの範囲でホストに感染するように新しい被害者デバイスの検索フローのバランスが取られますルーターのIPアドレス。

- 侵害に対してホストチェックがオフになっているため、Mooseは既に侵害されたデバイスに再感染します。 この再感染の過程で、ボットは偽のDNS IPアドレスを注入します。

- ユーザーは自分のルーターが危険にさらされていることに気づかないままで、自分のプログラムを偽のIPアドレスにリダイレクトします。

さらに、ボットは、フィッシングサイト、マルウェアを指すようにDNSレコードを構成し、攻撃者が中間者(MitM)などの攻撃を実行できるようにして、作業中にクライアントが安全なHTTPS接続に切り替えられないようにします。このサーバーまたはそのサーバーで。

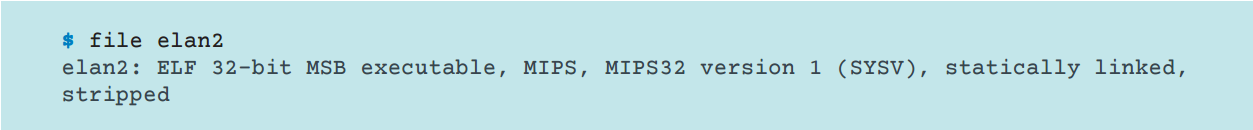

仕事の一般的なスキーム既に述べたように、Linux / Mooseは実行可能なELFファイルで表されますが、デバッグ情報はまったくありません。 これらのファイルは、uLibcライブラリを使用して静的にコンパイルされます。 この場合、マルウェアはその実行をマルチスレッドに依存し、同時に感染手順中に30を超えるスレッドを作成します。

図 悪意のある実行可能ファイルに関する情報。

分析のサンプルとして、MIPSアーキテクチャで実行される悪意のあるプログラムのバージョンを選択しました。 悪意のあるコードの断片のさまざまなスクリーンショットは、この特定のアーキテクチャに属します。 また、ARMアーキテクチャの同様のサンプルをざっと見てみましたが、ほとんど同じであることがわかりました。 以下は、Mooseのさまざまなコンポーネントの操作と相互作用の図です。

図 Mooseコンポーネントの相互作用図。

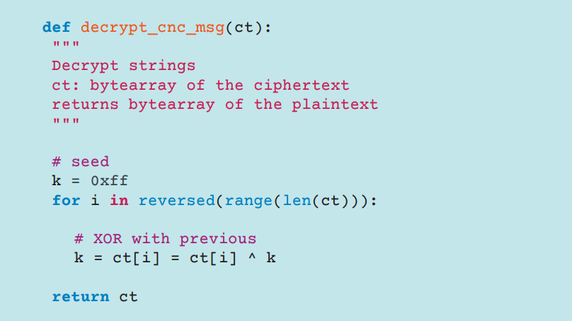

このマルウェアは特別な機能を使用して、C&Cサーバーに送信されるメッセージを難読化します。 この機能は、Mooseのさまざまなオプションとコンポーネントで同じです。 以下は彼女のPythonコードです。

図 機能難読化メッセージCおよびCサーバー。

デバイス感染Mooseは、自動的に増殖する能力があるため、ワームなどのマルウェアのクラスに起因すると考えています。 これを行うために、ボットは3セットのストリームを起動します。1つ目はランダムIPアドレスをスキャンし、2つ目は特定の範囲のアドレスをスキャンし、3つ目はルーターの各ネットワークインターフェイスで作成されたストリームです。 スレッドは同じコードを実行します。これをスキャナースレッドと呼びます。

これらの各セットのスレッド数は、構成CおよびCサーバーによって決定されます。

cnccfg_nb_thdscan_localパラメーターは、ルーターの外部IPアドレスに近いIPアドレスの範囲をスキャンするスレッドの数を決定します。

cnccfg_nb_thdscan_extパラメーターは、ランダムに取得されたIPアドレスをスキャンするために使用されるストリームの数を決定します。

cnccfg_flag_scanner_snifferパラメーターは、後者のケースを定義します。 実際の状況では、1番目のセットの実行中のスレッドが10個、2番目のセットのスレッドが20個、後者の場合のルーターの各インターフェイスに対して1個のスレッドが観察されました。

次の図は、IPアドレス空間をスキャンするための上記のスキームを示しています。

図 IPアドレス空間をスキャンして、新しい被害者を見つけるためのメカニズム。

各IPアドレスで、悪意のあるコードは次のアクションを実行します。TCPポート番号10073に接続する機能をチェックします。TCPハンドシェイク手順に成功すると、さらなるアクションを拒否し、このホストがすでに感染していると見なします。 これに関する情報は、レポートC&Cサーバーに送信されます。