Linux / Mooseマルウェア分析の前のパート[

1 ]、[

2 ]では、すべての動作メカニズムを備えたメールを見ました。 このパートでは、システムから他の悪意のあるプログラムを削除する可能性と、C&Cサーバー構成を使用したボットの動作のプロトコルを検討します。

ボットには、システムから他の悪意のあるプログラムを削除する機能があると既に述べました。 構成C&Cサーバーは、プロセス実行可能ファイルの名前のリストを提供します。 1時間ごとに、ボットはプロセスのリスト/ proc / pid /を調べて、プロセスが開始されたコマンドラインを調べます。 コマンドラインには、プロセスの名前と起動時に渡される引数が表示されます。 このプロセスのリストを調べると、Mooseは上記の「ブラックリスト」から各プロセスに

killシグナルを送信します。 このリストは、マルウェアの本体に組み込まれています。

このMoose関数には、特別な

cnccfg_flag_killprocess構成フラグの存在も必要です。 観察したサンプルでは、このフラグは常に設定されていました。 以下はそのようなリストの例です。

これらの行はすべて、ビットコインマイニング操作を実行するソフトウェアに関連しており

、他の悪意のあるプログラム

によって使用されます。 おそらく、これらのプロセスの強制終了は、マルウェアがアクションを実行するために使用するシステムの限られたリソースを解放するために実行されます。 文字列「cmd.so」はSynology Disk Minerソフトウェアを、「/。usb2」、「/。scan」、および「/ Ipt」はARM Linux(

Linux / Svirtu )でビットコインをマイニングする別のワームを

指します。 また、このマルウェアは弱い資格情報を使用してシステムに侵入し、Mooseの潜在的な競合他社に侵入させます。

構成CおよびCサーバーとの対話のプロトコルネットワークプロトコルの詳細な説明により、影響を受ける組織はこの情報を使用してマルウェアに対する保護を開発できます。 Linux / Mooseオペレーターは、悪意のある製品による検出を回避するために、Moose実行可能ファイルの再コンパイルとその変更を使用します。 一方、ネットワークプロトコルの変更は非常に時間のかかるタスクであり、多くの時間を必要とするため、プロトコルの機能に関するデータの公開は攻撃者の作業に悪影響を及ぼす可能性があります。

キャプチャされたトラフィックの難読化を迅速に解除して分析するには、Githubのストレージに

アップロードしたツールを使用することをお勧めします。 トラフィックを表示するために、

tsharkやPythonコードなどのコマンドを追加しました。

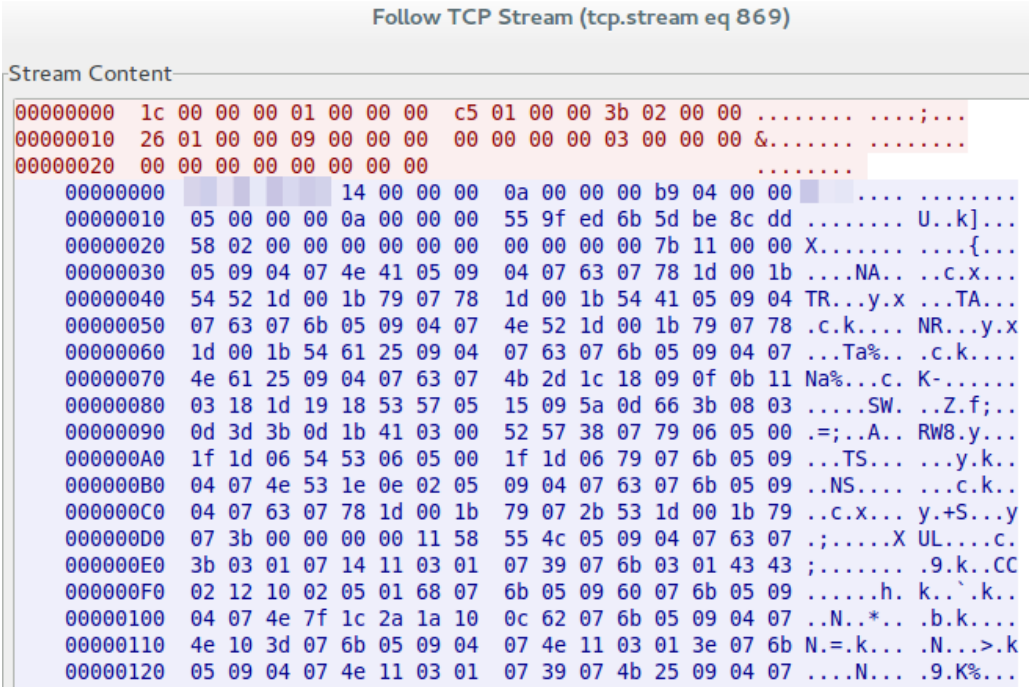

ボットと構成C&Cサーバーの間には、2種類の対話があります。 最初は1時間ごとに実行され、2番目は4時間ごとに実行されます。 それらの主な違いは、ボットへのさまざまなパラメーターの転送です。 最初のケースでは、ログイン/パスワードのペアのセットの転送が使用されます。これは、ルーターにブルートフォース攻撃が実行されて感染するときに使用されます。 そのような相互作用の断片を以下に示します。

図 ボットとC&Cサーバーとのやり取りの断片。

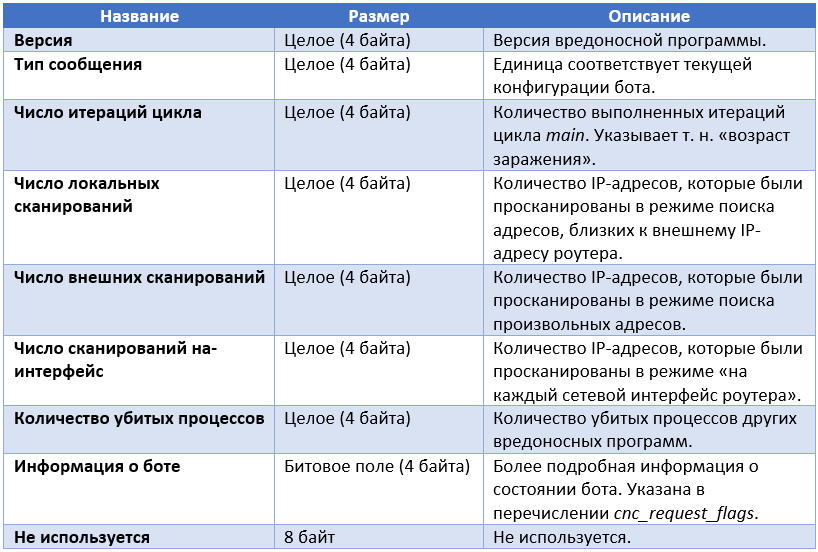

ボットは、次の構造のメッセージを構成CおよびCサーバーに送信します。

ビットフィールド「ボット情報」を以下に示します。

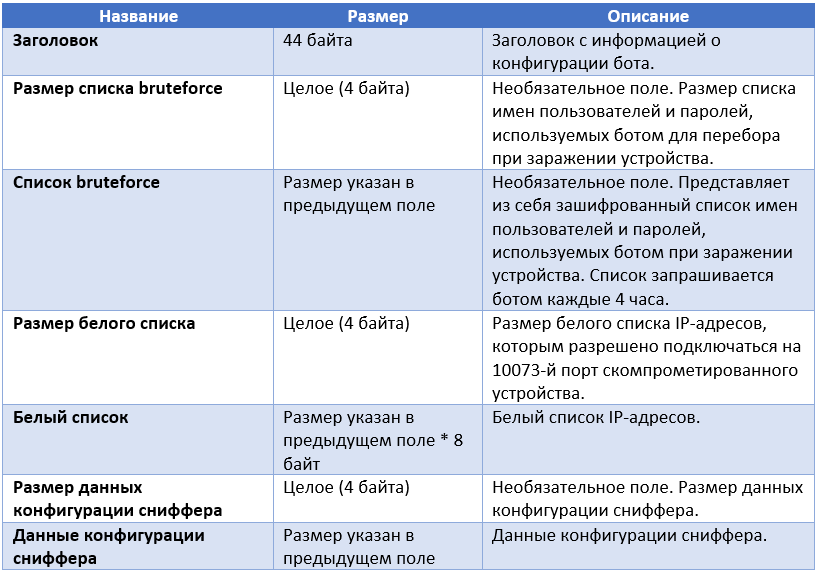

C&C構成サーバーは、次の構造のメッセージでボットに応答します。 構成情報ブロックで構成され、その一部はオプションです。 そのようなメッセージの形式を以下に示します。

サーバーメッセージヘッダーの形式を以下に示します。

以下は、「詳細設定」のフラグです。

各ホワイトリストは、次の構造の形式で表示されます。 それらの番号は、「ホワイトリストサイズ」という別のフィールドで示されます。

同じことがスニファー構成要素にも当てはまり、それらには特別な構造が使用されます。

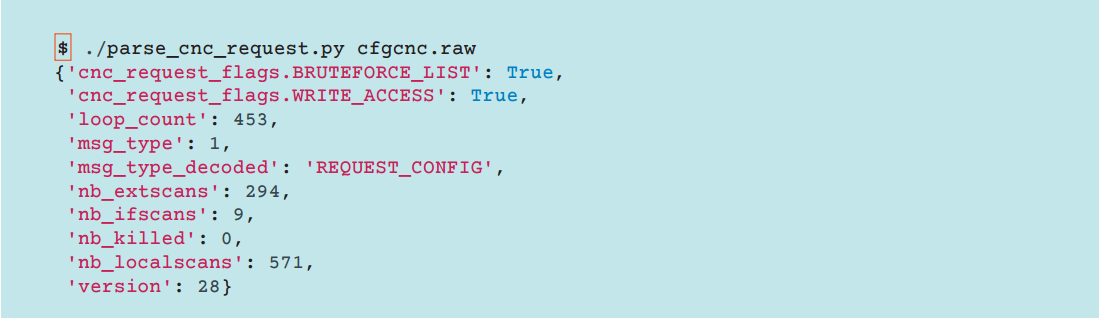

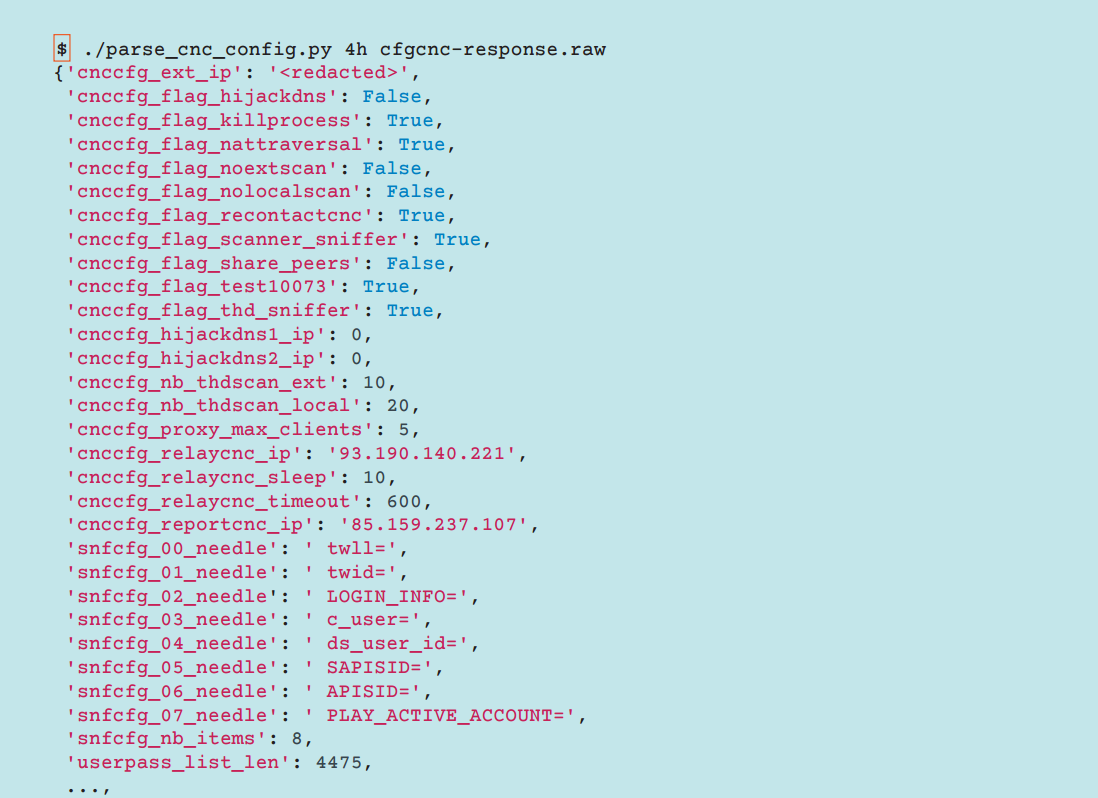

以下のスクリーンショットは、ボットに送信される構成データの例を示しています。 それらの難読化を解除するために、前述のPythonツールを使用しました。

図 ボットがC&C構成サーバーに送信するリクエストの例。

図 C&Cサーバー構成からの応答の例。

マルウェアのバージョン履歴バージョン20

バージョン28-29

- ボットは、1つではなく3つの異なる構成C&Cサーバーを使用します。

- Telnet接続処理コードの改善。

- 改善されたTelnet資格情報要求の検出(プロンプト)。

バージョン29-31

- メモリ不足の処理の改善。

- 構成C&Cサーバーの新しい要求フラグが追加されました:0x80-TIME_PROBLEM。

おわりにLinux / Mooseマルウェアは、Linux OS上で実行されるかなり新しいタイプのマルウェアです。 これは主に、このOSへのほとんどの脅威がDDoS攻撃とスパムに焦点を合わせているという事実によるものです。 同時に、攻撃者は、Mooseに、資格情報の簡単な検索に基づいて、ルーターを侵害する最も基本的な方法を実装しました。 明らかに、セキュリティ設定が低いルーターは、この悪意のあるプログラムの活動に苦しむ可能性があります。

悪意のあるプログラムには起動メカニズムが含まれていないため、デバイスを簡単に再起動するだけで、悪意のあるアクティビティを効果的に無効にできます。 また、ユーザーはルーター上の資格情報をすぐに変更する必要があります。これにより、将来その感染が排除されます。 ルーターの場合は、セキュリティ設定を確認して、特定のルーターポートがグローバルネットワークからアクセスできる状況を除外する必要があります。

以下は、このマルウェアのさまざまな変更のSHA1ハッシュです。

侵害の兆候(IoC)

侵害の兆候(IoC)感染したデバイスからこれらのIP_address:ポートへのトラフィック。

これらのIPアドレス(ホワイトリスト)から感染したデバイス(ポート10073)へのトラフィック。

OSのインジケーター:

- elan2と呼ばれるバイナリファイルの存在。

- elan2プロセスの実行。

- 0.0.0.0:10073でリッスンしようとしているプロセス。

最後に指定された識別子は、

netstat –anpコマンドを使用して確認できます。 システム構成によっては、-pフラグが使用できない場合があります。 存在しない場合は、

lsofツールを使用するか、または/ proc / net / tcp /および/ proc // fdの内容を

ここに示すように手動でコピーし

ます 。

一般的なヤラツールを使用して、ファイルまたはマルウェアファイルのセットを識別できます。 これを行うには、Githubのリポジトリにある

linux-moose.yarルールを

使用します。 これを使用して、ファイルディレクトリを再帰的にたどることにより、マルウェアファイルを識別できます。

このコマンドの実行後に出力がない場合、これは悪意のあるMooseファイルが見つからなかったことを示しています。 そうでない場合、悪意のあるプログラムのファイル名が印刷されます。 作成者がボットコードを変更してウイルス対策製品による検出をリセットすると、このルールはおそらくMooseの新しい亜種を特定できなくなります。

侵害デバイスこの

リンクにより、Mooseがデフォルトでこれらの資格情報を使用するメーカーのデバイスでの配布に使用する資格情報(ログイン/パスワード)のリストを検索できます。 同じリストには、Telnet接続を許可するデバイスを持つメーカーが表示されます。 そのようなメーカーのリストはこちらです。

ネットワーク機器ベンダー3Com、Alcatel-Lucent、Allied Telesis、Avaya、Belkin、Brocade、Buffalo、Celity、Cisco、D-link、Enterasys、Hewlett-Packard、Huawei、Linksys、Mikrotik、Netgear、Meridian、Nortel、SpeedStream、Thomson、TP-Link 、Zhone、ZyXEL。

アプライアンスベンダーAPC、ブラザー、コニカ/ミノルタ、京セラ、マイクロプレックス、リコー、東芝、ゼロックス

モノのインターネットベンダーHik Vision、レビトン

これは、Mooseが潜在的にターゲットにしているベンダーのリストであることに注意してください。 マルウェアの現在のバージョンは、シェルコマンドラインにアクセスし、Mooseが正常にログインする必要があります。 一部のデバイスでは、このタイプのアクセスは別の資格情報のペアまたはシークレットパスワードによって保護されています。 Mooseデバイスは妥協できません。

これらのベンダーのデバイスを使用していて、これらの質問に答えられる場合は、

お知らせください。

- Telnetサービスはデフォルトで有効になっていますか?

- デフォルトの資格情報でTelnetデバイスに接続できますか?

- デバイスのモデルは何ですか?

- Telnetでshコマンドを実行するとどうなりますか?

資格情報を使用してTelnetを入力できる場合、またはTelnetがデフォルトで有効になっていて、shコマンドを実行してコマンドラインへのアクセスを取得できる場合、デバイスはマルウェアによって侵害される可能性があります。

以下にリストされているメーカーは、デフォルトでこの

リストの資格情報を使用します。

エリクソン、F5ネットワークス、フォーティネット、シーメンス、LSIコーポレーション、マキシム・インテグレーテッド、アクセラレーテッド・ネットワーク、クアンタム、アドバンテック、エアテル、エアタイズ、ラドウェア、Ubee Interactive、AOC、Applied Innovations、アレスコム、ARtem、アサンテ、アセンド、ATL、アトランティス、AVM、 Avocent、Axis、Aztech、Bay Networks、Bintec、BMC、Broadlogic、Canyon、Cellit、Ciphertrust、CNet、Compaq、Comtrend、Conceptronic、Conexant、Corecess、CTC Union、Cyclades、Davox、Demarc、Digicom、Draytek、Dynalink、E- Con、Efficient、Everfocus、Flowpoint、Gericom、IBM、iDirect、Inchon、Infacta、Infoblox、INOVA、Interbase、Intermec、Intracom、JD Edwards、Kasda、KTI、Lantronix、Laxo、LG、Livingston、Marconi、McAfee、McData、Mentec 、マイクロネット、ミラノ、モトローラ、Mroソフトウェア、Netopia、Netport、Netscreen、Netstar、Niksun、Nokia、NOMADIX、Olitec(trendchip)、OpenConnect、Osicom、Overland、Ovislink、Pansonic、Phoenix、Pirelli、Planet、Ptcl、QLogic、Quintum Technologies、RM、RoamAbout、Sagem、Samsung、Server Technology Power、Sharp、Signamax、Siips、Silex Technology 、Simple Smdr、Sitecom、Smartswitch、SMC、Sonic-X、Spectra Logic、SpeedXess、Sphairon、SSA、Stratacom、Swissvoice、Symbol、System / 32、Tandem、Telewell、Telindus、Tellabs、Topsec、Troy、TVT System、US Robotics 、Unisys、VASCO、VxWorks、Wang、Weidmüeller、Westell、X-Micro、xd、Xylan、Xyplex、Zebra、ZTE。