比較的最近、同じ名前のパスワードマネージャーの開発者であるLastPassがユーザーデータの漏洩を経験し、攻撃者がマスターパスワードにアクセスするリスクがありました(ただし、平文で盗まれたわけではありません)。 この事件は彼らのイメージに深刻な打撃を与えましたが、これは競合他社のいずれにも起こりうることを認識する価値があります。

ただし、LastPassは、さまざまな種類の多要素認証という形で追加の保護を提供する機能をユーザーに提供します。 いくつかの要素を使用して保存されたパスワードにアクセスすることで、開発者のサーバーからマスターパスワードが漏洩するのを防ぐことができます。

この記事では、LastPass Password Managerでの多要素認証の構成と使用について説明します。

LastPassにはさまざまなレベルのアカウントスティープネスがあり、各レベルで多要素認証のさまざまな方法を使用できます。

無料アカウント:

- Google認証システムは、スマートフォンを使用するソフトウェアOTPです。

- Toopher-電話でメッセージをプッシュします。

- Duo Security-OTPまたはPUSHから選択します。

- Transakt-メッセージをプッシュします。

- グリッド-OTPを使用した印刷可能なシート。

プレミアム/企業アカウント。 安価であると同時に、はるかに信頼性の高い認証手段を使用できます。

- Yubikeyは、OTPを生成するUSBデバイスです。

- ゴマ-OTPを生成するプログラム。

- 指紋/スマートカード-指紋またはスマートカードとユーザー証明書を使用します。

残念ながら、OTPテクノロジーには、特にユーザーの電話やスマートフォンが関係している場合に、多くの既知の脆弱性があります。 重複したSIMカード、モバイルデバイス内のトロイの木馬-これらは最も洗練されたオプションは言うまでもなく、最も一般的で広範囲にわたる攻撃です。 最も不便な瞬間にコードへのアクセスを失う可能性があります。たとえば、電話が切れたり、ネットワークが壊れたり、失われたりした場合です。

OTPテクノロジーは、その比較的単純さのために人気が得られたわけではありませんが、それでも非常に信頼できるとは言えません。

はるかに信頼性の高い認証メカニズムは、PKI / SmartCard(スマートカード上に取得できない秘密キーを持つ公開キーインフラストラクチャ)です。 国家レベルと企業レベルの両方の本当に深刻なセキュリティシステムが構築されているのは、何の理由もありません。

したがって、この記事では、LastPassでのスマートカードとトークンの使用を、コスト/セキュリティ/使いやすさの観点から最も最適なものとして、スマートカードとRutokenトークンを例に使用して検討します。

スマートカード/トークンの使用は信頼性が高く(LastPassにはトークンに対して発行されたRSA2048証明書が必要です)、便利(ポップアップウィンドウにPINコードを入力するだけです)、安価(最も洗練されたRutokenモデルでは20ドル)であり、ロシアでは非常に手頃で普及しています(さらには、仕事で既にトークンまたはスマートカードを使用している可能性があります)。

間違いなく、暗号化スキームが正しく実装されている場合にのみ、スマートカードまたはトークンの使用が本当に安全になります。

専門家の分析では、すべてが「内部」にあることが示されました。彼らは、安全なキーキャリア上の秘密キーでランダムデータに正直に署名します。

スマートカードを使用したLastPassでの認証は、設定が非常に簡単です。 LastPassとのパートナーシップのおかげで、Rutokenトークンとスマートカードは、Windows、OS X、LinuxのLastPassパスワードマネージャーですぐに使用できます。

まず、トークンにRSA2048証明書がない場合は、会社のインフラストラクチャで取得し、関連するインターネットリソースの1つで無料で作成し、自分で書き出すか、必要に応じて購入できます。 LastPassの承認のセキュリティは影響を受けません。 自己認証の場合、たとえば、OpenSSL、XCAグラフィックアドイン、または可能であればWindows Serverに組み込まれたMicrosoft証明機関を使用できます。 手順はインターネットで簡単に見つけることができます。

また、

Comodoや

StartSSLなどのリソースで証明書を無料で取得できます。

LastPassはPKCS#11標準ライブラリを介してトークンとスマートカードで動作するため、取得する必要があります。

- Windowsユーザーは、サイトからドライバーをインストールするだけです。

- Linuxの場合、サイトからDEB / RPMパッケージを取得してインストールする必要があります。 また、必要に応じて、同じリンクを使用して、ライブラリ自体を取得し、x86またはx64バージョンのOSの場合は、それぞれ/ usr / libまたは/ usr / lib64にインストールできます。

- OS Xでは、PKCS#11ライブラリはキーチェーンサポートモジュールを使用してインストールされるか、サイトから手動でダウンロードされ、/ usr / libに配置されます。

次に、LastPassで多要素認証を有効にするために、「プロファイル設定」の「LastPassストレージ」(「My LastPass Vault」)に移動します...

... [多要素オプション]タブに移動します。

プレミアムユーザーの下位ブロックに関心があります。

Fingerprint / SmartCard認証設定に行きましょう。 PKCS#11ライブラリが正しくインストールされている場合、ドロップダウンリストにスマートカードリーダーが表示されます。 「オン-はい」を選択し、「更新」をクリックします。

マスターパスワードの確認が要求されます...

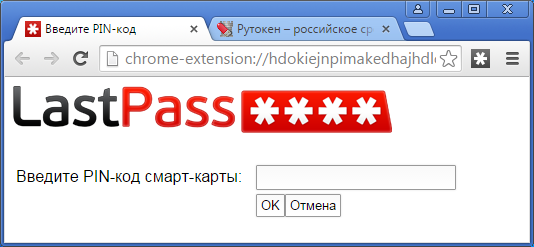

...およびスマートカード/トークンピン。

その後、認証セットアップの成功に関するメッセージを受け取ります。

次に、LastPassで保存したパスワードのロックを解除するには、電子識別子を接続してそのPINコードを入力するだけです。

操作の結果に基づいて、パスワードを保存するための便利で、最も重要な、安全なマルチプラットフォームソリューションが得られます。 スマートカード/トークンとPINコードの知識がなければ、誰もあなたのアカウントを使用できません。