Googleは、Android向けの2回目の月次セキュリティアップデート(

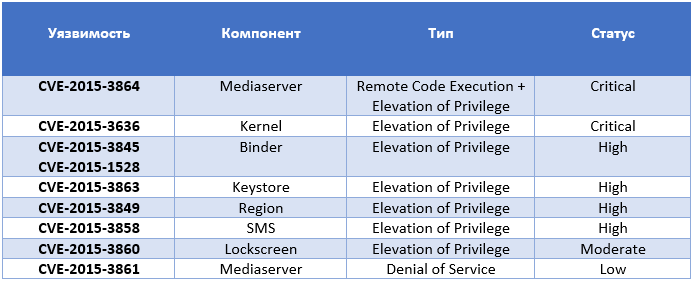

Nexus Security Bulletin-September 2015 )をリリースしました。これは主に「ネイティブ」Nexusデバイスを対象としています。 この更新プログラムは8つの脆弱性を修正します。そのうちの1つは、OSのカーネルに存在し、攻撃者による積極的な悪用の段階にある特権の昇格タイプのCVE-2015-3636です。 この脆弱性を使用して、攻撃者はシステムで特権を上げることができます(ローカル特権エスカレーション)。

Androidの

以前の更新で、Googleは一連のいわゆる 攻撃者が特別に細工されたMMSメッセージを送信することで、Android上でコードをリモートで実行できるようにするStagefrightの脆弱性。 ただし、更新自体には、Stagefrightの場合のように、攻撃者がデバイスを悪用できる脆弱性(CVE-2015-3864)もありました。 新しいアップデートにより、この脆弱性が修正されます。

固定された脆弱性のほとんどは特権の昇格タイプであり、攻撃者がシステム内で高いローカル権限を取得してさまざまなシステム操作を実行できることがわかります。 これらの脆弱性の大部分は、攻撃者が使用する作業に対する高い特権を持つシステムコンポーネントにあります。

リモートコード実行(RCE)タイプの脆弱性は1つだけであり、攻撃者が特別に細工されたコンテンツを使用してデバイス上でリモートでコードを実行することを可能にします。 このようなコンテンツは、MMSメッセージを介して配信することも、再生用のマルチメディアファイルにすることもできます。 Mediaserver自体の脆弱なコンポーネントはOSの直接の一部であり、システム内の昇格された特権で動作するため、攻撃者は操作中のコードについてもそれらを増やします。

以前に、サムスンはまた、その主力のAndroidスマートフォン

を定期的かつタイムリーに更新する

ことを約束しました 。

安全である。