セキュリティは常に論争の的となっているトピックであり、多くの白熱した議論を引き起こしています。 そして、すべてがさまざまな視点と、ある人に適し、他の人にはまったく適さない「理想的な解決策」のおかげです。 アプリケーションのセキュリティシステムをハッキングするのは時間の問題だと思います。 コンピューティング能力の急速な成長と複雑さの増大により、今日の安全なアプリケーションは明日ではなくなります。

ご注意 perev。:ここでより完全な図を見るには、著者が記事で言及しているPHP 5.5 Password Hashing APIを使用したハッシュパスワードの翻訳も待っています。ハッシュアルゴリズムを研究していない場合は、おそらく、

可変長データを固定長データに変換する一方向関数として認識し

ます 。 この定義を分析してみましょう。

- 一方向関数 :効率的なアルゴリズムを使用してハッシュから元のデータを復元することは不可能です。

- 可変長データを固定長データに変換します 。入力値は「無限」長にすることができますが、出力値はできません。 これは、2つ以上の入力値が同じハッシュを持つことができることを意味します。 ハッシュの長さが短いほど、衝突の可能性が高くなります。

アルゴリズム

MD5および

SHA-1は、衝突の可能性に関して十分に高い信頼性を提供しなくなりました(

誕生日のパラドックスを参照)。 したがって、より長いハッシュ(

SHA-256、SHA-512 、

ワールプールなど)を生成するアルゴリズムを使用することをお勧めします。これにより、衝突の可能性は無視できます。 このようなアルゴリズムは「

疑似ランダム関数」とも呼ばれます。つまり、それらの作業の結果は、完全

乱数ジェネレーター (TRNG)の操作の結果と区別できません。

シンプルハッシュのデメリット

効果的なアルゴリズムの助けを借りて、ハッシュと逆の操作を実行して元のデータを復元することは不可能であるという事実は、ハッキングできないという意味ではありません。 うまく検索すれば、一般的な単語と短いフレーズのハッシュを持つデータベースを見つけることができます。 さらに、単純なパスワードは

、辞書検索により ブルートフォースまたはブレイク

フォースに簡単に解読できます。

以下に

、 SQLインジェクションを通じて

sqlmapツールがMD5アルゴリズムによって生成されたブルートフォースハッシュを使用してパスワードを破る方法の

簡単なデモを示します。

攻撃者はさらに簡単に実行できます-オンラインデータベースの

Google固有のハッシュ:

また、2つ以上の同一のパスワードが同じハッシュを持っている場合、1つのハッシュを壊すことにより、同じパスワードを使用するすべてのアカウントにアクセスできることも理解する必要があります。 例:数千人のユーザーがいて、そのうちのいくつかがパスワード123456を使用していると仮定します(サイトの設定によりパスワードが複雑にならない場合)。 このパスワードのMD5ハッシュはe10adc3949ba59abbe56e057f20f883eです。 したがって、このハッシュを取得してデータベースでこの値を調べると、このパスワードを持つすべてのユーザーが見つかります。

ソルトハッシュが安全でない理由

このタイプの攻撃を複雑にするために、いわゆる

ソルトが使用されます。 これは標準的なツールですが、現代のコンピューティング能力の条件では、特に塩が少ない場合はもはや十分ではありません。

一般に、saltを使用する関数は次のように表すことができます。

f(パスワード、ソルト)=ハッシュ(パスワード+ソルト)

ブルートフォース攻撃をより困難にするために、ソルトは少なくとも64文字の長さが必要です。 しかし、問題は、ユーザー認証をさらに進めるために、ソルトをプレーンテキストでデータベースに保存する必要があることです。

if(hash([入力されたパスワード] + [salt])== [hash])ユーザーは認証されます

各ユーザーのソルトの一意性により、単純なハッシュの衝突の問題を解決できます。 これで、すべてのハッシュが異なります。 また、Googleハッシュとブルートフォースを使用したアプローチは機能しません。 しかし、攻撃者がSQLコードインジェクションを介してソルトまたはデータベースにアクセスすると、特にユーザーが一般的なパスワード(la 123456)を選択した場合、ブルートフォースまたは辞書検索を使用して攻撃を成功させることができます。

それでも、すべてのハッシュが異なるため、パスワードをハッキングしても同じパスワードを持つユーザーが自動的に計算されることはなくなります。

チャンスの瞬間

適切なソルトを生成するには、適切な乱数ジェネレーターが必要です。 rand()関数を忘れてください。

この問題

に関する素晴らしい

記事があります。 つまり、コンピューター自体はランダムデータを生成せず、

決定論的なマシンです。 つまり、入力で同じデータを数回受け取った各実行アルゴリズムは、出力で同じ結果を示します。

コンピュータから乱数が必要な場合、通常、いくつかのソース(たとえば、環境変数:日付、時刻、書き込み/読み取りバイト数など)からデータを取得し、それらに対して計算を実行して「ランダム」データを取得します。 したがって、このようなデータは

擬似ランダムと呼ばれます。 したがって、疑似乱数関数の実行時に何らかの方法で初期状態のセットを再作成すると、同じ数を生成できます。

疑似乱数ジェネレーターも正しく実装されていない場合、生成されたデータでパターンを検出でき、その助けを借りて生成結果を予測できます。 PHP関数rand()の結果であるこの図を見てください。

次に、本格的な乱数ジェネレーターによって生成されたデータと比較します。

残念ながら、rand()もmt_rand()も、高レベルのセキュリティを確保するための適切なツールとは見なされません。

ランダムデータを取得する必要がある場合は、バージョン5.3.0以降で使用可能な

openssl_random_pseudo_bytes()関数を使用します。 彼女は、十分なレベルのセキュリティを示すcrypto_strongフラグさえ持っています。

使用例:

<?php function getRandomBytes ($byteLength) { if (function_exists('openssl_random_pseudo_bytes')) { $randomBytes = openssl_random_pseudo_bytes($byteLength, $cryptoStrong); if ($cryptoStrong) return $randomBytes; } $hash = ''; $randomBytes = ''; if (file_exists('/dev/urandom')) { $fp = fopen('/dev/urandom', 'rb'); if ($fp) { if (function_exists('stream_set_read_buffer')) { stream_set_read_buffer($fp, 0); } $hash = fread($fp, $byteLength); fclose($fp); } } for ($i = 0; $i < $byteLength; $i ++) { $hash = hash('sha256', $hash . mt_rand()); $char = mt_rand(0, 62); $randomBytes .= chr(hexdec($hash[$char] . $hash[$char + 1])); } return $randomBytes; }

パスワード拡張子

パスワードストレッチを実装できます。これにより、ブルートフォース攻撃がさらに困難になります。 ストレッチングは、数万回(またはそれ以上)自身のハッシュを何度も計算する反復アルゴリズムまたは再帰アルゴリズムです。

反復の数は、合計計算時間が少なくとも1秒かかるようにする必要があります。 ハッシュが長くなるほど、攻撃者がハッキングに費やす時間が長くなります。

ストレッチでパスワードをクラックするには、次のものが必要です。

- 偏差があると異なるハッシュになるため、反復の正確な数を知ってください。

- 各試行の間に少なくとも1秒待ちます。

これにより、攻撃の可能性は非常に低くなりますが、不可能ではありません。 2番目の遅延を克服するには、攻撃者はハッシュアルゴリズムが構成されたコンピューターよりも効率的なコンピューターを使用する必要があります。 その結果、ハッキングプロセスには追加コストが必要になる場合があります。

パスワードを拡張するには、

キー生成関数であるPBDKDF2などの標準アルゴリズムを使用できます。

<?php function pbkdf2 ($password, $salt, $rounds = 15000, $keyLength = 32, $hashAlgorithm = 'sha256', $start = 0) {

また、bcrypt(以下で説明します)やscryptなど、より時間とメモリを消費するアルゴリズムもあります。

<?php

- $コスト-労働投入率;

- $ saltはランダムな文字列です。 たとえば、上記のsecure_rand()関数を使用して生成できます。

労働率は、ハッシュが実行されるマシンに完全に依存します。 09の値から開始し、操作の時間が1秒に達するまで徐々に増やすことができます。 バージョン5.5以降では、password_hash()関数を使用できます。これについては後で説明します。

PHPは現在scryptをサポートしていませんが

、Domblackの

実装を使用できます。

暗号化技術の使用

多くは、ハッシュと暗号化の点で混乱しています。 上記のように、ハッシュは擬似乱数関数の結果であり、暗号化は

擬似乱数変換の実装です:入力データは部分に分割され、結果が本格的な乱数ジェネレーターの作業と見分けがつかなくなるような方法で処理されます。 ただし、この場合、逆変換を実行して元のデータを復元できます。 変換は暗号キーを使用して実行されます。これを使用しないと、逆変換を実行できません。

暗号化とハッシュには別の重要な違いがあります。出力メッセージのスペースのサイズは無制限であり、入力データのサイズに1:1の比率で依存します。 したがって、衝突のリスクはありません。

暗号化を正しく使用するには細心の注意が必要です。 重要なデータを保護するには、単に何らかのアルゴリズムを使用して暗号化するだけで十分だとは思わないでください。 データを盗む方法はたくさんあります。 主なルール-アマチュアのパフォーマンスには決して関与せず、既成の十分に開発された実装を使用します。

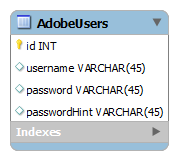

しばらく前に、Adobeは暗号化が不適切に実装されていたため、強力なユーザーデータベースリークが発生しました。 彼らに何が起こったのか見てみましょう。

次のデータがプレーンテキストでテーブルに格納されていると仮定します。

Adobeの誰かがパスワードを暗号化することを決めましたが、2つの大きな間違いを犯しました。

- 同じ暗号キーを使用しました。

- passwordHintフィールドは暗号化されません。

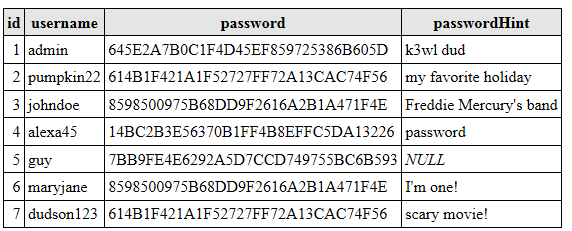

暗号化後、テーブルが次のようになり始めたとします。

どの暗号通貨が使用されたかはわかりません。 ただし、データを分析すると、2行目と7行目、3行目と6行目で同じパスワードが使用されていることに気付くでしょう。

それでは、パスワードのヒントを見てみましょう。 6行目は「I'm one!」です。これはまったく情報がありません。 しかし、3行目のおかげで、パスワードがqueenであると想定できます。 2行目と7行目では、パスワードを個別に計算することはできませんが、それらを一緒に分析すると、これはハロウィーンであると想定できます。

データ漏えいのリスクを減らすには、異なるハッシュ方法を使用することをお勧めします。 パスワードを暗号化する必要がある場合は、カスタム暗号化に注意してください。

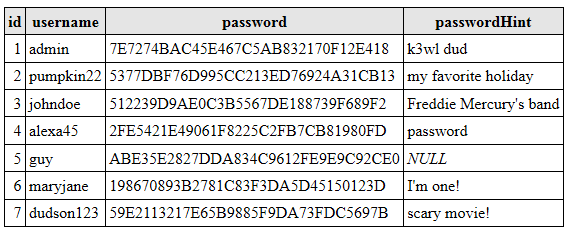

何千人ものユーザーがいて、すべてのパスワードを暗号化するとします。 上記のように、単一の暗号キーを使用することは避けたほうが良いでしょう。 しかし、キーを保存すること自体が問題になるため、各ユーザーに一意のキーを作成することもできません。 この場合、すべてに共通の暗号通貨を適用するだけで十分ですが、同時に各ユーザーに固有の「設定」を作成します。 キーと「設定」の組み合わせは、ユーザーごとに一意のキーになります。

最も単純な「セットアップ」オプションは、テーブル内の各エントリに固有の、いわゆる

プライマリキーです。 人生で使用することはお勧めしません。ここでは例としてのみ示します。

f(キー、primaryKey)=キー+ primaryKey

ここでは、キーと主キーは単純に連動しています。 ただし、セキュリティを確保するには、ハッシュアルゴリズムまたはキー派生関数を適用する必要があります。 また、主キーの代わりに、各レコードに

ワンタイムキー (ソルトのアナログ)を使用できます。

テーブルにカスタム暗号化を適用すると、次のようになります。

もちろん、パスワードのヒントを使用して別の操作を行う必要がありますが、それでも十分なものがすでに判明しています。

暗号化はパスワードを保存するための理想的なソリューションではないことに注意してください。 コードインジェクションの脅威のため、この保護方法は避けるのが最善です。 パスワードを保存する最も信頼できる方法は、bcryptアルゴリズムを使用することです。 しかし、最良かつ最も実績のあるソリューションであっても脆弱性があることを忘れてはなりません。

PHP 5.5

現在、bcryptを使用することが、パスワードをハッシュするための最良の方法と見なされています。 しかし、多くの開発者は、MD5やSHA-1のような古くて弱いアルゴリズムを依然として好んでいます。 また、ハッシュするときにソルトさえ使用しない人もいます。 PHP 5.5は新しいハッシュAPIを導入しました。これは、bcryptの使用を促進するだけでなく、作業をはるかに容易にします。 この新しいAPIの使用の基本を見てみましょう。

ここには4つの単純な関数が適用されます。

- password_hash()-パスワードハッシュ;

- password_verify()-パスワードとハッシュの比較。

- password_needs_rehash()-パスワードの再ハッシュ。

- password_get_info()-ハッシュアルゴリズムの名前とハッシュ時に使用されるオプションを返します。

password_hash()

crypt()関数によって提供される高度なセキュリティにもかかわらず、多くの人はそれを複雑すぎると考えており、それがプログラマがしばしば間違いを犯す理由です。 代わりに、一部の開発者は、弱いアルゴリズムと弱いソルトの組み合わせを使用してハッシュを生成します。

<?php $hash = md5($password . $salt);

password_hash()関数は、開発者の作業を楽にし、コードのセキュリティを改善します。 パスワードをハッシュするには、その機能をフィードするだけで十分であり、データベースに配置できるハッシュを返します。

<?php $hash = password_hash($passwod, PASSWORD_DEFAULT);

それだけです! 最初の引数は文字列としてのパスワードであり、2番目の引数はハッシュ生成アルゴリズムを設定します。 デフォルトではbcryptが使用されますが、必要に応じて、より長い文字列を生成できる強力なアルゴリズムを追加できます。 プロジェクトでPASSWORD_DEFAULTを使用する場合、ハッシュを保存するための列幅が少なくとも60文字であることを確認してください。 すぐに255文字を設定することをお勧めします。 PASSWORD_BCRYPTを2番目の引数として使用できます。 この場合、ハッシュの長さは常に60文字です。

ソルト値やコストパラメーターを設定する必要はないことに注意してください。 新しいAPIがすべてを行います。 ソルトはハッシュの一部であるため、個別に保存する必要はありません。 それでも独自のソルト(または値)値を設定する必要がある場合は、3番目の引数を使用してこれを実行できます。

<?php $options = [ 'salt' => custom_function_for_salt(),

これにより、最新のセキュリティ機能を使用できます。 将来、より強力なハッシュアルゴリズムがPHPに登場する場合、コードはそれを自動的に使用します。

password_verify()

次に、パスワードとハッシュを比較する機能を検討します。 最初はユーザーが入力し、2番目はデータベースから取得します。 パスワードとハッシュは、password_verify()の2つの引数として使用されます。 ハッシュがパスワードと一致する場合、関数はtrueを返します。

<?php if (password_verify($password, $hash)) {

saltはハッシュの一部であるため、ここでは個別に設定されないことに注意してください。

password_needs_rehash()

より強力なソルトを追加したり、コストパラメータを増やしてセキュリティのレベルを上げたい場合、またはデフォルトのハッシュアルゴリズムが変更された場合は、使用可能なすべてのパスワードをハッシュする必要があります。 この関数は、各ハッシュを作成するときに使用されたアルゴリズムとパラメーターを確認するのに役立ちます。

<?php if (password_needs_rehash($hash, PASSWORD_DEFAULT, ['cost' => 12])) {

プレーンテキストでパスワードにアクセスできるのはこれが唯一の時間であるため、ユーザーがログインしようとしたときにこれを行う必要があることを忘れないでください。

password_get_info()

この関数はハッシュを受け取り、3つの要素の連想配列を返します。

- algo-アルゴリズムを識別できる定数。

- algoName-使用されるアルゴリズムの名前。

- options-ハッシュ中に使用されるさまざまなオプションの値。

PHPの以前のバージョン

ご覧のとおり、新しいAPIを使用した作業は、厄介なcrypt()関数を使用した場合よりも簡単な例ではありません。 PHPの以前のバージョンを使用する場合は、

password_compactライブラリに注意することをお勧めし

ます 。 このAPIをエミュレートし、バージョン5.5にアップグレードすると自動的に無効になります。

おわりに

残念ながら、データ保護のための理想的なソリューションはまだありません。 さらに、セキュリティシステムに侵入するリスクが常にあります。 しかし、シェルとアーマーとの間の闘争は止まりません。 たとえば、私たちの保護具は最近、いわゆる

スポンジ機能で補充されてい

ます 。