この投稿は、定期的なハックがどのように良心と精神的苦痛の苦痛に変わったかについてです。 多くのソース、より多くの写真と分析はありません。 だから、誰かVasyaは「悪人」として働いています。 Vasyaの衰退の程度は、情報の検索と分析、文盲のメンテナンス、不注意またはスタッフの節約のためにアクセスが損なわれたために、彼に生計をもたらすほどです。

これは、Vasyaがほとんどの時間を費やしたグループから発生しました。彼のプロファイルは、得られたデータの分析と、関係者から要求された場合のフィードバックの準備です。

モスクワの日

通常のモスクワの朝、オフィスの地下室、コーヒー、ヴァシャと彼の友人たちは、古い友人からの新しい注文について話し合っています。 すべてが標準です。情報を入手する必要があります。 住所、サイト、スタッフの居住地、ソーシャルネットワーク上のページなど 事前に受け取っており、購入者が事前に収集する情報が多いほど、結果はより速く、より良くなります。 実験会社は北部の首都にあり、サイトを持たないことが判明しました(母ロシアにはまだたくさんあります)、いくつかの(以下で説明します)機器の供給に従事しており、オフィスは崩壊したようですが、それでも苦しんでいます、そしてX氏は残りのデータ開発を手に入れたいです。 最年少は出張に出かけました。パスワード、外観、リンク、およびその他の情報を求めてwifiトラフィックを盗聴する資格があまりないためです。

これらの研究の結果、郵便局に秘密の言葉が得られ、通信から、実験地域にいた祖父が保管のために借りられたことが明らかになりました。 サーバーは外部からリモートで管理されている場合があり、古いubunt 12.04 LTSバージョンがサーバー上で回転しています(これは機器と人員の節約の問題です)。 脆弱性をスキャンし、sshアクセスは特定のIPのみに設定され(正しく)、それらは21(FTP)、39、41、95を含む多数のポートから開かれ、いくつかの穴があり、サーバーはCVE-2014-0196脆弱性に降伏しました、彼らは3回目の試行でそれを通してルートを上げ、サーバーは2回落ちましたが、誰も問題が何であるかを見つけるために動いていませんでした。 ソースコード、ドキュメントなどに見えるものをすべて探しました。 私たちは入って、周りを見回し、収穫し、掃除し、チェックし、再び掃除し、去りました。

掘り続ける

マージされたディレクトリ、

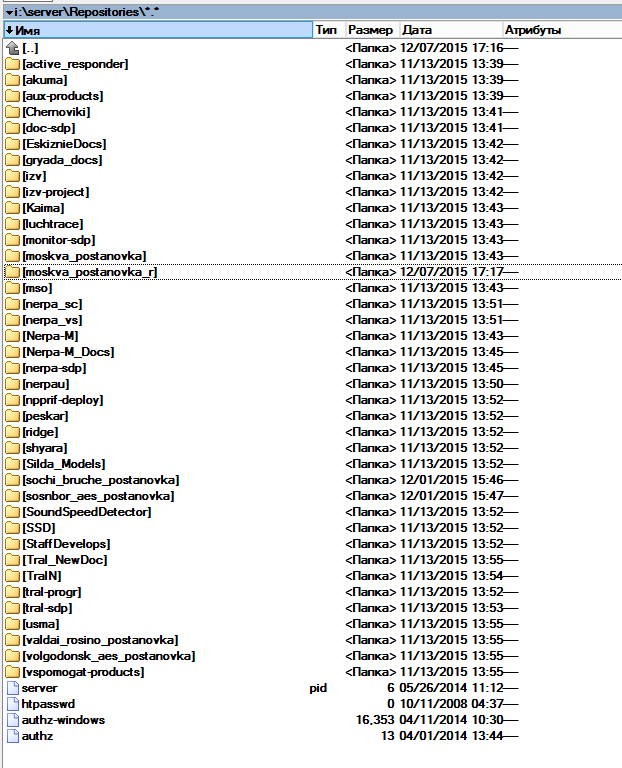

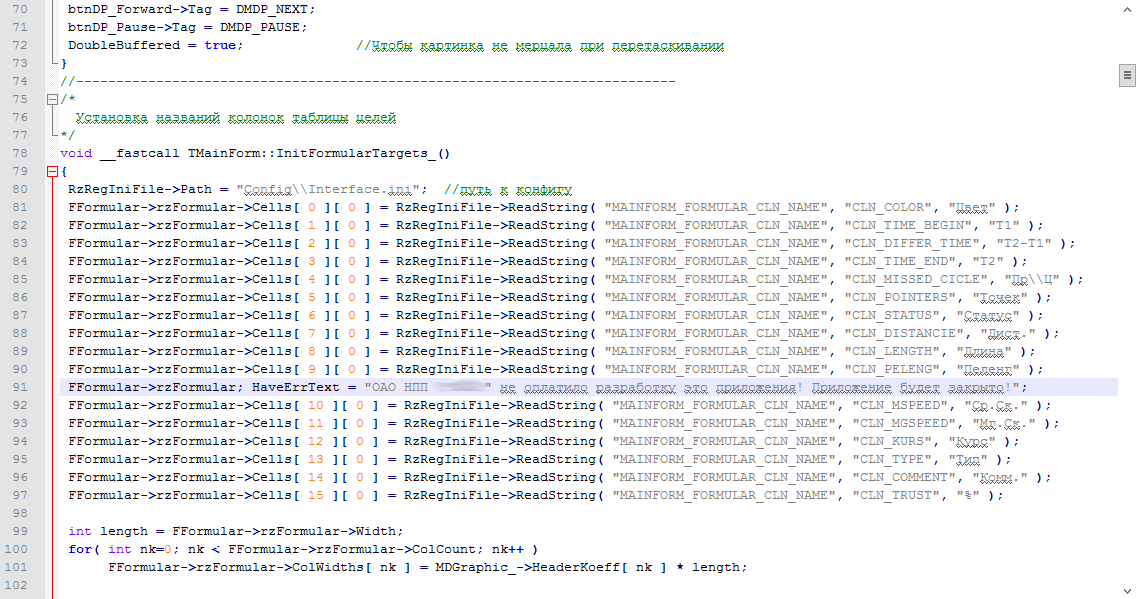

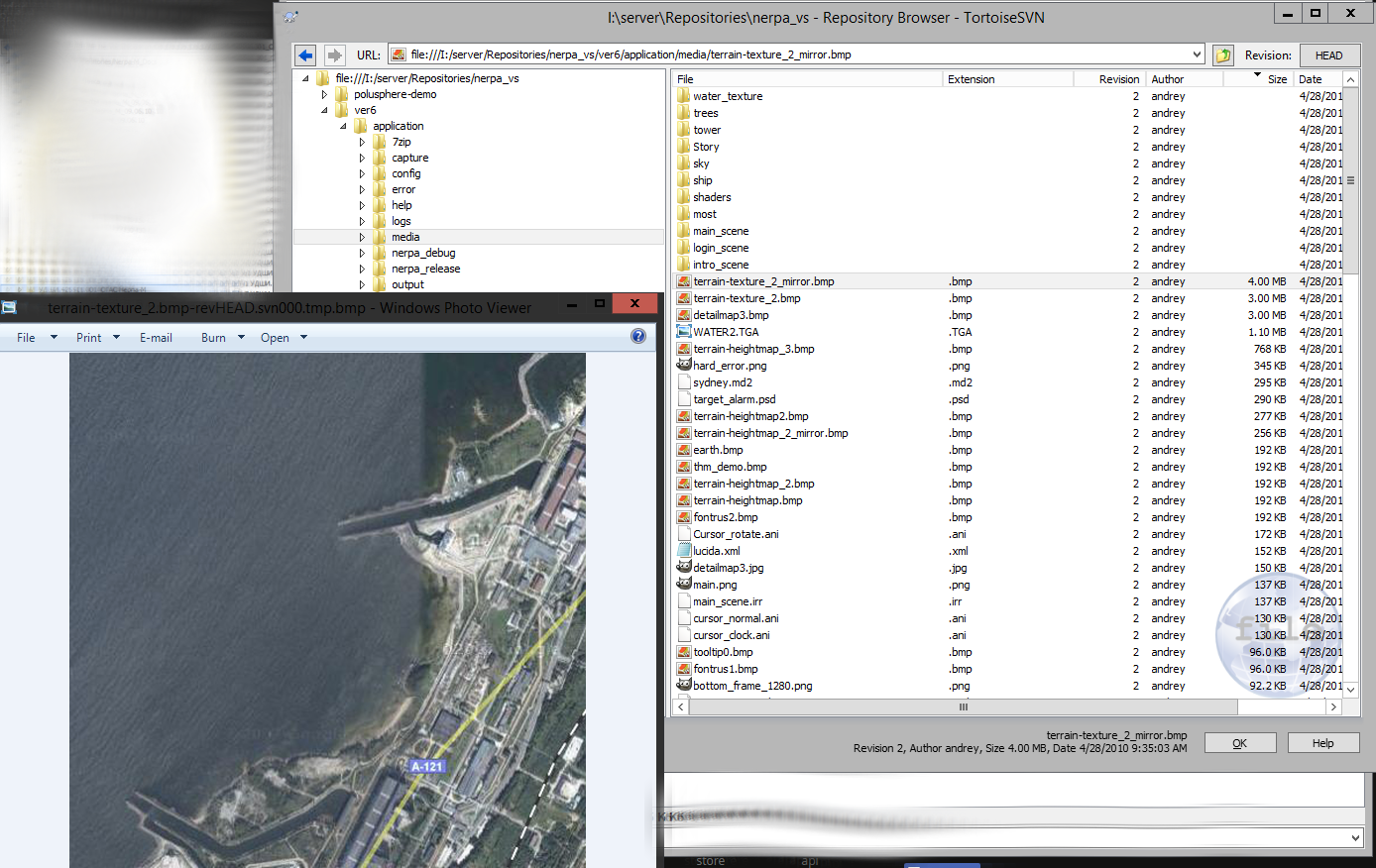

Confluence、Repositories、Secretsフォルダーをすべての種類のガベージといくつかの無意味なバックアップで見ると、データの総量は70ギガをわずかに超えています。 Secretsフォルダーとバックアップには、データ、写真、テキストスクラップからの「柔らかいピンクのひき肉」が含まれていました。シュレッダーを通過したように感じます。 研究の最も興味深い候補として「リポジトリ」を開きます。2006年から2013年の間に作成されたSVNリポジトリがたくさんあることが判明しました。 Vasyaが解凍したフォルダーは、メインアーカイブと作成日が異なります。

キャッチは成功しました。ここでは「ヤズ」プログラマーです。「眠れない夜」で入手した、プライベートリポジトリからのさまざまな種類のプログラマーです。 Vasyaはフォルダーを調べて、同時にいくつかの名前をGoogleに要求します。後者はほとんどのクエリに一貫性のないつぶやきで応答しますが、それらのいくつかは非常に具体的なイベントと座標で応答します。

-moskva_postanovka:まあ、彼らが首都に何かを置いたことは明らかです。

-sochi_bruche_postanovka:Googleはsochi_brucheが何であるかを知りませんが、「sochi b ruche」という質問に答えます。 ご覧ください。

-sosnbor_aes_postanovka:ここで、Googleはそのような代替「松林植物」に対する回答を即座に発行しました。

-valdai_rosino_postanovka:再び最初のヒット-「Valdai Roshchino production」;

-volgodonsk_aes_postanovka:ええと、ハリネズミにとってこれは明らかです、彼らはヴォルゴドンスク原子力発電所に何かを置きました、ヴァシャは彼の若さでそこで奉仕し、彼は直接場所を知っていました。

どうやら、まじめな人、私たちのネットワークでどんな種類の魚が釣れているのかを見てみましょう。 そして、はい、古いシシニクのように、Vasyaはソース(皮肉)のロシアのtranslitによって非常に不快です。

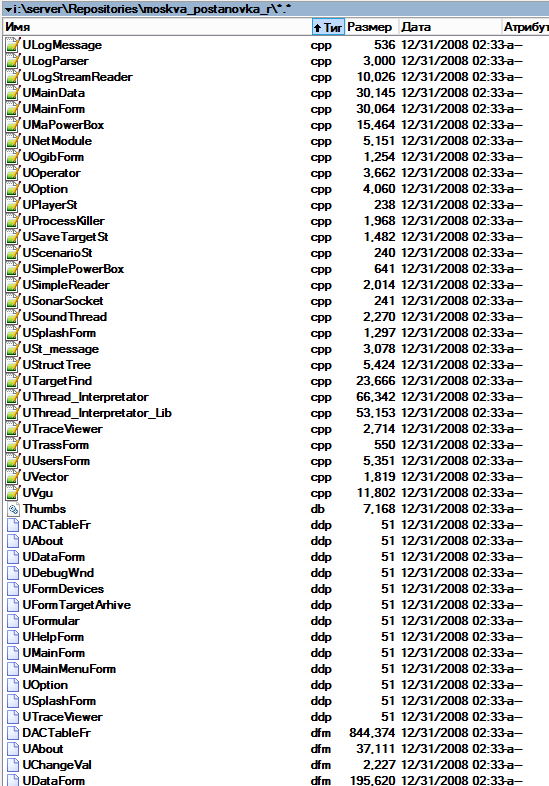

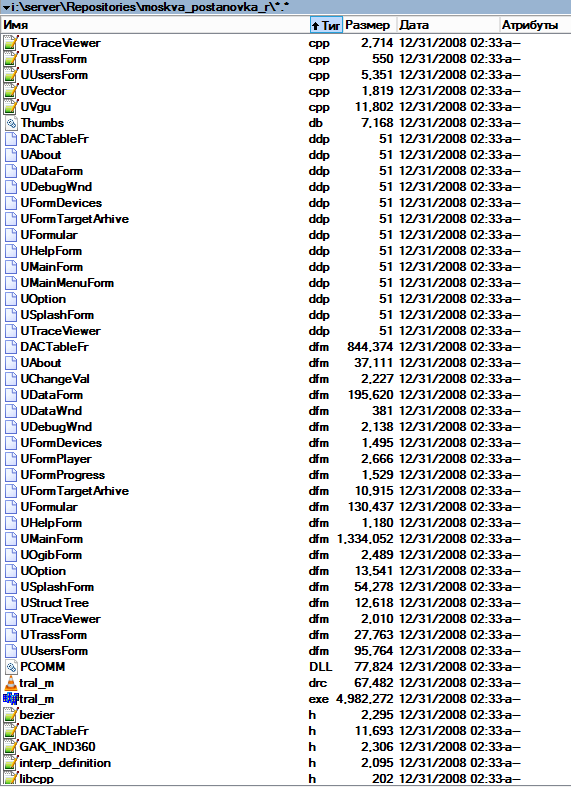

「Moskva_postanovka_r」

私たちはカブを見ます-それを書いている神の母? Sortsyは一時ファイルやオブジェクトと混ざり合っているようです。明らかに、開発者は(2008年当時)研究所の最初のコースに参加していました...停止、大きなソフトウェアの学生開発者ですか? 本気ですか?

一時ファイルを削除すると、次の図が表示されます。

Capture

Captureフォルダーでは、2008年9月30日に写真が散らばっています。

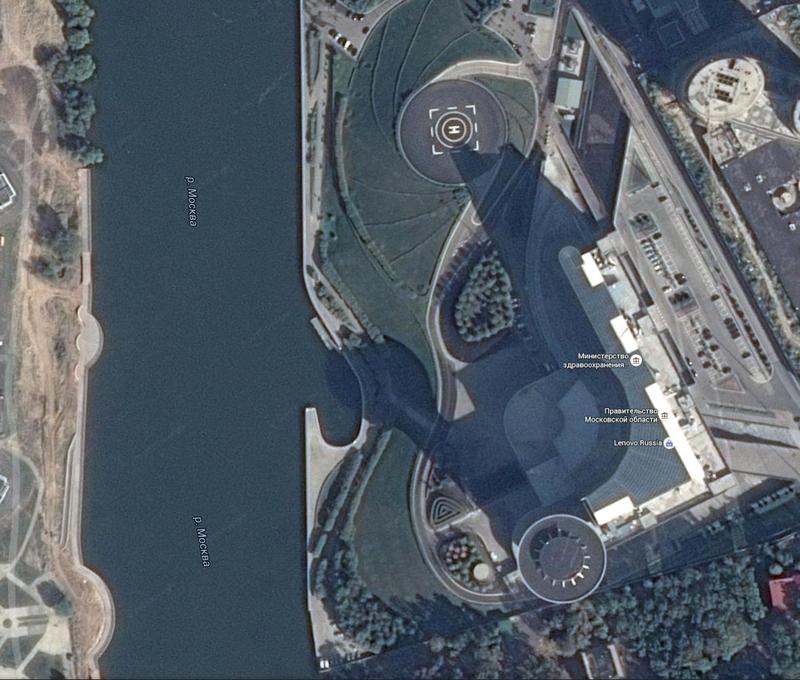

Googleマップの写真のように見えます。 この場所の特徴は、水の近くの場所と、プロムナードの異常な形状です。 金色の地図をさらに検索すると、次の結果が得られました。

「さらに掘る」

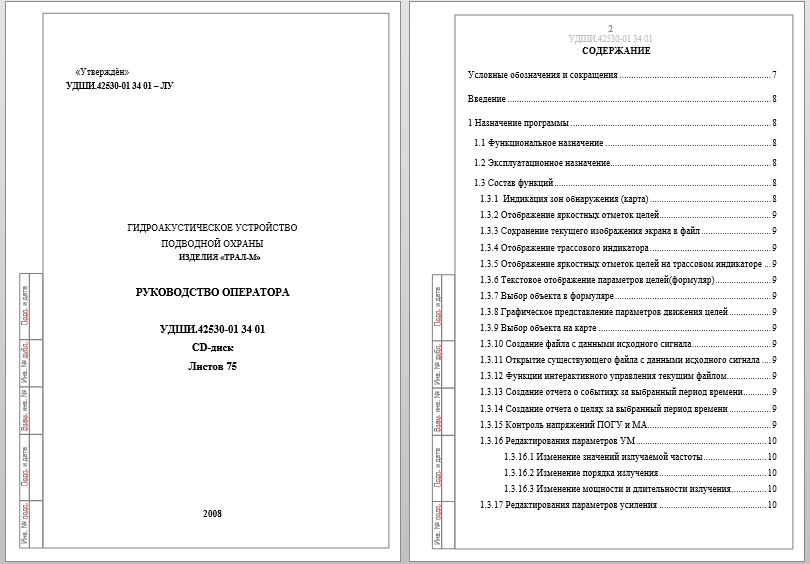

また、リポジトリでドックが発見され、プログラムが実行された理由と、実際にVasyaが受け取った製品を並べ替えました。

イースターエッグ

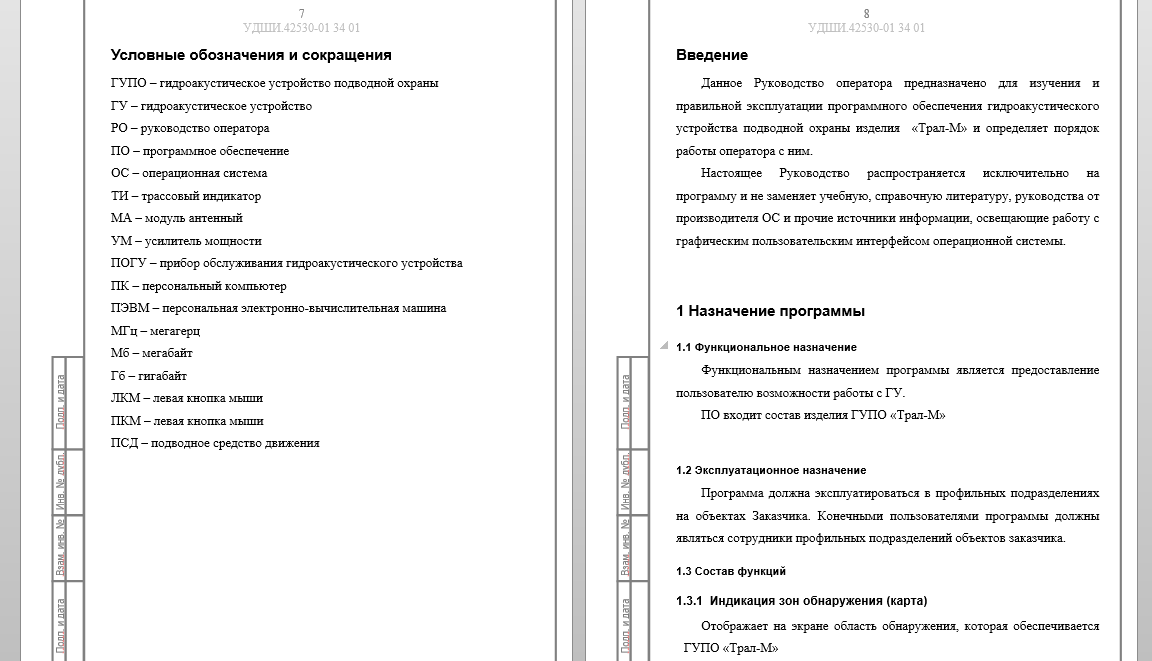

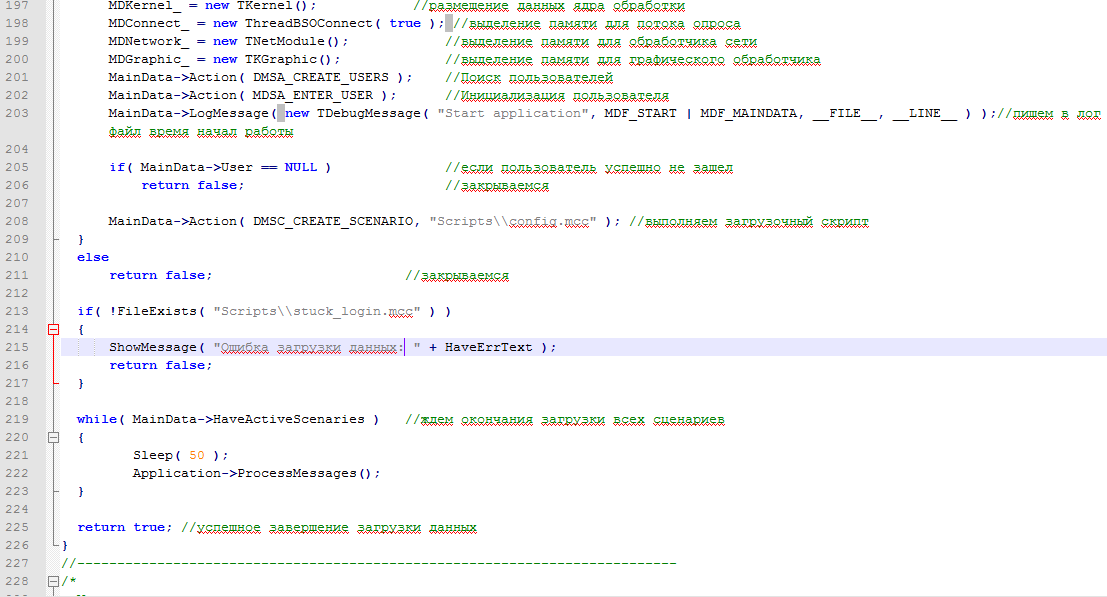

プログラムのおおよその目的がわかった後、Vasyaは何か異常なものを探してソースコードをより慎重に研究し始めました。 結局のところ、企業のエチケットに悩まされていない開発者は、愛する人を楽しませるためにこのようなものを挿入できることを誰もが知っています。 どの検索条件が設定されましたか? まず、「WTF、TODO、f * ck、およびその他の面白い単語」というタイプのコメントが検索されました。 そして、試みは禅の熟考の3日目に報われました。次のコードが見つかりました。

1.上司からの保護(ファイルUMainForm.cpp):

Windowsフォルダーに特別な名前のファイルが見つからない場合、プログラムは次の警告を表示します。「OJSC NPP」XXX」は、このアプリケーションの開発に費用がかかりませんでした! アプリケーションは閉じられます!」

馬鹿の頭のために設計されたと思われる面白い警告。

2.境界線がロックされています(UBChannel.cppファイル)。

午前5.00から5.30の期間のコードのこの部分は、明らかに、機器から受信した実際のデータの代わりに、ランダムにプログラムにさらに送信します。

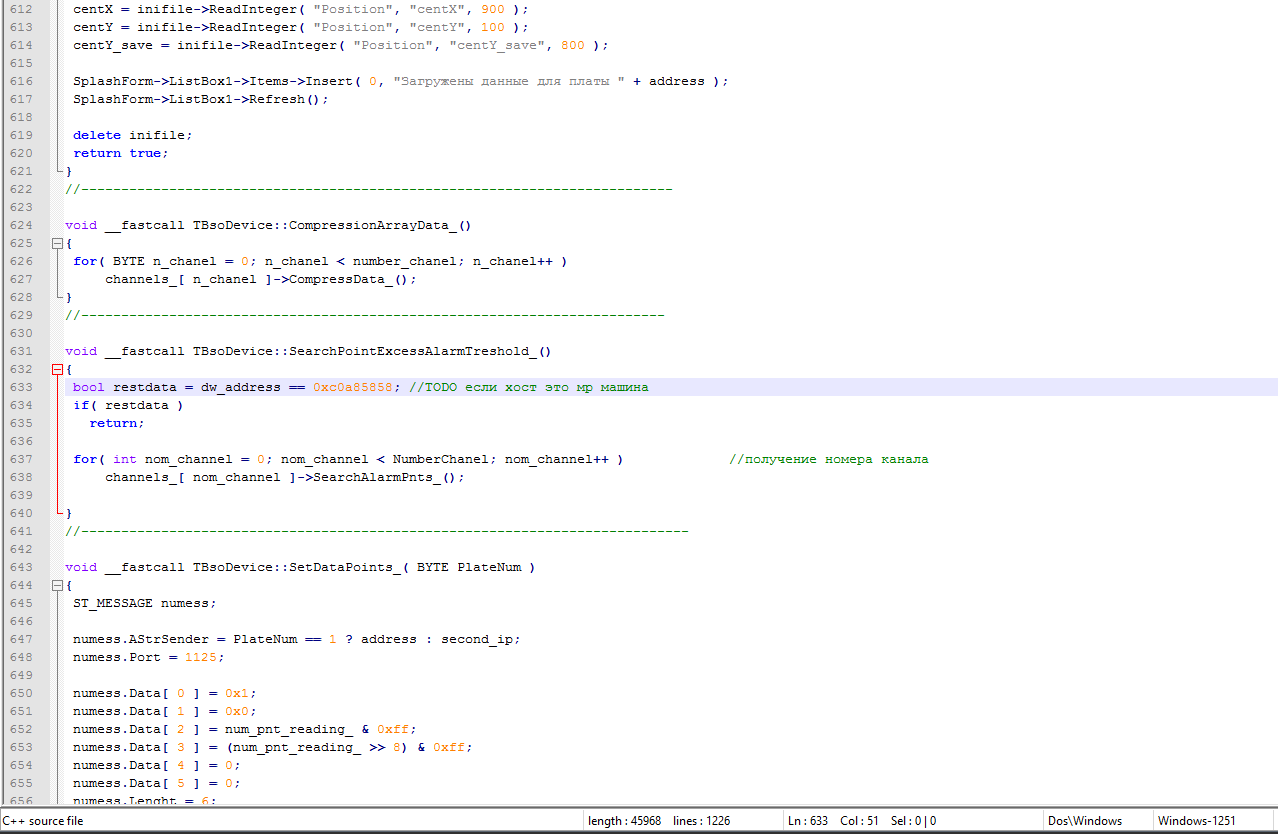

3.ブラックホール(UBsoDevice.cppファイル)。

ここで3番目の疑わしいサイトが特定されました。 マシンのネットワークアドレスが192.168.88.88に設定されている場合、着信情報はそれ以上与えられません(ブックマーク/テストマシン?)。

(おそらく)価値があるもの

Google検索は、クエリ「GUPO、Tral M、Hals、Nerpa M、NPP XXX」に対して次の結果を返します。

リポジトリに記載されているソフトウェアは、この機器に対応しています。1、2、詳細は

こちらをご覧

ください 。

次のページでは、侵害された情報の正確性を間接的に確認します

-three 、リポジトリには「

nerpa-m、nerpau、nerpa-sdp、nerpa_vs、nerpa_sc 」という名前のフォルダーも含まれています。 Vasyaはそれらを研究しなかったので、それらについては説明しませんが、プログラミングスタイルは似ています。 また、これらの製品の耐用年数は少なくとも10年であることがWebサイトで示されています。 プログラムが2008年に配信された場合、それらは引き続き機能し、おそらくホールでいっぱいです(ソフトウェアブックマークであるか、テストラインは本番前にコメントアウトされていません)。

どこにありますか(おそらく)

リポジトリを少し調べてみると、この傑作プログラマーの思考の以下の生息地を見つけることができました。

1.バルダイ(おそらくロシノの政府施設近くの別荘。

2.カリニンNPP;

3.レニングラードNPP;

4.ソチ(おそらくボチャロフルチェイの別荘、政府施設の近く、おそらく政府のコテージ);

5.モスクワ(おそらくモスクワ地方の総督邸)。

6.ヴォルゴンドスNPP。

おそらくデバイスのインストール場所の一般的なリスト:

人生の真実

希望するパンの数を発声した後、関心のある人はどういうわけか視野から姿を消し、ヴァシャは現代世界での生活の意味とRAMの測定なしで上昇している価格について深く考えました。 一般的な評議会で、不幸な管理者にセキュリティ上の欠陥を指摘し、修正の方法を示しました。 また、脆弱性を説明する手紙がOAO NPP XXXの長に送られました。 いつものように、記事の公開前に2週間の間隔が設けられましたが、Vasyaの反応はやや落胆し、いくつかの発言があります(聴衆はまだ文化的です):

「あなたがこの情報をどのように受け取り、眠ったか[b]に深く耳を傾けてください。 あなたがどんな種類の[うん]になったか想像できません。他の誰かがそれを見つけた場合、国全体があなたを探し、私は個人的に[あなたを罰します。])句読点は変更されません。

エピローグ

総会では、情報をインターネットに統合することなく、情報の一部をこの記事の形式で公開することが決定されましたが、世界の「これ」を示す支持者はほとんど勝ちました。

もちろん、Vasyaは種類を削除し、見たものや掘ったものをすべて忘れました。 [学生]プロフェッショナルでないプログラマーが軍隊やデリケートなオブジェクト用のソフトウェアを作成し、いくつかのブックマークを詰め込み、それを雇った不適切で失礼な人々が国家にかなりの量の「これ」を販売する場合にのみ、これは国民にとって残念です。 関連するフォーラムからの情報によると、軍隊や他の部門のためのそのような機器の費用は数百万木です。 メーカーが既存の脆弱性を排除することを願っていますが、誰がそれほど明白でない他の脆弱性がないことを保証しますか?

PS:この記事の執筆時点では、サーバーは古いホールを問題なくスキャンします。 リップ。

ソースコード

UBChannel.cpp-pastebin.com/xnA9p80F

UKernel.cpp-pastebin.com/7AZpqkRX

UMainForm.cpp-pastebin.com/PJgdKGcY