さまざまなサービスのハッキングによるさまざまなサービスのユーザーのデータ漏洩は、残念ながら珍しいことではありません。 数百万人のユーザーのデータがネットワークに漏洩したとき、アシュリーメディソンの不正行為のセンセーショナルなハッキングサービスを思い出すだけで十分です。 膨大な数のユーザーが単なるボットであることが判明しましたが、これにより何も変わりません。私たち一人一人が脆弱です。

アカウントを監視し、複雑なパスワードを発明し、ネガティブなシナリオを予測しようとするユーザーのデータでさえ、ネットワークに流出します。 しかし、リークは依然として発生します。 さらに、興味深いニュアンスは、すべての場所でアダルトデータの安全性についてすべてを監視する場合、Web上の子供のデータを保護する問題はどういうわけかあまり知られていないということです。 さらに、子どもたちは情報セキュリティの基本を十分に理解していないため、さらに問題があります。 もしそうなら、クラッカーはこれらの子供たちを取得する他の方法を見つけます。 一例として、最近のVTechサービス(子供用電子玩具のメーカー)のハッキングがあります。その結果、何百万もの小さなユーザーアカウントからのデータがネットワークに流出しました。

合計では、名前、電子メール、生年月日などを含む480万件のレコードについて話している。 確かに、ここではアカウントのほとんどが親のものでしたが、約20万人が子供のアカウントです。 さらに、ハッカーはアカウントだけでなく、数十万枚の写真やその他の資料にもアクセスできるようになりました。 ハックを発見した最初のユーザーの1人は

Lorenzo Bicchieraiで 、Motherboardによく

投稿します。 このユーザーは、情報セキュリティの専門家に連絡することにしました。

行われた最初のステップは、データ配列全体の一部のアカウントが検証されたことです。 (状況の説明を含む)いくつかのメールアドレスに問い合わせが送信され、一部のユーザーが応答しました。 結果-はい、間違いなく、Vtechサービスがハッキングされました。

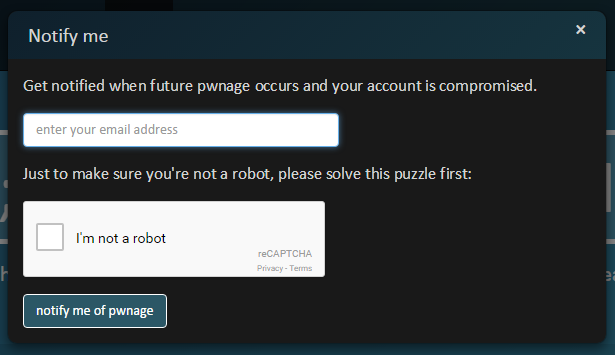

ところで、ハッキングの場合にユーザーに通知するサービスは長い間実行されています。

ここで通知を確認して購読し

ます 。

これは、サービスインターフェイスの外観です

これは、誰でも大人と子供を識別し、データがネットワークに「マージ」された子供の親が誰であるかを理解できることを意味します。 さらに、このデータにより、Vtechに登録されているほとんどの人の居住地を見つけることができます。

興味深いことに、サービスの管理者は、Lorenzoが書き込みを行うまで、ハッキングを認識していませんでした。 その後、ハッキングの影響を排除するための

作業が

開始されました。 さらに、作業全体を担当したクラッカーに連絡することもできました。 結局のところ、彼は「ただの楽しみのために」それをやった。 彼は単にデータを必要としなかった。

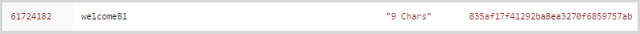

この形式では、すべてのデータが受信されました

メインデータは、最上部にあります。parent.csvファイルには、ほぼ500万行ありました。 ユーザーデータは次のとおりです。

id

メール

encrypted_password

名

last_name

password_hint

secret_question

secret_answer

email_promotion

アクティブ

first_login

last_login

login_count

free_order_count

pay_order_count

client_ip

client_location

registration_url

国

住所

市

状態

zip

updated_datetimeパスワードは次のように表示されます。

ただし、そのようなデータは、子の親を登録するときに必要でした:

Vtech自体は、子供とその親向けに、たとえばビデオの乳母を含む、何十ものモデルのデバイスを作成しています。 Vtechには、親が子供のデバイス用の電子書籍、アプリケーション、およびゲームをダウンロードできるオンラインストアもあります。

Vtechネットワークをハッキングしたハッカーは、SQLインジェクションが使用されたと言いました。 クラッカーは、会社のWebサーバーとデータベースにフルアクセスでアクセスできます。

何が起こったのかを分析した結果、ハッキングは時間の問題であることが判明しました。 たとえば、パスワードはMD5を使用してハッシュ化されています。MD5は、クラックするのが最も難しいアルゴリズムではないため、控えめに言ってください。 さらに、パスワードリマインダの質問はプレーンテキストとして保存されました。 そのため、パスワードの取得またはリセットにまったく問題はありませんでした。 必要に応じて、同じ情報を使用して、他のサービス(例:Gmailまたは銀行口座)のユーザーアカウントを制御しようとします。

最悪なのは、多くの子供たちの説明が親の説明に関連付けられていたことに加えて、住所も示されていたことです。 今日、子供の情報の保存に対するこの態度は、単に許されません。

両親を特定するには? はい、とても簡単です:

親に関するデータは次の形式で表示されます。

id

ユーザー名

ドメイン

ll_child_id

ll_parent_id

parent_id

country_lang

create_datetime

expired_datetimeエントリの例:

215836、「foo%40bar.com」、「kc-im2.vtechda.com」、0、2700413、2700413、「USeng」、「2013-12-25 13:55:21」、NULL赤ちゃんの記録:

215841、「LittleJohnny」、「kc-im2.vtechda.com」、3974296、0、2700413、「USeng」、「2013-12-25 13:55:23」、NULLまあ、すべてに加えて、追加データ:

id

created_datetime

updated_datetime

parent_id

login_name

パスワード

名

ドブ

product_code

is_avatar_created

account_level

性別

expiry_date

registration_url

どこから来たの? Vtechに関連付けられている他のサイトから。 すなわち:

www.planetvtech.com

www.lumibeauxreves.com

www.planetvtech.fr

www.vsmilelink.com

www.planetvtech.de

www.planetvtech.co.uk

www.planetvtech.es

www.proyectorvtech.es

www.sleepybearlullabytime.com

de.vsmilelink.com

fr.vsmilelink.com

uk.vsmilelink.com

es.vsmilelink.com

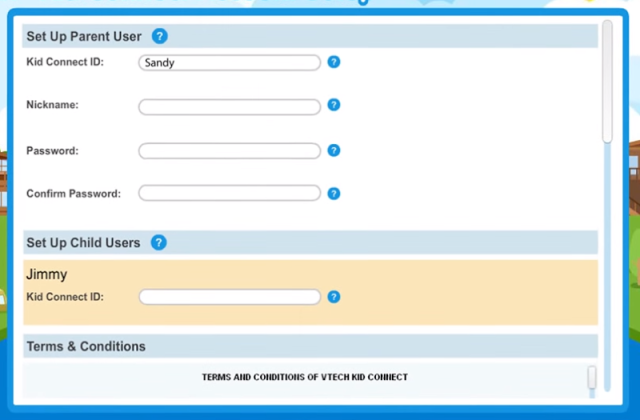

そして、すべてがかなりきれいに見えます:

登録フォームは次のとおりです。

子アカウントを追加しますか? 問題ありません:

上記の安全性の問題(たとえば、数秒で子供と親をつなぐ能力)を修正するのはそれほど簡単ではないことに注意してください。 基本的に言うと、VtechはWebサービスと認証システムを再開発しない限り、すべてをやり直す必要があります。

ハッキングが知られるようになった後、両親はinり、顧客が2冊の電子書籍をダウンロードできるように住所やその他のデータのみを知る必要がある理由を尋ねました。

そして、Vtechが長い間義務付けられてきたセキュリティ標準を使用していないことはさらに奇妙です。 たとえば、SSLはどこでも使用されず、データ(パスワード、ログイン)はクリアテキストで送信されます。 一般的に、誰も以前にサービスに注意を払っていないのは奇妙です。

主要なVtechセキュリティの問題

会社のミスをもう一度見てみましょう。同社の年間売上高は約20億ドルです。

1. SSlはありません。 データはオープンチャネルを介して送信され、大量のデータがあります。 両親に関するこの情報、パスワード、ログイン、子供に関する情報。

2.パスワードは、わずかに保護された形式で保存されます。 しかし、秘密の質問はすでに完全に保護されていません。これはプレーンテキストです。 また、子供のパスワードも平文で保存されます。 これらは子供です。データを保護する理由は何ですか?

3. SQLインジェクションに対する保護の欠如。 ここでは、一般に、すべてが単純ではなく、非常に単純です。

4. Flashの普及。 作成者であるアドビの会社でさえ、このテクノロジーを放棄することを求めています。 そして、Vtechのような企業は、安全な技術を使用してこれを長い間行うことができました。

あなた自身とあなたの子供の世話をしてください!