GoogleはAndroid

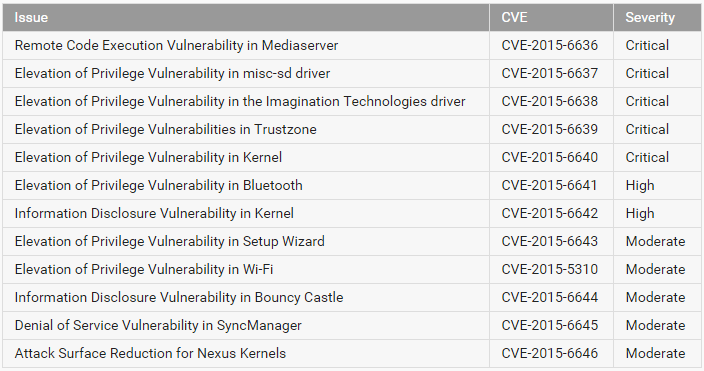

Nexusセキュリティ速報-2016年1月のセキュリティ更新プログラムをリリースしました。これは、このモバイルOSの12の脆弱性を解決します。 修正された脆弱性CVE-2015-6636(

Mediaserverのリモートコード実行の脆弱性 )の1つはリモートコード実行(RCE)タイプであり、攻撃者が悪意のあるメディアファイルを使用してAndroidで昇格した権限でコードをリモートで実行できるようにします。 MMSメッセージまたはブラウザのフィッシングWebリソースを使用して、このファイルを配信できます。 さらに4つの重大な脆弱性は特権の昇格(EoP)タイプであり、攻撃者がシステム内のコードの特権をOSカーネルのレベルまで高めることができます。

他の2つの脆弱性は高タイプで、そのうちの1つはBluetoothコンポーネントのCVE-2015-6641で、攻撃者がデバイスにワイヤレスで接続し、ユーザーの個人情報にアクセスできるようにします。 カーネル内の情報開示タイプの別のCVE-2015-6642脆弱性により、Androidの組み込みセキュリティメカニズムを回避し、システムでの昇格した権限を取得できます。

この更新プログラムは、MediaTek(misc-sdドライバー)とImagination Technologiesのドライバー、およびコアとWidevine QSEE TrustZoneアプリケーションの重大なEoP脆弱性を修正します。 これらすべてのコンポーネントの脆弱性により、攻撃者はシステムで最高の権限を取得できます。 残りの脆弱性のタイプは中程度です。 これは、攻撃者がユーザーのデバイスに重大な損害を与えることができないことを示しています。

また、GoogleはAndroid 6

にNexus KernelのAttack Surface Reductionと呼ばれる新しいセキュリティ機能を提供しました。 リリースされたアップデートは、SysV IPCと呼ばれるプロセス間通信メカニズムをOSから削除します。これは、Googleによれば、悪意のあるアプリケーションによってその目的に使用され、重要なOS機能を追加しません。 また、そのサポートは、他のAndroidアプリケーションのライフサイクル、および大量のコアリソースの消費とも互換性がありません。

安全である。