マイクロソフト

は 、25の固有の脆弱性をカバーする製品の更新プログラムを

リリースしました(重大な状態の更新プログラムが6つ、重要度が3つの更新プログラム)。 さまざまなWindowsコンポーネントとドライバー、Internet ExplorerとEdge Webブラウザー、Office、およびExchange Server製品が更新されました。 更新プログラムは、ユーザーに対するサイバー攻撃で使用された脆弱性をカバーしません。 Internet ExplorerとEdgeについては2つの脆弱性のみがクローズされました。

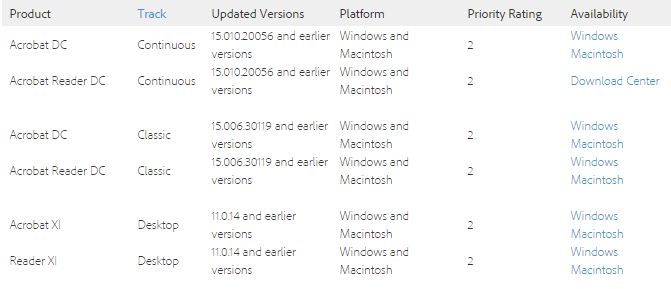

アドビは、

APSB16-02アップデートをリリースしました。

これにより、PDFファイルの表示と作成に使用されるReaderおよびAcrobat製品の17の脆弱性が修正されます。 クローズされた脆弱性のほとんどは、攻撃者が特別な悪意のあるPDFファイルを使用してコードをリモートで実行することを可能にします。

MS16-001更新プログラム

は 、Windows Vista +上のInternet Explorer 7-11の2つの脆弱性CVE-2016-0002およびCVE-2016-0005に対処します。 最初の脆弱性はVBScript Scripting Engine(vbscript.dll)に関連し、攻撃者が特別な悪意のあるコンテンツ(

MS16-003に含まれる)を使用してリモートでコードを実行することを可能にします。 2番目の脆弱性により、攻撃者はシステムの特権を現在のユーザーのレベルまで上げ、低ILサンドボックス(完全性レベル)の制限を回避できます。 クリティカル。

MS16-002アップデートは、Windows 10のEdge Webブラウザーの2つの脆弱性CVE-2016-0003およびCVE-2016-0024を修正します。両方の脆弱性により、攻撃者は特別に細工されたWebページを使用してWebブラウザーでコードをリモートで実行できます。 唯一の違いは、最初の脆弱性がWebブラウザー自体にあり、JavaScriptエンジン(jscript.dll)の2番目の脆弱性が重大であることです。

MS16-004更新プログラムは、Office 2007+製品の5つの脆弱性を修正します。 5つの脆弱性のうち2つは、攻撃者が特別に細工されたOfficeファイルを使用してリモートでコードを実行するために使用される可能性があります。 他の2つの脆弱性はセキュリティ機能バイパスタイプであり、SharePointサーバー製品に存在します。 識別子CVE-2016-0012の1つの脆弱性により、Visual Basic 6.0ランタイムのOfficeから安全でないライブラリを使用してASLRセキュリティメカニズムをバイパスできます。 クリティカル。

MS16-005アップデートは、識別子CVE-2016-0008およびCVE-2016-0009の2つの脆弱性を修正します。 これらは、Windows Vista + GUIサブシステムのコンポーネント(win32k.sysおよびgdi32.dll)に存在します。 gdi32.dllの最初の脆弱性により、攻撃者はASLR防御メカニズムをバイパスでき、2番目の脆弱性は悪意のあるWebサイトにアクセスしたときにシステムでコードをリモートで実行できます。 クリティカル。

更新プログラム

MS16-006は、Silverlight 5のRCE脆弱性CVE-2016-0034を修正します。この脆弱性を使用して、攻撃者はWebリソースにある悪意のあるSilverlightアプリケーションを使用してユーザーのシステムでコードをリモートで実行できます。 クリティカル。

MS16-007更新プログラムは、Windows Vista +コンポーネントの6つの異なる脆弱性を修正します。 この更新プログラムは、Advapi32.dll、Rpcrt4.dll、Qedit.dll、Ksuser.dllなどのライブラリに影響します。 Drmk.sysドライバーなどCVE-2016-0015 RCEの脆弱性の1つがDirectShowマルチメディアフレームワークに存在し、ユーザーが特別な悪意のあるファイルを開いたときにその操作が可能です。 さらに2つのRCEの脆弱性は、メモリへのDLLの不正なロード(DLLロードリモートコード実行)に関連し、攻撃者がシステム内の現在のアカウントの権限を取得する一方で、同様のシナリオに従って悪用が可能です。 脆弱性CVE-2016-0019は、Windows 10のリモートデスクトップサービス(RDP)コンポーネントにのみ存在します(Windowsリモートデスクトッププロトコルのセキュリティバイパスの脆弱性)。 この脆弱性とWindows 10よりも少ないバージョンのRDPクライアントを使用すると、攻撃者は、リモートシステムでのそのようなアカウントの使用を禁止するリモートシステムのデフォルトポリシーにもかかわらず、パスワードのないアカウントを使用してシステムに接続できます。 重要な

MS16-008更新プログラムは、識別子CVE-2016-0006およびCVE-2016-0007の2つの脆弱性を修正します。これらの脆弱性は、攻撃者がWindows Vista +システムで特権を高いSYSTEMレベルに上げるために使用できます。 いわゆるコードに脆弱性が存在します Windowsマウントポイントサブシステムは、Winload.efi、Winload.exe、Ntdll.dll、Ntoskrnl.exe、Smss.exeなどのカーネルファイルにあります。この脆弱性を悪用するには、攻撃者はそのような操作を使用する特別なアプリケーションを実行する必要があります。再解析ポイントとしてのファイルシステムオブジェクト。 重要な

MS16-010アップデート

は 、Exchange Server 2013+の4つのなりすましの脆弱性に

対処します。 Outlook Web Access(OWA)要求の処理の脆弱性により、フィッシングリソースへのユーザーの隠れたリダイレクトにより、攻撃者はユーザーから機密情報を受け取ることができます。 重要な

このパッチ火曜日は、

Windows 8および

Internet Explorerバージョン7〜10の最新版です。 同時に、OSの将来のバージョンのこれらのバージョンのWebブラウザのユーザーは、OS自体のサポートが終了するまで更新を受信し続けます。

できるだけ早く更新プログラムをインストールすることをお勧めします。まだインストールしていない場合は、Windows Updateを使用して更新プログラムの自動配信を有効にします(このオプションは既定で有効になっています)。

ReaderおよびAcrobatについて、5つの解放後使用(UAC)脆弱性が解消されました(CVE-2016-0932、CVE-2016-0934、CVE-2016-0937、CVE-2016-0940、CVE-2016-0941)攻撃者が特別なPDFファイルを使用してリモートでコードを実行するために使用します。 別の11個のメモリ破損の脆弱性も同じ目的で悪用される可能性があります。

脆弱性CVE-2016-0943を使用すると、Javascript APIを使用するときにセキュリティ制限を回避できます。 最新の脆弱性CVE-2016-0947はAdobe Download Managerに存在し、ディレクトリのリストを通過するメカニズムの実装のエラーにより、攻撃者がコードを実行することを可能にします。

ReaderおよびAcrobatのアップデートは、このソフトウェアのアップデートをチェックするメカニズム、メニュー[ヘルプ]-> [アップデートのチェック...]を使用して取得できます。

プログラムの現在のバージョンを以下に示します。

安全である。