Subj、Gozi ISFBボットソースパッケージ(別名Ursnif)はパブリックドメインで公開されており、誰でも利用できます。 悪意のあるプログラムUrsnifは、被害者のコンピューターでhttpおよびhttpsトラフィックを処理するのに十分な深刻なツールです。GoogleChrome、Microsoft Internet ExplorerなどのWebブラウザーのさまざまな作業プロセスに埋め込む32ビットおよび64ビットのペイロードコンポーネントが含まれています、Mozilla Firefox、および優先サービスマネージャープロセスマネージャーServices.exe。

Ursnifは5年前にサイバー犯罪者によって積極的に使用され始め、その最初のバージョンは2008年にリリースされました。攻撃者は積極的にBlackholeエクスプロイトキットを使用してトロイの木馬ドロッパーを配布しました。 私たちは最近、Blackholeの著者自身が7年の刑務所に入れられたと

書いています。 GoziまたはUrsnifは、FTP、Telnet、POP3、IMAPなどのサービスの資格情報など、被害者のシステムに関するさまざまな情報の泥棒としてサイバー犯罪者によって使用されました。

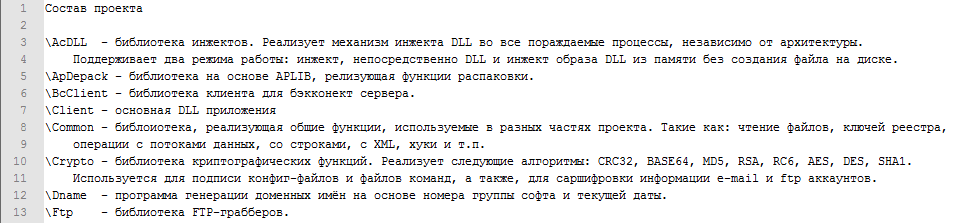

ソースコードには、ボットによって実行される機能のかなり詳細な説明と、そのさまざまなコンポーネントおよびファイルの目的が含まれています。 オペレーターは、C&Cサーバーコマンドを介してUrsnifを制御し、適切な指示をそれに渡します。 ボットに送信される構成ファイルとコマンドセットは、非対称RSAアルゴリズムを使用して署名されます。 そのようなファイルの署名が正しくない場合、ボットは送信されたデータを破棄します。

図 ReadmeファイルのUrsnifプロジェクトパーツに関する情報。

ボットはドロッパーファイルの暗号化とペイロードとして使用されるDLLファイルを使用するため、ウイルス対策アナリストによる分析が複雑になります。 次のGoziファイルは例です。

リンクドロッパーファイル。

解読されたドロッパー本体

リンク 。

抽出された32ビットDLL

リンクファイル。

抽出された64ビットDLL

リンクファイル。

Goziは次の信頼されたレジストリキーを使用して、ペイロードHKLM \ System \ CurrentControlSet \ Session Manager \ AppCertDllsを登録します。 また、さまざまなWindowsライブラリの多くのシステム関数をインターセプトして、システム関数を制御します。

- CreateProcessAsUser(A / W)

- CreateProcess(A / W)

- CryptGetUserKey

- InternetReadFile

- HttpSendRequest(A / W)

- InternetReadFileEx(A / W)

- インターネット閉じるハンドル

- InternetQueryDataAvailable

GoziはWindowsエクスプローラープロセスに埋め込まれているため、

CreateProcessおよび

CreateProcessAsUser関数をインターセプトすることにより、前述のWebブラウザーを含む、関心のあるすべてのプロセスの作成をそこから制御できます。 このような傍受の例を以下の図に示します。

図

kernel32!CreateProcessインターセプト関数のソースコードの一部。 _KERNEL_MODE_INJECTマクロの存在は、ボットのルートキットコンポーネントの可能性を示しています。

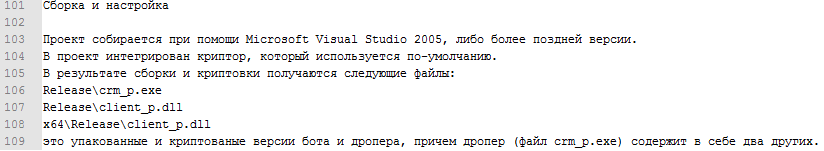

図 プロジェクトのアセンブリに関する情報。

IBM Securityの研究者によると、このマルウェアとNymaimトロイの木馬のハイブリッドは、Goziのソースに基づいてすでに作成されてい

ます 。これについての詳細は、

こちらをご覧ください 。 ESETウイルス対策製品は、

Goziを

Win32 / PSW.Paprasとして検出します。