中国の会社Allwinnerは、多くのモデルの安価なAndroidデバイス、ARMプラットフォームに基づくパーソナルコンピューター、およびその他のデバイスのコンポーネントの生産に従事しています。 情報セキュリティ研究者は、Linuxカーネルにバックドアを

発見しました。同社は同社製品を提供しています。これにより、1つの簡単なコマンドであらゆるデバイスにアクセスできます。

問題は何ですか

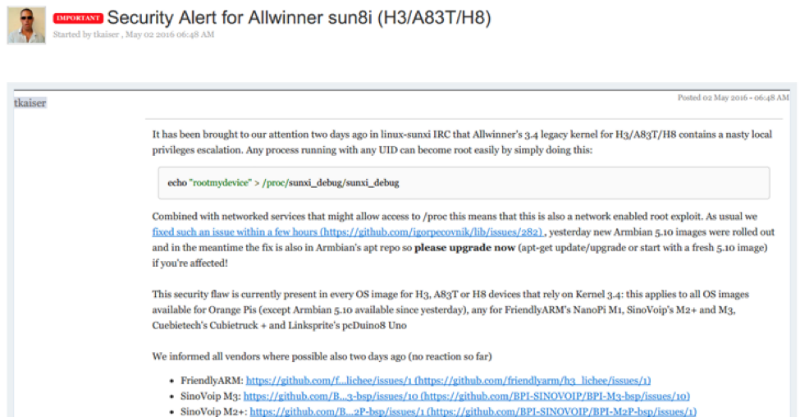

ソフトウェアにバックドアが含まれるAndroidデバイスにアクセスするには、文書化されていないデバッグプロセスに「rootmydevice」という単語を送信するだけです。 その結果、任意のUIDを持つ同様のプロセスがルート権限を取得できます。

echo "rootmydevice" > /proc/sunxi_debug/sunxi_debug

ARM Androidデバイスでのローカル権限昇格を許可するバックドア

コードは、同社が製造したデバイス用に作成されたAllwinnerファームウェアのパブリックバージョンに含まれています。 Androidのメインバージョンには、このバックドアは含まれていません。 どうやら、Allwinnerの開発者は誤ってデバッグコードの一部を削除しなかったため、このような危険なエラーが発生しました。

ちょっとした歴史

当初、Linux 3.4-sunxiカーネルはAllwinner ARMで実行されているタブレットでAndroidオペレーティングシステムをサポートするために作成されましたが、後にLinuxをさまざまなAllwinnerプロセッサ(バナナPiマイクロPC、オレンジPiなどのデバイス)に移植するために使用されましたその他。

オペレーティングシステムArmbianのフォーラムで、Tkaiserというニックネームのモデレーター

は 、「/ procへのアクセスを提供するネットワークサービスと組み合わせたアプリケーション」の場合、リモートバックドア操作も可能であると述べました。 さらに、専門家は、現時点では、A83T、H3、およびH8デバイスで使用される3.4カーネルのすべてのイメージにセキュリティエラーが含まれていると述べました。

Positive Technologiesの専門家は、可能な限り、発生したすべての詳細が明らかになるまで、Allwinner Linux 3.4-sunxiカーネルバージョンに基づくOSを実行しているデバイスを使用しないことをお勧めします。

ただし、有名なメーカーのファームウェアやデバイスを使用しても、完全なセキュリティが保証されるわけではありません。 2016年3月に、Cisco Nexus 3000ルーターの重大な

脆弱性について知られるようになり、リモートアクセスを可能にしました。 2015年の初めに、攻撃者がほとんどすべてのデータ

にアクセスできる脆弱性がDellラップトップで

見つかりました。

さらに、その年の2月には、2014年の夏からLenovo G、U、Y、Z、S、Flex、Miix、Yoga、およびEラップトップが搭載さ

れたSuperfishプログラムについて

知られるようになりました 。 、サードパーティサイトの偽造SSL証明書、ユーザー検索クエリの分析、サードパーティリソースのページへの広告の挿入。 スキャンダルの後、LenovoはSuperfishの問題を認め、ユーティリティを削除するさまざまな方法を紹介する公式の手紙を発行しました。 後に、ベンダーのサイトはLizard Squadのハッカーによってハッキングされました-Superfishプログラムを作成したことに対する復inで攻撃が実行されました。