Intel MEテクノロジー(またはAMT、Active Management Technology)は、現代のx86プラットフォームの最も神秘的で強力な要素の1つです。 このツールは元々、リモート管理用のソリューションとして作成されました。 ただし、非常に強力な機能を備えており、Intelベースのデバイスのユーザーにとっては制御不能であるため、多くのユーザーはこの技術を無効にしたいと考えています。

5月17日と18日にモスクワで開催された

Positive Hack Days VIフォーラムで、Positive Technologiesの研究者であるMaxim GoryachyとMark Ermolovは、プロセスのビデオデモを伴ういくつかのIntel MEシャットダウンテクニックを発表しました。

それは何ですか、なぜオフにする必要があるのですか

Intel Management Engine(ME)サブシステムは、Intelチップセットをベースとするすべてのデバイス(PCやラップトップだけでなく、サーバーにもあります)に存在する追加の「隠された」プロセッサです。 MEランタイムは「スリープ」することはなく、コンピューターが(スタンバイ電圧で)オフになっている場合でも動作し、RAM、ネットワークインターフェイス、USBコントローラー、および統合グラフィックアダプターにもアクセスできます。

このような大きなチャンスにもかかわらず、MEの保護レベルには疑問があります。以前、研究者

はすでに深刻な脆弱性と攻撃ベクトルを

発見していました 。 さらに、サブシステムには潜在的に危険な機能(リモートコントロール、NFC、隠しサービスパーティション)が含まれています。 MEサブシステムのインターフェースは文書化されておらず、実装は終了しています。

これらすべての理由により、多くの人がMEテクノロジーを「ハードウェアブックマーク」と見なしているという事実に至ります。 一方で、デバイスユーザーはこの機能を無効にすることができず、他方で機器の製造元がME構成でエラーを起こす可能性があるため、状況は悪化しています。

良いニュースは、まだMEを無効にする方法があることです。

Intel MEシャットダウンテクニック

Positive Technologiesの研究者であるMaxim GoryachyとMark Ermolovは、モスクワで開催されたPositive Hack Days VIフォーラムでIntel ME切断に関するレポートを発表しました。 専門家は、このサブシステムを無効にするためのいくつかの手法を説明しています。

- 障害ベースの初期化ME。

- MEファームウェアアップデートメカニズムを介して。

- 文書化されていないコマンド

- ハードウェア開発者向けに設計された文書化されていないメカニズムは、製造モードです。

研究者は、ハードウェアプラットフォームの開発者が製造モードをオフにすることを忘れることが多いことを発見しました。これにより、リアルタイムモードで追加費用なしで後者の方法を多数のコンピューターで使用できます。

ほとんどのシャットダウン方法は、Intelプラットフォームに基づくデバイスのベンダー向けに設計された組み込みのMEメカニズムを使用します。 それらはすべて、

GitHubで公開され

ているプレゼンテーションで詳細に説明され

ています 。

リンクは、MEを切断するデモビデオを提供します(以下も参照)。

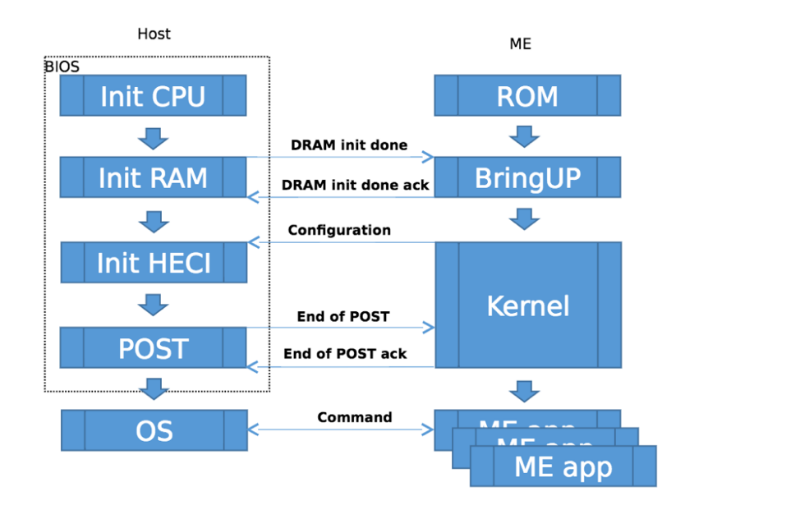

それでも、合理的な疑問が生じます:「組み込みのシャットダウンメカニズムを使用すると、MEは実際に完全に動作しなくなりますか?」MEのシャットダウンの証拠として、研究者は次の議論を引用します:MEは2つのメモリ使用モードで動作します: ME)およびSRAM + UMA。 UMAは、スワップメモリとして使用されるホストメモリの一部です。 DRAMコントローラがホストによって初期化された後、MEは常にSRAM + UMAモードに切り替わります。

したがって、MEが実際にオフになっている場合、MEがいつでも(Vmチャネルを介して)ハードウェアレベルでUMAメモリにアクセスすると、UMAメモリに強制されたデータとコードの不足に関連するMEのハードウェア障害はありません(このようなハードウェア障害は、プラットフォームの主要なハードウェアコンポーネントからの緊急停電につながります)。 一方、これらの方法を使用すると、AMTテクノロジがリモート制御に使用されている場合、AMTテクノロジに対してDoS攻撃を実行できます。

レポートのビデオはPHDays Webサイトに公開されています。「PCの唯一の所有者になる方法」というタイトルのリストでプレゼンテーションを見つける必要があります。