Kaspersky Lab Costin RaiuとAnton Ivanovの情報セキュリティ研究者は、Adobe Flash Playerに重大な

脆弱性を発見しました。 Windows、Mac、Linux、Chrome OSプラットフォーム用のAdobe Flash Player 21.0.0.242およびそれ以前のバージョンのソフトウェアの脆弱なバージョン。

研究者による

と、今年の春以降に彼らが発見した脆弱性は、サイバー犯罪者のStarCruft APTグループによって悪用されています。 ハッカーは引き続き2つのハッキング操作を実行します-それらはOperation DaybreakとOperation Erebusと呼ばれます。 それらの最初のものは2016年3月に開始され、その間に以前は未知であったAdobe Flash Playerの0day-exploitが使用され、攻撃の標的は上位の犠牲者でした。 第二に、攻撃者はCVE-2016-4117脆弱性のエクスプロイトを使用し、4月にリリースされたパッチであるCVE-2016-0147ゼロデイ脆弱性に別のエクスプロイトを使用する可能性があります。

ScarCruftの被害者は、ロシア、ネパール、韓国、中国、インド、クウェート、ルーマニアなど、いくつかの国で発見されています。

専門家によって発見された脆弱性のパッチは、6月16日木曜日に予定されています。 同時に、研究者は、Adobe Flash Playerで検出されたセキュリティ問題に関する詳細情報を提供することを約束しました。

パッチがリリースされるまでの一時的な対策として、Positive Technologiesの専門家は、ユーザーがブラウザーでAdobe Flashをオフにし、必要に応じて信頼できるサイトでのみ使用することを推奨しています。

Windowsプラットフォームに対する攻撃の影響を防ぐには、Enhanced Mitigation Experience Toolkit(EMET)を使用できます。

Positive Technologiesの専門家は、企業のITシステムのユーザーが特殊なツールを使用して、新しい脆弱性を使用した複雑な攻撃に対処することを推奨しています。 たとえば、

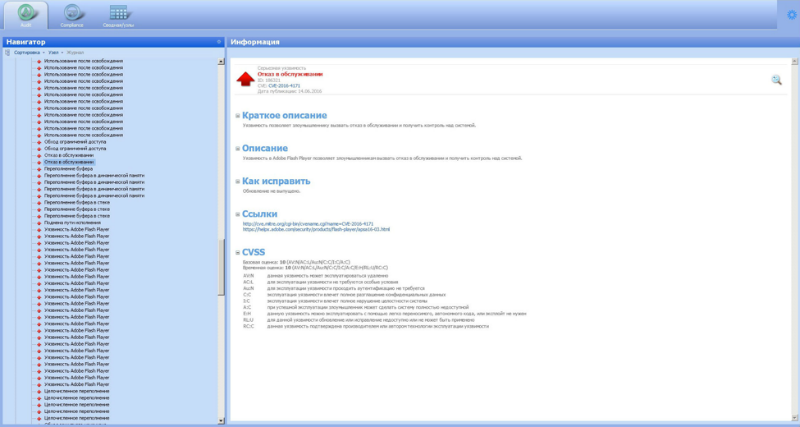

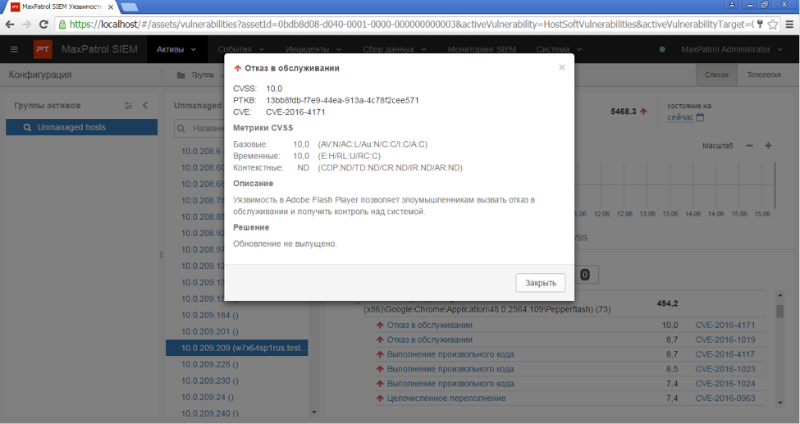

MaxPatrol SIEMシステムは、Adobe Flash Playerの示された脆弱性をすでに検出できています。

MaxPatrol SIEMは、スキャンレス脆弱性検出テクノロジーを使用しており、再スキャンすることなく現在の脆弱性の状況を判断できます。 脆弱性データベースを更新するだけです。

さらに、この脆弱性の悪用に関連する問題を防ぐために、

MaxPatrol 8セキュリティおよびコンプライアンス監視システムを使用できます。