少し前までは、仕事を変えることができたのは幸運でした。 原則として、いくつかの理由で別の記事にふさわしい会社に入社し、後でここに登場するかもしれません。 私たちの部門の構造について簡単に言うと、あなたの主な活動以外のことをすることは禁じられていないので、私の視線は私たちのメールサーバーに落ち、多くのトラブルを引き起こします。

同社は、単一のメールサーバーを使用して、西ヨーロッパ全体に均等に分散されたリモートアフィリエイト支店を持っています。 残念ながら、IT部門の予算はそれほど大きくなく、多くのユーザー(約700のメールアカウント)があります。 使用され、現在は最新の更新プログラムと多少なりとも構成されたスパムフィルタリングルールを備えたExchange 2010メールに使用されていますが、どういうわけかウイルス対策で問題が発生しました。 購入したソリューションは正常に動作することを拒否し、受信メールキューを不適切なサイズに膨らませ、すべてのメールをしっかりと絞っていました。 (はい、私はすべてのベストプラクティスがエッジサーバーと別個のアーカイブサーバーの必要性について話していることを知っていますが、その時に起こったことはそれが何であったかです。)

私たちは自らの手で主導権を握ります。 驚いたことに、このような問題を解決するための詳細なマニュアルをすぐに見つけることができなかったため、RuNetで試行錯誤を共有するというアイデアが生まれました。

最終的にテストおよびテストされたものから:

Zentyal 、

ASSPおよび

Xeams 。

私はそれらを詳細に説明しませんが、いくつかの言葉は言う価値があります順番に始めましょう。 Zentyalは、Active Directoryインフラストラクチャ全体を変更し、オープンソースソリューションに移行することを目標としていたため、十分に急速に低下しました。実際、それは可能なあらゆるものを組み合わせたものです。 最大50人のユーザーにとってSMBに完全に適しているように思えます。

2番目の候補に移りましょう。 スパム対策SMTPプロキシ。 その中のメールトラフィックをプロキシするためのセット全体は、つまり ベイジアンスパムフィルタリング、ペナルティスコア、ブラック/ホワイトリスト、ClamAVおよびその他すべてのヒープヒープ。 唯一の欠点があります。使いやすさです。 つまり ASSPウェブインターフェースは、ある種の地獄に包まれた設定であり、コンソールを介して個人的に編集する方が簡単です。 このことは実稼働で約2か月続いた後、管理者の1人が構成内の何かを変更し、すべてをまとめました...一般に、.lockyを数回キャッチし、最後に実際のバックアップがなかったため、休暇、それが来たときは遅すぎました。 これにより、バックアップポリシーを確認しましたが、それについては別の機会に確認しました。 残念ながら、個別のLinux管理者はいません。 インフラストラクチャのほとんどすべてがMicrosoft上にあるため、管理者向けのWebインターフェイスを介して途方もない報酬を選択するのは、本当に苦痛でした。

さらにグーグルで検索し、さらにいくつかの製品を試した後、Xeamsを選択しました。 はい、残念ながら、これは

OpenSourceではなく、閉じた製品ですが、Linux&Dovecot&Postfix&etcのバンドルの経験があまりない管理者には非常にフレンドリーです。 さらに、クロスプラットフォームであるため、あなたとリンクしている人でも問題はありません。

次の3つのモードで動作します。

スタンドアロンサーバー -はい、xeamsは単なるメールサーバーになります。 この機能が最後に興味を持ったので、私はどれほど良いことを言えませんか。

スパムファイアウォール -このモードでは、xeamsはそれ自体のすべてのメールトラフィックのみを受け入れ、企業のメールサーバーにさらに配信します。

ハイブリッドモード -ハイブリッドモード。 他の2つを組み合わせます。設定することをお勧めします。これは、発信トラフィックを通過させることなくスパムを完全にフィルタリングできないためです。

メールサーバーが既にあるため、SMTP-Proxyオプションを使用しました

メールサーバーが既にあるため、SMTP-Proxyオプションを使用しましたインストールは、Ubuntu 14.04を使用したクリーンマシンで行われました。 配信する必要があるのはJavaだけで、実際にはXeamsエンジンを実行します。

sudo apt-get update && upgrade sudo apt-get install libc6-i386 sudo update-alternatives --config java sudo apt-get install default-jre java -version

XeamsはClamAVを使用しますが、別のマシンに置くことをお勧めしますが、1台のマシンで使用中に問題は認められませんでした。 後でClamAV設定を再構成する必要がある場合、これも問題なく実行できます。

sudo apt-get install clamav-daemon

ここからインストーラでアーカイブをダウンロード

します 。 開梱し、権利を与えて実行します。

wget http://www.xeams.com/files/XeamsLinux64.tar tar -xf ./XeamsLinux64.tar chmod +x ./Install.sh ./Install.sh

すべてがうまくいけば、ポート5272でWebインターフェイスが利用可能になります。

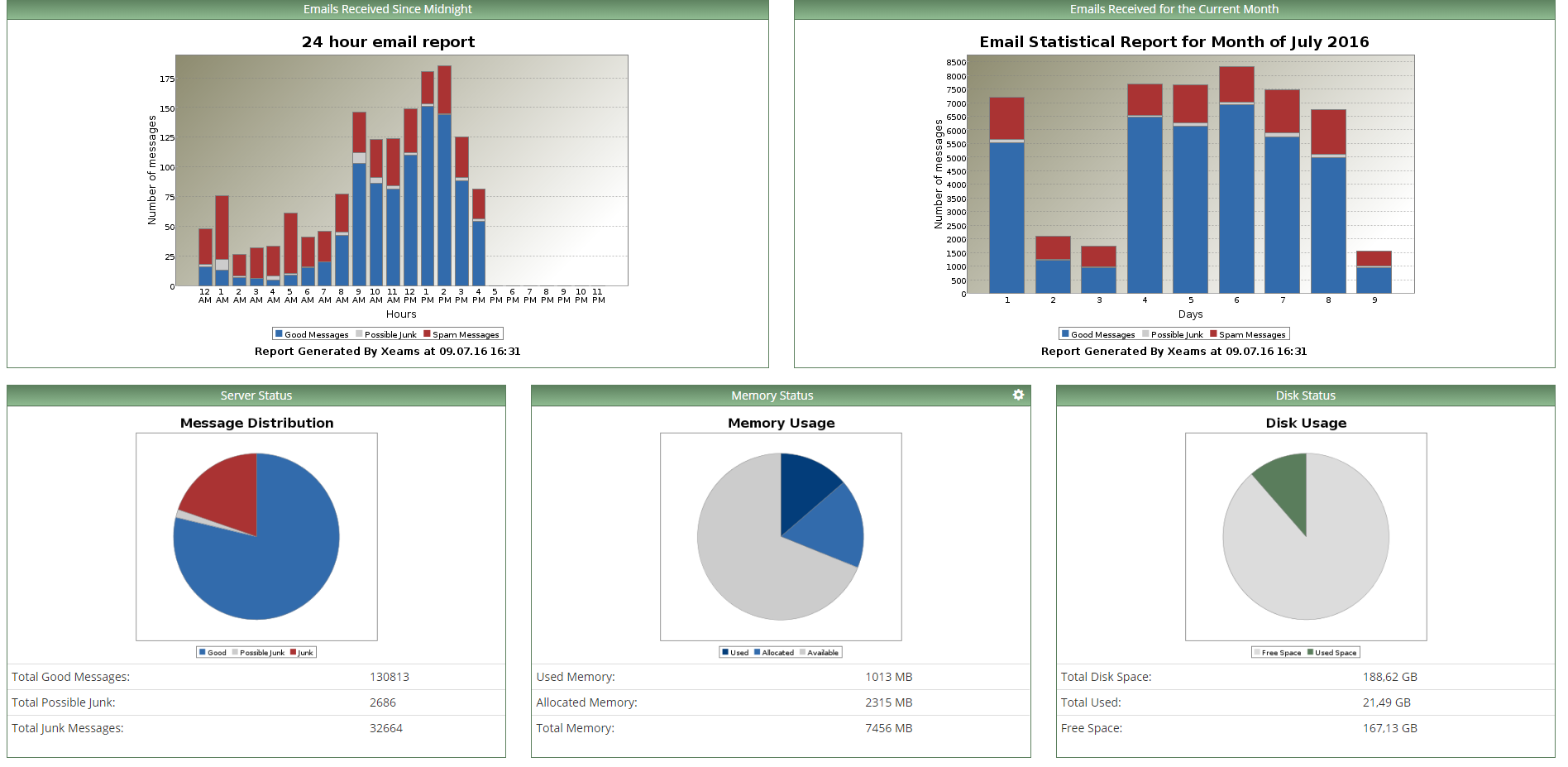

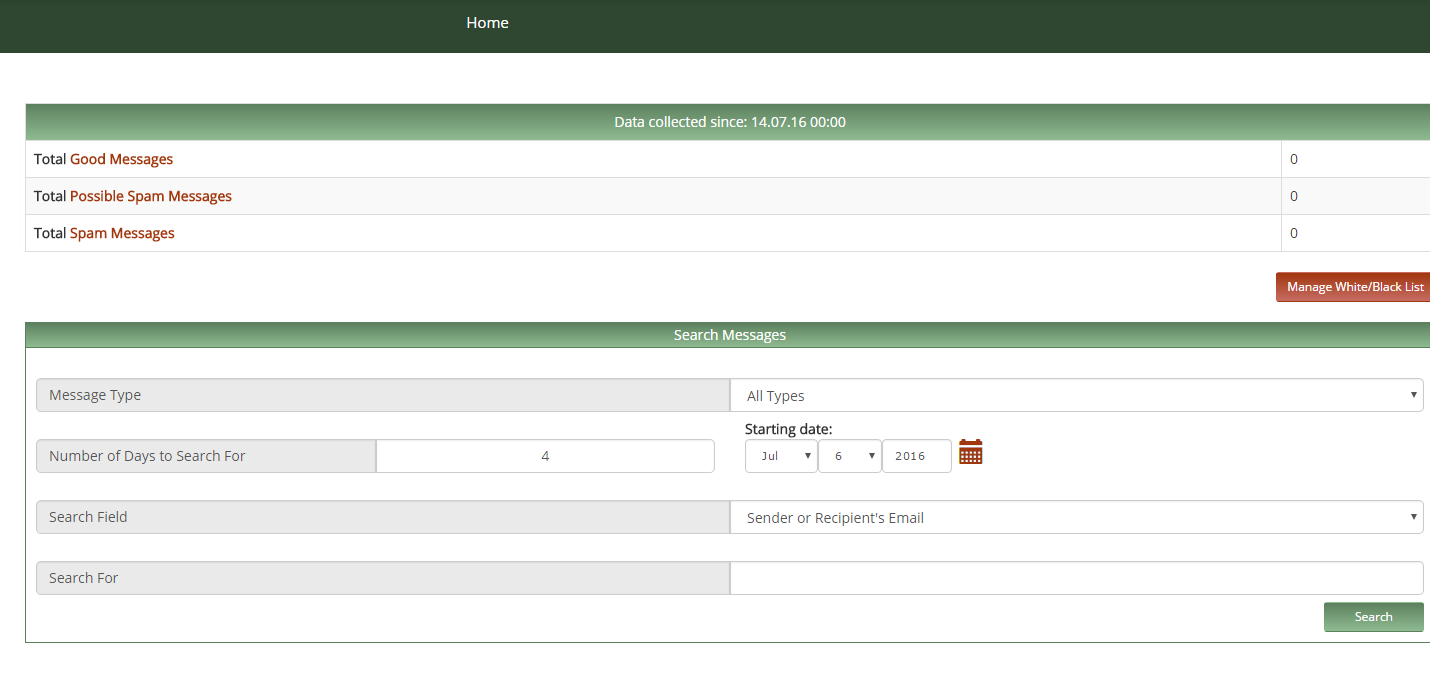

メインページには、レポート、グラフ、およびリソース消費の基本的なパラメーターが含まれています。 マシンに8GBのRAMを割り当て、ピーク負荷が数回6に達したため、これらの数値は正当化されます。

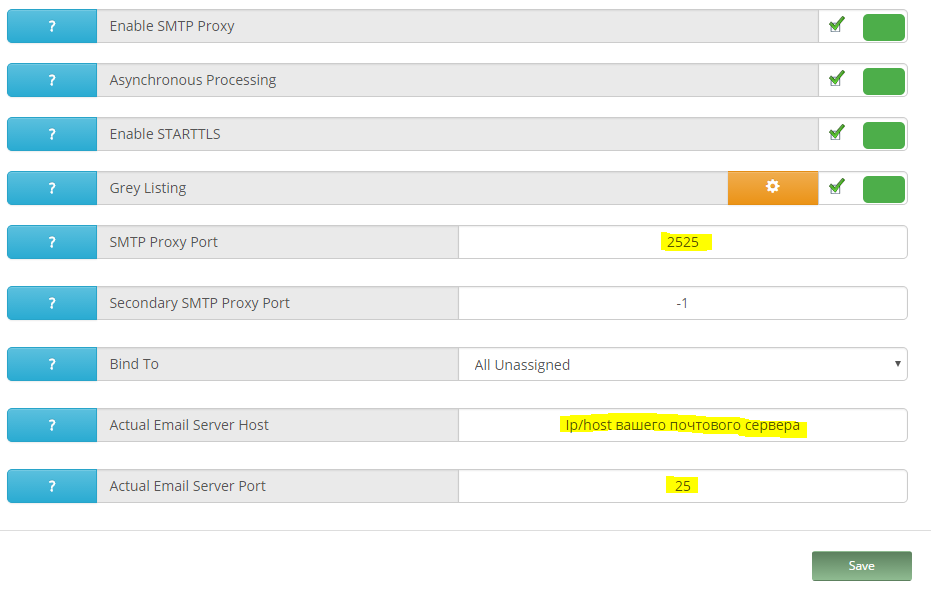

設定自体に渡します。 ファイアウォールでは、ポート2525のXeams IPでポート25のすべてのトラフィックをラップします。これは、Xeamsがメールを受信するだけでなく送信するため、着信メールがポート2525に到着し、発信トラフィックがポート25に到着するためです

一般に、Xeamsのセットアップはシンプルで非常に便利です。 それにもかかわらず、どの瞬間に注意を喚起したいのですか:

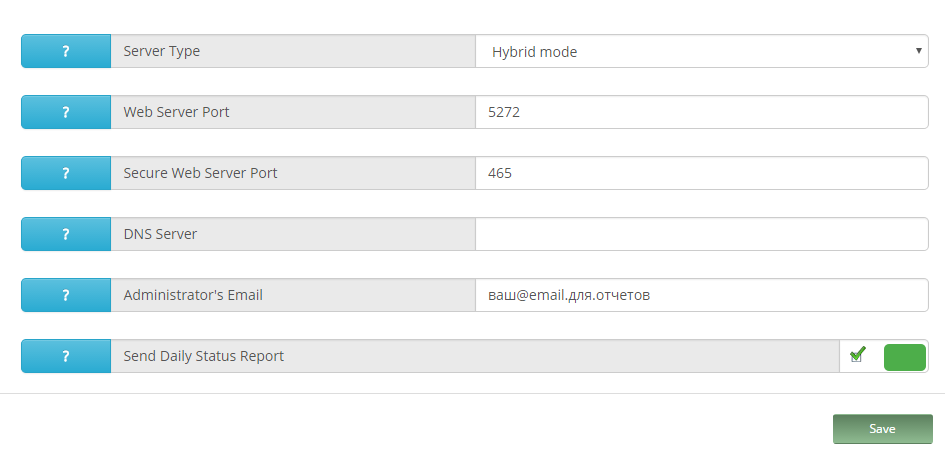

サーバー構成>サーバー構成>基本

http / https Webアクセス用のポートを指定します。

DNS、マシン自体の設定で指定されている場合、指定できません

そして、毎日のレポートのためのアドレス。

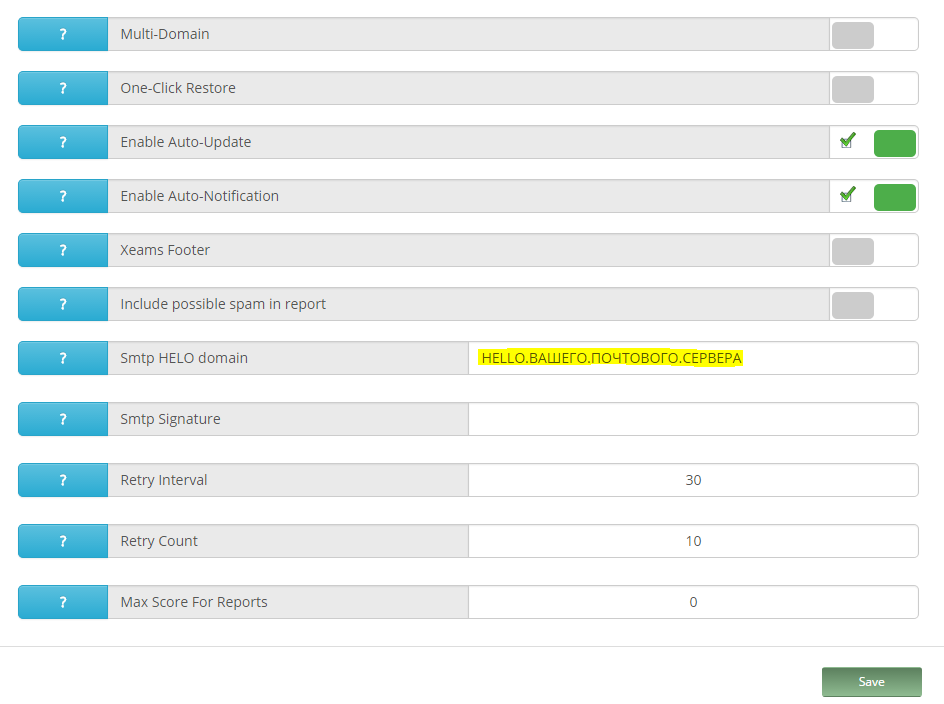

サーバー構成>サーバー構成>詳細

[詳細設定]タブで、自分でSpamListsに入らないようにするために、HELOを指定する必要があります(原則として、既存のメールサーバーの設定から単純にコピーできます)。

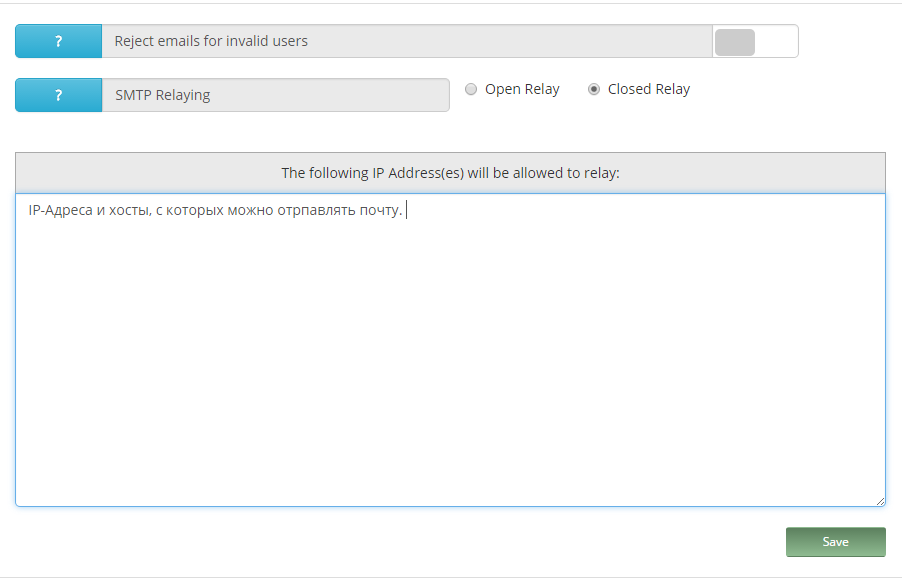

[サーバーの構成]> [SMTP構成]> [中継]

クロージングリレーのみを使用し、認証なしでメールを送信できるアドレスとホストを書き留めます。

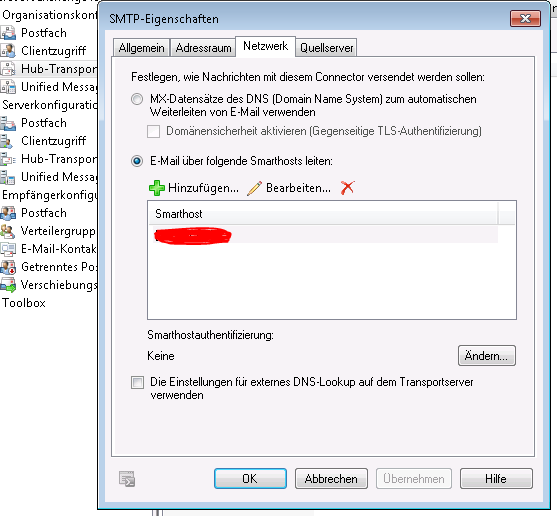

Exchange側からは、smtp-relayアドレスが影付きで書き込まれているように見えます

[サーバーの構成]> [SMTPプロキシサーバーの構成]

ここではすべてが簡単です。メールを受信するポートを示し、転送アドレスとポートを示します。 私たちの場合、これは企業のExchangeアドレスです

。 すべてのパブリックメールとホワイトリストドメインをそこに登録することを強くお勧めします。送信メールサーバー側の設定が間違っているために10時間のレター遅延が発生することも珍しくありません。

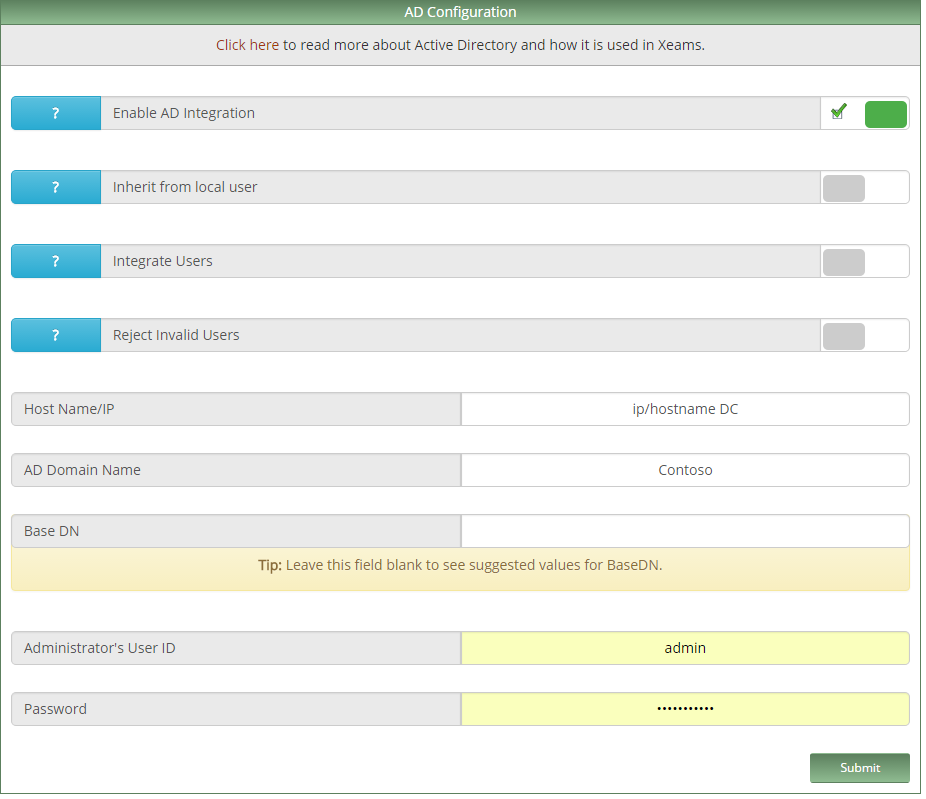

サーバー構成> Active Directory統合

Active Directoryを上げた場合、問題なくXeamsに統合できます。 なんで? 少なくとも、ユーザーが最初にメールを受け取らないという苦痛を与えないようにします。 ユーザーは簡単にログインして受信ボックスを確認し、スパムを表示してブラック/ホワイトリストを登録できます。

さらに、認証されたユーザーのみにSMTPを使用する機能を提供します。 一般的に、便利です。

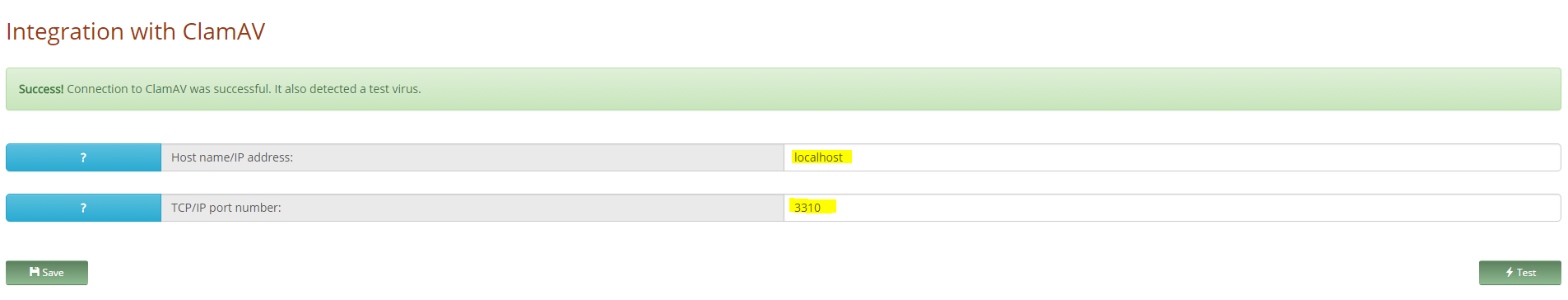

クラマフXlamsと同じサーバーにClamAVをインストールしたように、セットアップページは次のようになります。

以下に、その使用のニュアンスについて説明します。

スパムフィルターXeamsには、かなり大きなスパムフィルターセットがあります。

リアルタイムブラックホールサーバー(RBL) 。 各リストには独自の重要ポイントを与えることができ、それに基づいてXeamsは手紙の信頼性を決定します。

適応フィルターのうち、

ベイジアン分析が使用され 、割り当てられた機能を完全に処理します。 対応言語(ロシア語、ドイツ語、英語、スペイン語、イタリア語、ポーランド語、ギリシャ語)の数が多いため、うまく機能しないのではないかという懸念がありましたが、誤検出の割合は非常に低いです。

送信者の自動学習 。 すばらしいことは、すべての送信メールトラフィックをXeamsに渡すことです。Xeamsは、受信者のアドレスを分析し、レターの信頼性の最終評価を行う際にそれらを考慮します。

他のフィルターは標準であり、この記事で説明する必要はないと思いますが、すでに肥大化していることがわかりました。

ここで、完全に明らかではないニュアンスにいくつかの言葉を捧げたいと思います。

数日間使用した後、デフォルトのフィルター設定とメガネの設定を変更しました。

そして、ベイジアンスコアは115に引き上げられました。

最も一般的な誤検知は正しいエンコードの問題でしたが、Xeamsは英語で投獄されていたため、この設定をオフにすることにしました。

デフォルトでは、ClamAVはOfiice文書のマクロ添付ファイルをチェックしません。 newfangled .lockyは安全にパスできますが、

これは1行で修正できます。

echo 'ScanOLE2 true' >> /etc/clamav/clamd.conf

誰かが興味を持っているなら、ここで私たちが今使用している設定があります cat /etc/clamav/clamd.conf

一般に、スパム、可能性のあるスパムを使用して分析した2週間後、スパムの98%が通過しないと言えます。

私は、コメント、提案、コメント、批判に喜んでいます。