vSphere 6.5は、VMwareのセキュリティインフラストラクチャのターニングポイントです。 数年前に多くのITプロフェッショナルにとってマイナーと考えられていたことが、vSphereのイノベーション開発の出発点の1つになりました。 セキュリティは最も重要なパラメータになり、このリリースで注目されています。 このリリースの焦点はセキュリティ管理にあります。 セキュリティ自体を実装するのが容易でない場合、それを管理するのが容易ではないのと同じように、バイアスは有益です。 仮想インフラストラクチャのセキュリティはスケーラブルでなければなりません。 セキュリティの鍵は、スケーラビリティと自動化です。

VM暗号化

仮想マシンの暗号化は、長年にわたって開発されてきたものです。 ただし、このソリューションは運用上のマイナスの影響があるため、適切に開発されていません。 vSphere 6.5では、この問題は解決されています。

暗号化は、仮想マシンの「下」のハイパーバイザーレベルで実行されます。 VMの仮想ディスクコントローラーはI / Oとして機能するため、カーネルストレージレイヤーに送信する前に、カーネルのモジュールを使用して即座に暗号化が行われます。 VMファイル(vmxファイル、スナップショット

など )および

vmdkファイルは暗号化されます。

利点はたくさんあります。

- 暗号化はVMではなくハイパーバイザーレベルで行われるため、ゲストOSのタイプとデータストアのタイプは重要ではありません。 仮想マシンの暗号化は不可知論です。

- 暗号化はポリシーを通じて行われます。 ポリシーは、ゲストOSに関係なく、多くのVMに適用できます。

- 暗号化は、仮想マシンの「内部」で管理されません。 これは、市場の他のソリューションと差別化するための重要な要素です! 仮想マシンで実行される暗号化を制御する必要はなく、キーはメモリに保存されません。

- キー管理は、業界標準のKMIP 1.1に基づいています。 vSphere vcenterはKMIPクライアントであり、多数のKMIP 1.1キーマネージャーと連携します。 これにより、顧客に選択肢と十分な柔軟性が与えられます。 VMキーはvCenterに保存されません。

- 仮想マシンの暗号化により、今日のプロセッサに固有の最新の技術機能を使用できます。 暗号化には、 AES-Niアルゴリズムが使用されます。

- VMotion暗号化。 この質問は長い間存在しており、バージョン6.5では最終的に回答が得られました。 暗号化テクノロジーvMotionの独自性は、ネットワークが暗号化されていないことです。 管理する証明書や実行するネットワーク設定はありません。

暗号化は、個々の仮想マシンのレベルで行われます。 VMotion暗号化テクノロジーは、他のすべてを強化します。 VMの移行中、vCenterサーバーによって生成された

256ビットキーが1回ランダムに使用されます(キーマネージャーはこのキーには使用されません)。

さらに、

64ビットの 「コード」も生成されます(

暗号化操作で 1回だけ使用される任意の番号)。 暗号化キーとコードは、両方のホストに送信される移行仕様にパッケージ化されています。 この時点で、vMotion仮想マシンのすべてのデータはキーとコードで暗号化され、データを再現できないことを保証します。

Vmotion暗号化は、暗号化されていないVMに使用でき、暗号化されたVMでは常に使用されます。

セキュアブートサポート

vSphere 6.5では、仮想マシンとESXiハイパーバイザーのセキュアブートサポートが導入されています。

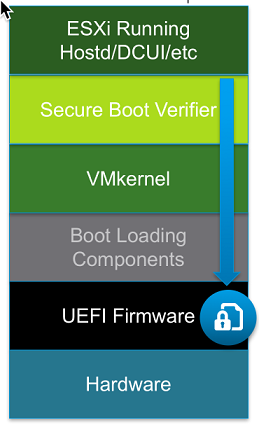

ESXiセキュアブート

セキュアブートを有効にすると、統合された

UEFIは、ESXiコアのデジタル署名をUEFIファームウェアのデジタル証明書と照合して検証します。 これにより、「正しい」カーネルのみが起動します。 ESXiの場合、すべてのESXiコンポーネントに暗号化サポートを追加することにより、セキュアブートはさらに進化します。

ESXiにはすでにデジタルパッケージシグネチャ-VIB(vSphere Installation Bundle)があります。 ESXiファイルシステムは、これらのパッケージのコンテンツを参照します(パッケージをクラックすることはできません)。 組み込みのUEFIでデジタル証明書を使用しているため、ブート時に、すでに信頼されているESXiカーネルは、各VIBで埋め込み証明書を確認します。 これにより、暗号的にクリーンなダウンロードが提供されます。

注:セキュアブートが有効になっている場合、ESXiに無署名のコードを強制的にインストールすることはできません。 これにより、セキュアブートが有効になっている場合、ESXiはVMware署名付きデジタルコードでのみ動作します。

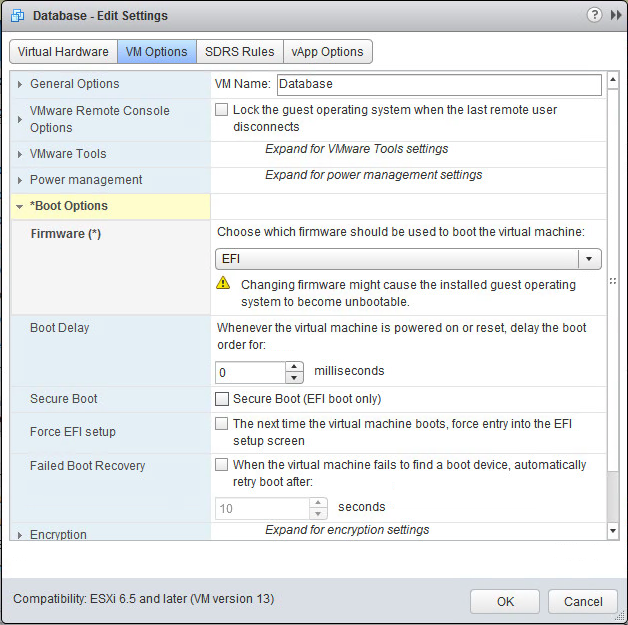

セキュアブート仮想マシン

VMの場合、SecureBootは非常に簡単です。 組み込みのEFIを使用するように仮想マシンを構成する必要があり、チェックボックスをオンにしてセキュアブートを有効にします。 セキュアブートが有効になっている場合は、認定されたドライバーのみを仮想マシンにダウンロードできることに注意してください。

仮想マシンのセキュアブートは、WindowsおよびLinuxで動作します。

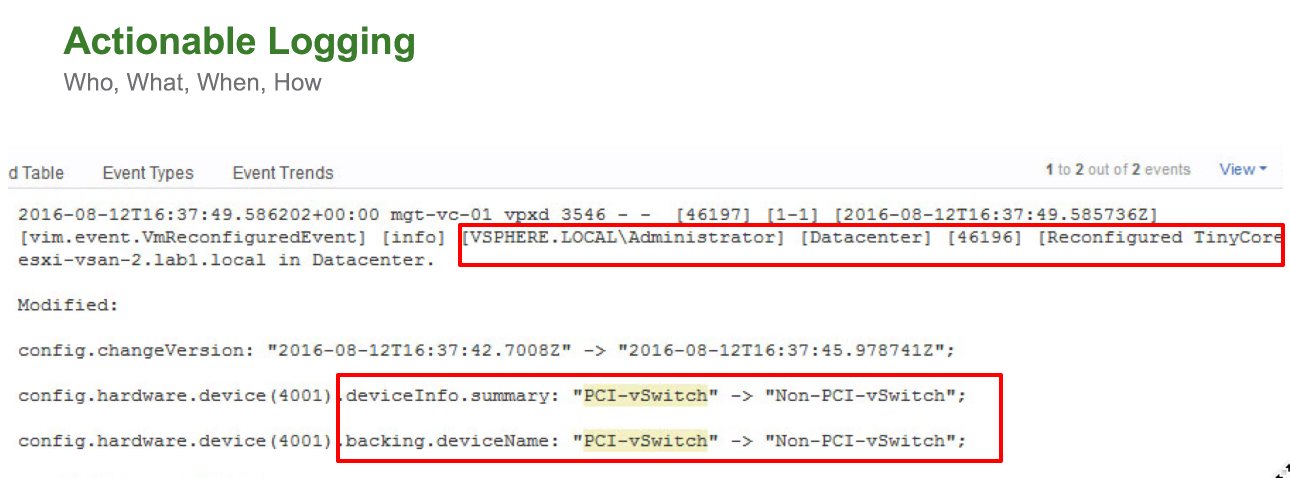

高度なログ

従来、vSphereログはセキュリティよりもトラブルシューティングに重点を置いてきました。 vSphere 6.5では、高度なログの導入により状況が変化しています。 仮想マシンに大幅な変更を加えた日はなくなり、ログではVMが変更されたという記録のみを受け取りました。

新しいリリースでは、「VM was reconfigured」などのイベントデータをsyslogデータストリームを介して送信することにより、ロジックが改善され、より効率的になりました。 イベントには、実際にデータと呼ばれるものが含まれるようになりました。

「何か」が変わったことを通知する代わりに、何が変わったのか、何が変わったのか、どのように変わったのかに関する情報を受け取ります。 これは、単なる通知ではなく、

あらゆる手段を講じることができる基礎となるデータです。

6.5では、アクションの説明的なレポートを取得します。 たとえば、現在6 GBの仮想マシンに4 GBのメモリが追加された場合、ログには以前の外観と現在の外観が示されます。 セキュリティコンテキストでは、ラベル「PCI」のvSwitchからラベル

「Non-PCI」の vSwitchに仮想マシンを移動すると、これらの変更を説明する明確なログを取得します。 下の例の図。

VMware Log Insightなどのソリューションはより多くの情報を提供するようになりましたが、より重要なことは、より詳細なレポートにより、より予測的な警告と修正を作成できることを意味します。 より詳細な情報は、データセンターに関するより多くの情報に基づいた重要な決定を下すのに役立ちます。

自動化

これらのすべての特性には、vMotionポリシーの暗号化など、特定のレベルの自動化があります。 vSphere 6.5のセキュリティについてお話ししたかったのはこれだけです。 VSphere Security Guideは、バージョン6.5のリリースの4分の1以内にリリースされます。