Debianには大きなセキュリティホールがあり、バージョン2.6以降、多くのLinuxディストリビューションが見過ごされていました。 すべてのオンライン出版物は、サイバーセキュリティグループのHector MarcoおよびIsmail Ripoll

によるレポートを引用しています。

Linux Unified Key Setup(LUKS)を使用して手順が保護されている場合、システムのパーティション分割にアクセスできるスクリプトに脆弱性があります。 「弱点」に関する情報は、11月11日にウィーンで開催された

DeepSec 2016 Security Conferenceで発表されました。 ステージからのレポートのタイトルは、「システムをクラックするためのLUKSの悪用」です。

玄関を開けて寝る

システムの脆弱性により、ルートのinitramfsファイルのシェルにアクセスできます。 問題は安定しており、システムの機能や構成に依存しません。 ハッカーは、ハードドライブをコピー、変更、または破壊し、不正なデータ転送のためにネットワークを構成できます。

脆弱性を有効にするには、システムを起動し、「Enter」を押して、約1分半待ってください。 その後、システムはBusyBoxルートシェルに進みます。 この問題は、最初にライブラリシステム、ATM、空港で解決する必要があります-ブートプロセス全体がBIOSのパスワードだけで保護され、入力デバイスにマウス、キーボードがある場合。 物理的にアクセスできないクラウド環境も脆弱です。

どのシステムが脆弱ですか?

暗号化されたシステムパーティションを備えたDebianおよびUbuntuはほとんどすべてのディストリビューションですが、レポートの作成者はこれをチェックしていません。 また、initramfsの代わりにDracutを使用するすべてのシステムは、Fedora、Red Hat Enterpise Linux、およびSUSE Linux Enterprise Serverです。

ディスク共有保護

システムのインストール中に、必要に応じてディスクを分割し、その部分をフォーマットすることが提案されたときに発生します。 その後、ユーザーはセキュリティ上の理由から暗号化オプションを選択できます。

例

以下は、脆弱なシステムの古典的な構造がどのように見えるかを示しており、たった1つのパスワードで保護されています。

/dev/sda5暗号化され、

lubuntu-vgグループの物理ディスクとして使用されていることが

lubuntu-vgます。これは、2つの論理ディスク

lubuntu--vg-rootおよび

lubuntu--vg-swap_1ます。

何に満ちている

コンソールへのアクセスとシステムを再起動するオプションを使用すると、ハッカーはinitrd環境でroot権限なしでシェルを起動できます。 パスワードはシステムパーティションのロックを解除します。 1つのパーティションがパスワードで保護されている場合、これは他のパーティションも保護されていることを意味しません。 攻撃者は、ローカルユーザーの権限を拡張することから、ディスク上のすべての情報を完全に削除することまで、多くのことができます。

どうして起こった

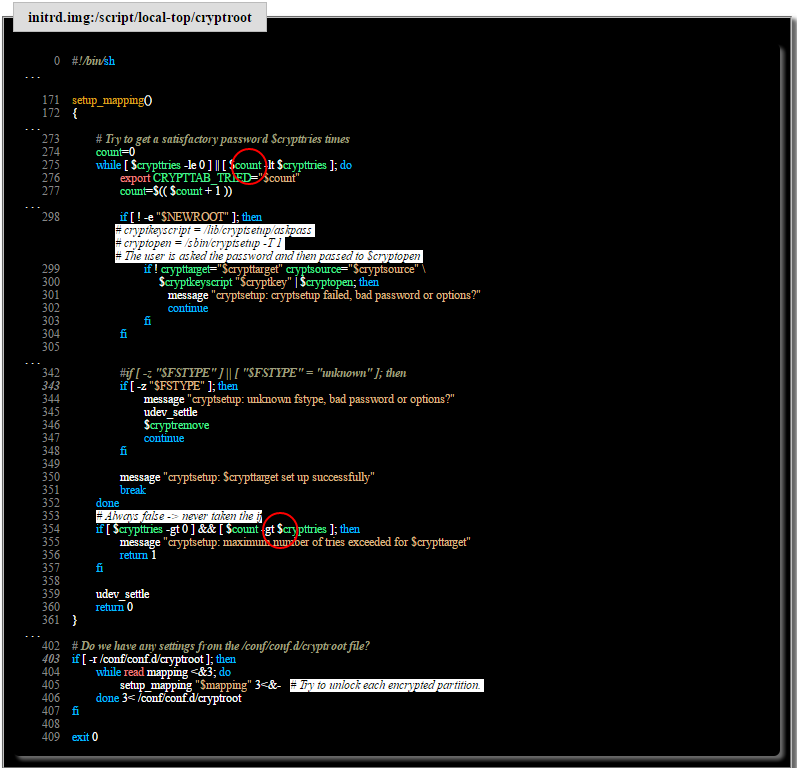

誤ったパスワード検証処理手順にギャップが作成されました。 3回失敗すると、システムは何度も再試行することができます。

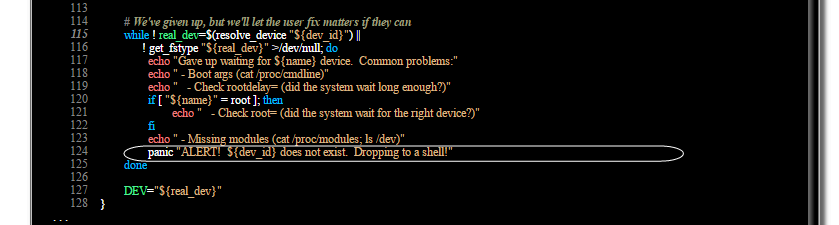

エラーのルートはfile

/scripts/local-top/cryptroot隠されています。 一時的なハードウェア障害の試行の最大回数を超えると、ルートレベルにアクセスできます。

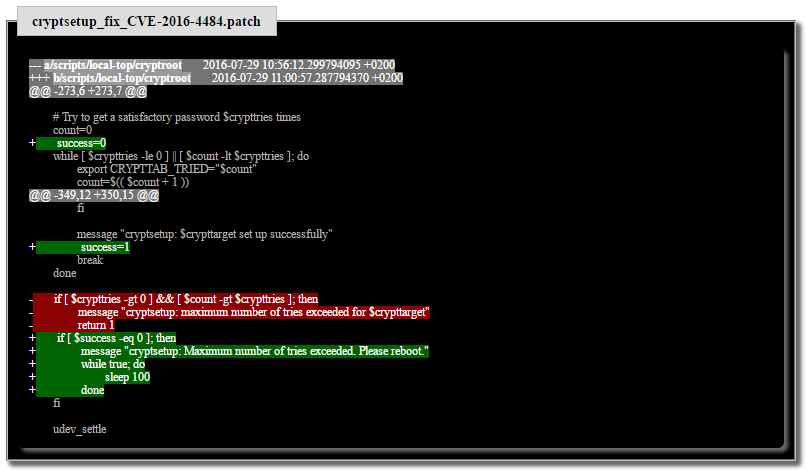

不注意な薬

パスワードの入力試行回数が終了したら、ブートシーケンスを停止します。 このパッチは実行を永久に遅らせます。 終了するには、コンピューターを再起動します。

どうする

ディストリビューション開発者はこの問題の修正をリリースしますが、思いやりのある管理者は待つべきではありません-システムに自分でパッチを当ててください。

投稿へのコメントで、

demfloroは問題を修正する前に問題の可能な回避策を指摘しました:ブート行に

panicパラメータを追加する必要があります。 詳細については、「回避策」セクションの

レポートの作成者を参照してください。