中国のセキュリティ専門家は、攻撃者が仮想マシンにアクセスしてホストシステムでコードを実行できるようにするVMware製品の脆弱性を発見しました。

このエラーは、韓国で開催されたPower of Communityカンファレンスの一環として行われたPwnFestハッキング競技中に悪用されました。 中国のQihoo 360研究チームのメンバーは、Pixelと呼ばれる新しいGoogleスマートフォン、Microsoft Edge、Adobe Flashをハッキングし、賞金総額で合計

50万ドル

以上を獲得できました-メディアの報道によると、VMwareの脆弱性は15万ドルと推定されました

問題は何ですか

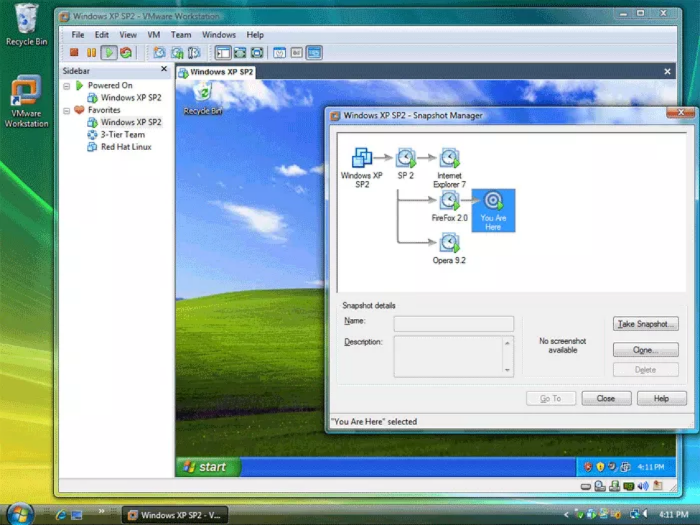

脆弱性CVE-2016-7461は、VMware Workstation ProおよびPlayer、およびVMware FusionおよびFusion Proのドラッグアンドドロップ機能のバグを表します。

VMwareセキュリティ

情報に記載されている

情報によれば、ゲストドメイン(隔離されたシステム)からホストシステム、実際にはハイパーバイザー、そしてその制御下にあるすべてのシステムにアクセスできます。

仮想マシンが実行されているコンピューターのオペレーティングシステムでコードを実行するゲストユーザー。

自分を守る方法

同社によれば、脆弱性はWorkstation 12.xおよびFusion 8.xのバージョンの影響を受けます。ユーザーはそれぞれバージョン12.5.2および8.5.2のシステムにアップグレードすることをお勧めします。

VMwareの代表者によると、Workstation ProおよびFusionのドラッグアンドドロップ機能とコピーアンドペースト、C&Pを無効にすることで、脆弱性の悪用から身を守ることもできます。 ただし、この方法はWorkstation Playerでは機能しません。

この脆弱性の影響を受けるシステムは、

MaxPatrol 8システムを使用して検出できます。

仮想マシンのホストシステムへの攻撃を可能にする脆弱性とエクスプロイトが定期的に表示されます。 そのため、2015年7月に、XenハイパーバイザーのQEMUエミュレーターで同様のエラーに対する

パッチがリリースされました。 さらに、今年11月上旬、オーストリアの研究者

はDRAMA攻撃を

開始しました。これにより、隔離された仮想マシンから直接データを盗むことができます。